Erhalten Sie Zugang zu diesem und mehr als 300000 Büchern ab EUR 5,99 monatlich.

- Herausgeber: neobooks Self-Publishing

- Kategorie: Abenteuer, Thriller, Horror

- Sprache: Deutsch

Als Experte für Computersicherheit berät Hubert Jansen Firmen beim Schutz der Unternehmensnetze. Er ist ein White Hat – ein Sicherheitsexperte, der sein Wissen allein zu defensiven Zwecken einsetzt. Das ist eine Art, Hubert Jansen zu beschreiben. Da ist aber auch der Hubert Jansen, der gerade von seiner Frau verlassen wurde, der sein Kind vermisst, der nicht den erhofften beruflichen Erfolg verbuchen kann, und der finanziell mit dem Rücken zur Wand steht. Er entscheidet sich schließlich, sein Knowhow auf lukrativere Art und Weise einzusetzen. Im Laufe der Geschichte entwickelt Hubert Jansen eine beachtliche kriminelle Energie, mit der er unter Verwendung seines Spezialwissens gegen seine Widersacher vorgeht. Immer mehr löst er sich von seinem bisherigen Leben. Das Aufflammen einer alten Liebe gibt ihm scheinbar die Möglichkeit, sein Leben in eine andere Richtung zu lenken. Er ist zunehmend bereit, Risiken einzugehen, um endlich das Leben zu bekommen, das er sich immer erträumt hat. Mit einer neuartigen Angriffsmethode erhofft sich Jansen, mit einem Schlag all seine finanziellen Sorgen aus der Welt schaffen zu können. Jansen zieht mit seinen Aktivitäten nicht nur die Aufmerksamkeit der deutschen Sicherheitsbehörden auf sich. Seine privaten Probleme und eine Rückkehr in kriminelle Kreise führen dazu, dass sich das Leben von Jansen und seinen Gegenspielern für immer ändert. Am Ende hat sich Jansen in eine scheinbar ausweglose Situation bugsiert. Er muss erkennen, dass ein neues Leben nicht möglich ist, ohne loslassen zu können.

Sie lesen das E-Book in den Legimi-Apps auf:

Seitenzahl: 369

Veröffentlichungsjahr: 2015

Das E-Book (TTS) können Sie hören im Abo „Legimi Premium” in Legimi-Apps auf:

Ähnliche

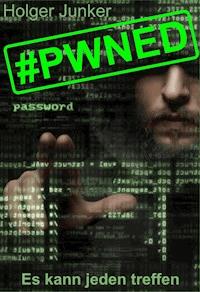

Holger Junker

#pwned

Es kann jeden treffen!

Dieses ebook wurde erstellt bei

Inhaltsverzeichnis

Titel

Vorwort

pwned

Dienstag, 16:12 Uhr, Essen

Dienstag, 17:33 Uhr, Bonn

Dienstag, 19:28 Uhr, Bonn

Mittwoch, 09:12, Bonn

Mittwoch, 09:48, Berlin

Mittwoch, 18:37, Berlin

Mittwoch, 18:52, Frankfurt am Main

Mittwoch, 19:12, Köln

Mittwoch, 22:25, Bonn

Donnerstag, 07:55, Bonn

Donnerstag, 11:07, Bonn

Donnerstag, 12:43, Bonn

Donnerstag, 17:08, Bonn

Donnerstag, 17:55, Bonn

Freitag, 07:04, Bonn

Freitag, 15:47, Bonn

Freitag, 16:28, Bonn

Freitag, 18:31, Bruchsal

Freitag, 19:04, Karlsruhe

Samstag, 06:54, Karlsruhe

Samstag, 8:34, Karlsruhe

Samstag, 10:08, Karlsruhe

Sonntag, 13:44, Bonn

Sonntag, 16:21, Bonn

Sonntag, 19:42, Karlsruhe

Sonntag, 22:04, Bonn

Montag, 08:07, Bremen

Montag, 08:28, Bonn

Montag, 12:49, Offenbach

Montag, 13:22, Bonn

Montag, 14:58, Bremen

Montag, 15:37, Bonn

Montag, 18:04, Offenbach

Montag, 19:21, Bonn

Dienstag, 07:31, Hannover

Dienstag, 09:22, Bonn

Dienstag, 09:44, Offenbach

Dienstag, 11:19, Offenbach

Dienstag, 11:30, Hannover

Mittwoch, 08:31, Offenbach

Mittwoch, 08:33, Bonn

Mittwoch, 08:44, Bonn

Mittwoch, 09:45, Hannover

Mittwoch, 13:46, In der Nähe von Mannheim

Mittwoch, 14:27, Offenbach

Mittwoch, 15:31, Bonn

Mittwoch, 17:04, Bonn

Donnerstag, 08:22, Wiesbaden

Donnerstag, 09:09, Karlsruhe

Donnerstag, 10:33, Bonn

Donnerstag, 11:17, Offenbach

Donnerstag, 11:48, Bonn

Donnerstag, 16:14, Karlsruhe

Donnerstag, 16:48, Bonn

Donnerstag, 23:41, Karlsruhe

Freitag 07:12, Karlsruhe

Freitag, 08:17, Wiesbaden

Freitag, 08:56, Karlsruhe

Freitag, 10:05, Wiesbaden

Freitag, 16:31 (08:31 Ortszeit), San Jose, Costa Rica

Freitag, 19:37, Karlsruhe

Samstag, 08:43, Karlsruhe

Samstag, 11:03, In der Nähe von Koblenz

Samstag, 12:49, Mainz

Samstag, 13:41, Bonn

Samstag, 15:09, Karlsruhe

Samstag, 15:54, Bonn

Sonntag, 23:11, München

Montag, 11:01, München

Montag, 15:42, Bonn

Dienstag, 09:35, München

Dienstag, 09:52, Autobahn A8 nahe München

Dienstag, 12:17, Bonn

Dienstag, 13:17, Karlsruhe

Dienstag, 14:02, Karlsruhe

Dienstag, 14:04, Karlsruhe

Dienstag, 15:17, Karlsruhe

Mittwoch, 11:04, Bonn

Donnerstag, 10:02, Wiesbaden

Freitag, 07:22 , Leipzig

Freitag, 22:07, Leipzig

Samstag, 08:29, Leipzig

Montag, 09:24, Leipzig / Wiesbaden

Montag, 18:31, Warschau

Die Geschichte von Hubert geht weiter...

Impressum neobooks

Vorwort

NSA, GCHQ und andere sind eine Bedrohung für die Freiheit und die Persönlichkeitsrechte jedes Menschen rund um den Globus. Das wurde auch schon vor der Snowden-Affäre zumindest vermutet. Doch erst jetzt sind die immensen Dimensionen bekannt geworden. Aber es sind nicht nur die Five Eyes, die tagtäglich Computersysteme weltweit bedrohen und auch erfolgreich angreifen. Auch abseits von Nachrichtendiensten und Cyber-Spionen lauern Gefahren.

#PWNED taucht in genau diese Welt von Cyber-Kriminellen ein. Die enthaltenen Angriffsszenarien sind in keinster Weise konstruiert. Alles in diesem Buch ist nicht nur technisch möglich, sondern geschieht mitunter täglich. Viele der geschilderten Angriffe basieren auf wahren Begebenheiten.

Entscheiden Sie bitte nach der Lektüre selbst: Wie sicher sind Sie? Was sollten Sie fortan anders machen? Früher oder später heißt es für jeden: #pwned! Viele sind schon längst Opfer, wissen es nur noch nicht. Sie auch?

pwned

vom engl. (to) pwn

Aussprache (Variationen):

PAWN / POHN / OHN / PWOHN / PWEEN

Pwn ist ein Begriff aus der Hacker- und Gamerszene. Er leitet sich vom Verb „to own“ ab, also „besitzen“. Hacker bezeichnen mit diesem Begriff die vollständige Kompromittierung ihres Angriffsziels, meist mit dem Charakter der überwältigenden Dominanz oder der Bloßstellung. Weitgehend ist der Begriff ein Synonym für „hacked“ oder „cracked“. Es gibt unter Sicherheitsexperten auch Wettbewerbe wie Pwnie Awards oder Pwn2Own.

Dienstag, 16:12 Uhr, Essen

»Vielen Dank für die gute Arbeit. Ich bin wirklich sehr beeindruckt über die Risiken, die Sie uns aufgezeigt haben.«

Der IT-Leiter versuchte, gute Miene zum bösen Spiel zu machen. Schließlich hatte der Bericht, der im gerade vorgelegt worden war, die Sicherheit der von ihm verantworteten Infrastruktur in keinem guten Licht dastehen lassen.

»Einige der Lücken sind wirklich sehr kritisch und sollten möglichst zeitnah geschlossen werden. Ich habe ihren Administratoren schon einige Hinweise gegeben, wie dies am einfachsten umzusetzen ist.«

Für Hubert war eine solche Sicherheitsanalyse nicht einfach ein Auftrag, den er zu erfüllen hatte, um anschließend die Rechnung stellen zu können. Vielmehr war es eine Herzensangelegenheit, dass seine Kunden den von ihm aufgezeigten Handlungsbedarf auch ernst nahmen.

»Herr Jansen, wir wissen doch beide, dass es hundertprozentige Sicherheit nicht gibt. Das Niveau zu erhöhen kostet Geld und wird vom Kunden nicht honoriert«, erwiderte der IT-Leiter.

Hubert war fassungslos über die Reaktion seines Auftraggebers. Er wusste nicht was ihn mehr ärgerte – die Ignoranz seines Kunden oder einmal mehr eine solche Binsenweisheit zu hören. Von hundertprozentiger Sicherheit konnte keine Rede sein. So ziemlich jede typische Schwachstelle, die man sich nur vorstellen kann, hatte Hubert in seinen Untersuchungen vorgefunden. Egal ob über manipulierte E-Mails, infizierte Webseiten, Schwachstellen im Webauftritt und dem Mailserver des Unternehmens oder den unkontrollierten Einsatz von Wechseldatenträgern – die Einfallstore in das Unternehmen waren weit offen. Viel schlimmer war aber, dass ein Angreifer – wenn er es einmal in das Unternehmen hinein geschafft hatte – sich praktisch unbeschränkt entfalten konnte. Es gab beispielsweise weder Zugriffsregelungen eines Rollen- und Rechtemanagements noch wurden überhaupt Verbindungsdaten oder Sonstiges protokolliert. Eine Segmentierung der internen Netze zur Begrenzung der Auswirkungen möglicher Kompromittierungen war ebenfalls faktisch nicht vorhanden.

»Hochsicherheit ist hochpreisig. Das ist richtig. Das Erreichen eines Basisschutzes kostet eine gewisse Summe. Eine gegebenenfalls überschaubare Erweiterung der durch diesen Basisschutz gegebenen Sicherheit kostet dann häufig noch einmal die gleiche Summe. Es gibt immer einen Punkt, wo sich mehr Sicherheit nicht mehr lohnt und stattdessen das verbleibende Risiko zu akzeptieren ist. Aber die bei Ihnen erforderlichen Maßnahmen sind kostengünstig und einfach umzusetzen. Ja, Ihre Kunden werden dies nicht honorieren, aber sie werden sie abstrafen, wenn es erst einmal einen nennenswerten Vorfall gegeben hat.«, appellierte Hubert an die Vernunft des IT-Leiters.

Doch der Blick seines Gegenübers ließ Hubert erkennen, dass weitere Argumente hoffnungslos waren. Der Bericht würde vermutlich in der Schublade des IT-Leiters verschwinden und niemals mehr das Licht der Welt erblicken.

»Ich danke Ihnen für die gute Zusammenarbeit und würde mich freuen, sie wieder als Kunden begrüßen zu dürfen.«

Hubert spulte die typischen Floskeln zur Verabschiedung beim Kunden ab. In Gedanken war er schon längst aus dem Büro heraus und auf der Autobahn.

Er stieg in seinen Passat, nahm die Krawatte ab und fuhr los. Eigentlich konnte Hubert sehr zufrieden sein. Bei der beauftragten Sicherheitsprüfung, dem Security Audit, hatte er eine Vielzahl kritischer Schwachstellen in der Infrastruktur des Kunden aufgedeckt, bewertet und Maßnahmen zur Behebung aufgezeigt. Er hatte gute Arbeit abgeliefert und würde dafür auch gutes Geld verdienen. Alles Weitere konnte ihm eigentlich egal sein. Aber es war einfach unbefriedigend, wenn Unternehmen ihr kostbarstes Knowhow ungeschützt jedem halbwegs qualifizierten Angreifer auf dem Silbertablett servierten. Ganz zu schweigen von der geringen Wertschätzung Huberts Arbeit gegenüber – denn alle seine Warnungen würden vermutlich ungehört bleiben.

Doch das war nicht wirklich sein Problem. Es war halb fünf am Nachmittag – eigentlich Zeit für einen entspannten Feierabend. Doch entspannt würde es nicht werden. Mit Grauen dachte Hubert daran, dass er den Abend vermutlich allein verbringen würde. Die vergangene Nacht hatte er im Hotel geschlafen, weil er zwei aufeinanderfolgende Tage bei seinem Kunden gearbeitet hatte. Sein Beruf brachte es mit sich, dass er häufiger in Hotels übernachtete. Dort allein zu sein war er gewohnt. Aber allein im eigenen Haus – mit diesem Gedanken konnte sich Hubert nicht anfreunden.

Karina, seine Frau, war vor einer Woche mitsamt ihrem gemeinsamen Sohn Janus ausgezogen. Die letzten Monate waren schwierig gewesen. Immer wieder waren Hubert und Karina aneinandergeraten. Einige der Szenen spielten sich fortlaufend in Huberts Kopf ab. Am Ende hatten sie sich nur noch angeschrien. Sie alle hatten darunter gelitten, vor allem Janus. Der Umgang mit dem Kleinen war für Hubert zunehmend schwieriger geworden. Es war ja auch verständlich. Sobald Hubert nach Hause gekommen war, war der nächste Streit schon zum Greifen nahe gewesen. Ein Zweijähriger assoziierte dann natürlich die schlechte Stimmung mit der Anwesenheit des Vaters. Kurz vor dem Auszug hatte Hubert seinen Sohn nicht mal mehr auf den Arm nehmen können, ohne dass dieser zu weinen begann.

Sicherlich wäre es nach der Trennung von Karina besser gewesen, erst einmal etwas auf Distanz zu gehen. Doch das konnte Hubert nicht. Egal wie schwierig die letzten Wochen und Monate gewesen waren – selbst aus dem Haus auszuziehen wäre für ihn einer Bankrotterklärung für seine Ehe gleichgekommen.

Er wählte die Nummer von Karina und hoffte, dass sie diesmal imstande wären, ein halbwegs normales Gespräch zu führen, ohne gleich wieder in gegenseitige Anschuldigungen zu verfallen.

»Was gibt’s?«, meldete sich Karina und machte keinen Hehl daraus, dass sie von Hubert genervt war.

»Hi. Ich wollte mal hören, wie es Euch geht und kurz mit Janus sprechen, damit er meine Stimme hört.«

»Hubert, was glaubst Du wohl, wie es uns geht. Weißt Du, wie stressig es ist, wenn man plötzlich alleinerziehend ist!«

»Du hast es Dir doch selbst ausgesucht!«, hätte Hubert ihr am liebsten entgegnet. Aber er wollte nicht gleich wieder das Gespräch eskalieren lassen.

»Kann ich bitte noch kurz Janus sprechen, Karina?«, bat Hubert stattdessen.

»Der spielt gerade. Ich will nicht, dass er sich wieder aufregt. Dann habe ich den ganzen Abend nur noch Ärger.«, wiegelte Karina mit patziger Stimme ab. »Du, ich hab jetzt keine Zeit, Hubert. Mach's gut.«

Karina hatte aufgelegt. Hubert konnte mit solchen Situationen nicht gut umgehen. Selbst hätte er sich wohl nicht als Kontrollfreak eingeschätzt, auch wenn seine Frau das sicherlich anders bewerten würde. Aber gar keinen Einfluss mehr auf seine familiäre Situation zu haben und sich einzig und allein den Launen von Karina aussetzen zu müssen, machte ihn zornig. Zorn und Hass waren in den letzten Wochen die beherrschenden Gefühle in Huberts Leben gewesen. Er hasste Karina dafür, was sie ihm angetan hatte. Doch auch auf sich selbst war er zornig, denn er hatte völlig die Kontrolle über die Situation und in einigen Momenten auch die Kontrolle über sich selbst verloren.

Im Radio liefen gerade die Nachrichten. Das typische Weltgeschehen mit seinen politischen und wirtschaftlichen Wirrungen wurde diesmal um eine Nachricht aus der Cyber-Welt angereichert.

»Wie heute bekannt wurde, haben Unbekannte über mehrere Monate hinweg mehrere Tageszeitungen und gemeinnützige Institutionen in den Vereinigten Staaten von Amerika ausspioniert. Betroffen sind unter anderem die New York Times und verschiedene Menschenrechtsorganisationen, bei denen über einen längeren Zeitraum Mitarbeiter ausspioniert wurden. Der US-amerikanische Sicherheitsexperte Mandiant vermutet chinesische Hacker mit staatlichem Hintergrund als Urheber des Angriffs.«

Für Hubert war interessant, dass Unternehmen zunehmend mit solchen Vorfällen an die Öffentlichkeit gingen. Während noch vor einigen Jahren angesichts eines drohenden Imageverlusts kein Wort darüber verloren worden wäre, war diesbezüglich doch ein Wandel zu verzeichnen. Vor vier Jahren, als Hubert gerade sein Studium absolviert hatte, hätte er eine solche Nachricht noch als gute Sensibilisierungsmaßnahme gewertet, die zur Vorsicht – neudeutsch der Awareness – in den Unternehmen beitragen würde. Diese Nachricht würde aber vermutlich in keinem Unternehmen in Deutschland irgendeine Veränderung bewirken. Sicherheit war als Thema einfach nicht „sexy“ und kostete unnötig Geld. Schließlich herrschte die Meinung vor, dass man sich als Unternehmen gegen die Übermacht der chinesischen Hacker und anderer staatlicher Akteure ohnehin nicht wehren könne.

Dienstag, 17:33 Uhr, Bonn

Karina atmete tief durch. Nach einem anstrengenden Tag hatte sie Janus endlich in sein Bett legen können. Die Tage waren noch viel länger und die Nächte deutlich kürzer geworden als ohnehin, seitdem sie sich von Hubert getrennt hatte.

Sie nahm ihr Notebook und suchte nach einem Schreibblock. Dabei fiel ihr ein Familienphoto in die Hand. Das Bild zeigte sie und Hubert mit Janus, als sie gemeinsam an der niederländischen Küste im Urlaub waren. Es war eine gute Zeit gewesen, die nun so unendlich weit weg schien. Warum nur hatte das alle kaputt gehen müssen? Wo hatten sie sich verloren? Karina hatte für Hubert alles aufgegeben – ihre Unabhängigkeit, den schon seit der Schulzeit bestehende Freundeskreis und das unbeschwerte Leben als Single. Wegen ihm war sie nach Bonn gezogen, noch bevor sie überhaupt einen Job in Aussicht hatte. Als Krankenschwester war es ohnehin nicht einfach, eine Stelle zu bekommen. In ihrer Heimat hatte sie eine gute Stelle gehabt, bei der auch die Bezahlung vergleichbar gut gewesen war. Hier in Bonn war die Konkurrenz so groß, dass die Krankenhäuser es gar nicht nötig hatten, mehr als das Minimum zu zahlen. Im Endeffekt war ihr Stundenlohn nicht höher als der der Reinigungskräfte – dafür war der Job ungemein härter.

»Warum verdammt noch mal?«, rief sie – sauer auf sich selbst, weil sie merkte, dass sie die Tränen kaum noch zurückhalten konnte.

Nein, sie durfte sich nicht schon wieder in Vorwürfen und Selbstmitleid wälzen. Es war Huberts Schuld, dass sie nun in dieser Situation war – allein mit Janus, mit sehr viel weniger Geld als vorher und gefühlt keiner freien Minute am Tag und in der Nacht. Währenddessen hatte Hubert nun alle Freiheiten.

Es war Huberts Schuld, und das wollte sie ihn nun spüren lassen. Schon vor ihrem Auszug aus dem gemeinsamen Haus, als der Mietvertrag für eine neue Wohnung längst unterschrieben war, hatte sie zunehmend ihre Laune an Hubert ausgelassen. Seit dem Auszug vor einer Woche hatte sie ihm gegenüber auch bei jeder Gelegenheit gezeigt, dass sie von nun an die Regeln bestimmen würde. Sie hatte ihn schon mehrfach versetzt, als er Janus sehen wollte. Sie hielt sich auch nicht an die Absprachen, denen Hubert gezwungenermaßen zugestimmt hatte. Aber das genügte ihr nicht.

»SCHLACHTPLAN«, schrieb Karina in großen Lettern auf den Block.

Wie konnte sie ihre Situation weiter verbessern und gleichzeitig Hubert für das büßen lassen, was er ihr angetan hatte?

»Geld. Geld soll für ihn nicht mehr selbstverständlich sein.«, sagte Karina vor sich hin, während sie das Wort „Geld“ hinter den ersten Spiegelstrich schrieb. Einen Anwalt hatte sich Karina schon vor dem Auszug aus dem gemeinsamen Haus gesucht. Das Thema Geld würde ihr Anwalt fürs Erste übernehmen.

„Kind“ war der nächste Begriff. »Janus ist mein Kind, nicht seines. Ich mache all die Arbeit. Janus braucht mich und er soll auch nur noch mich lieben.«

Das Kind als Druckmittel einzusetzen – davor hatte sie ihr Anwalt gewarnt. Karina hatte das gar nicht gepasst. Am liebsten hätte sie sich einen anderen juristischen Beistand gesucht. Aber auf mehrfache Empfehlung hatte sie sich denjenigen Anwalt herausgesucht, der in Bonn als „harter Hund“ bekannt war, wenn es um die finanziellen Aspekte einer Scheidung ging. Klar, daran verdiente er ja auch ganz gut mit. Was das Sorgerecht anging, hatte er ihr erst einmal zur Geduld geraten. Wahrscheinlich würde es das Beste sein, wenn sie sich zunächst selbst darum kümmern würde.

»Arbeit. Hubert, Deine Arbeit war Dir immer wichtiger als die Familie. Überstunden und Dienstreisen wieder und wieder. Deine tolle Arbeit, die werde ich Dir schon vermiesen.« Somit wurde „Arbeit“ der Begriff Nummer drei.

»Vortrag Hubert Jansen«, gab Karina in das Suchfeld bei Google ein. Sie wollte möglichst viele Termine in Erfahrung bringen, an denen Hubert beruflich unterwegs sein würde. Gerade bei Terminen an einem Freitag oder Montag könnte sie das vielleicht benutzen, um ihm ein Problem mit den Umgangszeiten zu bescheren. Nach einer halben Stunde hatte Karina eine stattliche Liste von Terminen, die Hubert haben würde.

»Liebe. Das habe ich ja ganz vergessen. Ach scheiß drauf. Hubert weiß gar nicht, was das ist. Ich schreibe wohl besser „Sex“ auf.«, sprach Karina zu sich selbst, während sie einen vierten Spiegelstrich ergänzte.

Sie wollte als Nächstes wissen, mit wem sich Hubert nun wohl verabredete. Doch weder Facebook noch Google+ brachten ihr irgendeinen Erkenntnisgewinn. Typisch Hubert und seine Sicherheit. Er hielt nicht sehr viel von sozialen Netzen und nutzte diese auch nicht besonders häufig, da er in ihnen in erster Linie ein Medium zur Selbstdarstellung und der virtuellen Offenbarung sah. Mit den von ihm gewählten Einstellungen zur Privatsphäre konnte Karina praktisch nichts sehen. Zumindest hatte er ihr die virtuelle Freundschaft noch nicht gekündigt. Bei Twitter war es noch schlechter, denn dies benutzte Hubert nur für berufliche Themen. Beim genaueren Blick auf die Tweets von Hubert ärgerte sie sich über die Recherche, die sie in der letzten halben Stunde gemacht hatte. Ein Blick hierauf hätte genügt, denn er schien dort alle öffentlichen Termine und Konferenzteilnahmen anzukündigen.

Vorbei war es mit der Ruhe für Karina, als Janus zu schreien begann. Sie ging zu ihm und nahm ihn zu sich in ihr eigenes Bett. Nach wenigen Minuten waren sowohl Janus als auch Karina eingeschlafen.

Dienstag, 19:28 Uhr, Bonn

Hubert war soeben in Bonn angekommen. Er war froh, endlich zu Hause zu sein nach diesem langen Arbeitstag. Den ganzen Tag über hatte er an nichts anderes denken können als an diesen Moment. Aus lauter Angst vor den eigenen Gefühlen hatte er sich kaum nach Hause getraut. Jetzt war er allein in diesem großen Haus, wo vor kurzen noch sein Sohn Janus getobt hatte, der mit seinem lauten Organ ihn und seine Frau auf Trab gehalten hatte. Jetzt hatte er die Stille, nach der er sich eigentlich immer gesehnt hatte. Doch es war keine Stille, sondern Leere. Er war nicht allein, sondern einsam.

Um sich etwas abzulenken, schaltet Hubert den Fernseher ein. Er wünschte sich jetzt nichts mehr als eine kleine Ablenkung. Auf dem kleinen Tisch im Wohnzimmer hatte sich Hubert die Briefe aus der Post zurechtgelegt. Dazu eine Flasche Becks, um den Frust herunterzuspülen. Eine Rechnung vom Kinderarzt legte er sich zur Seite, um sie gleich per Onlinebanking zu bezahlen. Er nahm sich sein Notebook und suchte weiter nach einem geeigneten TV-Programm, welches seine schmerzhaften Gedanken zumindest für eine kurze Zeit unterbrechen würde. Hubert hatte sich gerade bei dem Portal der Bank eingeloggt, als ihm ein kalter Schauer den Rücken hinunterlief.

»Scheiße, was soll denn das?«, rief er vor Schreck.

Während noch vor einigen Tagen über neuntausend Euro auf dem Konto gewesen waren, so belief sich das Guthaben nun auf 451,72 €. Er klickte auf die Übersicht der letzten Umsätze und staunte nicht schlecht. Karina war wohl auf Einkaufstour gegangen. Über 1.500 € Lastschrift von einer Elektrohandelskette, 1.800 € Wohnungskaution, eine Barabhebung von 2.000 € und einige weitere Umsätze, die nur von ihr kommen konnten.

Sofort nahm sich Hubert das Telefon zur Hand und wählte die Handynummer seiner Frau.

»Was ist denn?«, meldete sie sich offensichtlich genervt und mit verschlafener Stimme.

»Hallo Karina. Ich habe gerade gesehen, dass von unserem Konto nicht mehr viel übrig ist. Kannst Du mir das bitte erklären?« Hubert konnte sich kaum halten vor Zorn. Das Adrenalin schoss ihm in den Kopf und lies seine Hände zittern.

»Was meinst Du denn? Ich brauche für die Wohnung eben ein paar neue Sachen. Ohne Waschmaschine und Trockner kann ich ja kaum unsere Wäsche waschen.«

Hubert war fassungslos.

»Du hast fast das ganze Geld ausgegeben. Das gehört nicht allein Dir. Wie soll ich denn so über die Runden kommen?«.

»Jetzt hör mir mal gut zu. Ich mache das nicht für mich allein, sondern auch für mein Kind.«

»Janus ist nicht Dein Kind, sondern unser Kind.«

»Richtig, Janus ist auch Dein Kind – deswegen solltest Du doch auch ein Interesse daran haben, dass er versorgt ist und saubere Klamotten trägt.«

Hubert war so wütend, dass er laut wurde.

»Schieb nicht immer Janus vor. Du krallst Dir die ganze Kohle und ich soll sehen, wo ich bleibe. Was denkst Du Dir eigentlich?«.

Aufgelegt. Karina hatte einfach aufgelegt. Das kannte Hubert ja schon aus den vergangenen Tagen. Immer, wenn es zu einem Streit kam, entzog sie sich dem Konflikt.

Hubert musste an die Gespräche denken, die er heute mit zwei Kollegen geführt hatte. Diese waren geschieden und hatten ihm einige Ratschläge gegeben, worauf er in der nächsten Zeit achten müsse.

»Wenn die Frau weg ist, ist das Geld auch weg, wenn du nicht aufpasst«, hatte einer der beiden gesagt. Diese Erfahrung machte Hubert wohl gerade in diesem Moment auf erdrückende Art und Weise.

Als Security Consultant war Huberts Einkommen nicht schlecht. Durch die Trennungsvereinbarung und die darin vereinbarten Zahlungen für Karina und seinen Sohn ging davon aber schon ein beträchtlicher Teil weg. Noch dazu blieben die Raten für den Kredit des Hauses.

Hubert fühlte eine neue Angst in sich aufkommen. Die Angst davor, den gewohnten und lieb gewonnenen finanziellen Spielraum zu verlieren. Nicht immer auf das Geld achten zu müssen, sich und der Familie immer mal wieder etwas leisten zu können – das war nun in Gefahr. Ein mieses Gefühl, das er so nicht kannte. Es war nicht so, dass er ansonsten kein finanzielles Polster hatte. Doch all das war längerfristig angelegt und erst in einigen Jahren verfügbar.

Hubert öffnete Bier Nummer zwei. Er dachte an die Diskussion, die er heute mit seinem Kunden geführt hatte. Ein typischer Mittelständler, dessen IT Systeme selbst einem mittelmäßigen Angriff hoffnungslos ausgesetzt wären und dem Hubert auch die entsprechenden Mängel in den Bericht zum Security Audit geschrieben hatte. Bei seinen Kundenprojekten steckte Hubert besonders viel Aufwand in die sogenannte Management Summary, der Zusammenfassung für die Unternehmensleitung. Nicht nur verzichtete er dabei auf technisches Blabla, sondern er wählte auch immer anschauliche Vergleiche und zeigte mögliche Schadensfolgen auf, um den Handlungsbedarf zu verdeutlichen. Doch das alles war eigentlich sinnlos, wenn es an der prinzipiellen Bereitschaft zur Veränderung mangelte.

Hubert liebte seine Arbeit. Aber er konnte nicht eine gewisse Frustration darüber leugnen, dass der Stellenwert der IT-Sicherheit und damit auch das Einkommensniveau eines technisch versierten Spezialisten alles andere als angemessen war. Hochglanzberater ohne fundiertes technisches Verständnis verdienten dabei auch noch teilweise deutlich mehr als viele echte Experten.

»Das ist doch alles viel zu teuer in der Umsetzung! Unsere Kunden scheren sich auch nicht darum, die wollen die Produkte kaufen die wir herstellen und fragen nicht nach der Sicherheit unserer Computer.«, hatte der IT-Leiter des Kunden gesagt.

Aus seiner Perspektive hatte er ja durchaus Recht. Die Frage, die sich Huberts Kunde aber nicht stellen wollte, war, wie es mit dem Unternehmen weitergehen sollte, wenn erst einmal die Konstruktionspläne seiner tollen Produkte in den Händen der Konkurrenz aus China waren und der Markt von kostengünstig produzierten Plagiaten in originaler Qualität überflutet würde. Schließlich war es nicht die Billigproduktion aus China, die die westliche Welt bedrohte. Vielmehr war es das Prinzip von High Tech und Low Cost – denn durch gestohlenes Knowhow konnte man in Fernost kostengünstig in hoher Qualität fertigen. Schließlich sparte man sich dort ja das Budget für Forschung und Entwicklung. Und natürlich war es nicht nur eine chinesische Bedrohung, denn bei einem Informationsabfluss war es erst einmal unerheblich, ob dieser nach Norden, Süden, Osten oder Westen stattfand. Aber es war nun mal die typische Erfahrung eines Security Consultant, die Hubert einmal mehr gemacht hatte. Wenn Sicherheit, dann nur, wenn es nicht zu viel kostet und nur soviel, dass man gerade so die Anforderungen und Regularien erfüllt. Die Kunden wollten gar keine Security, sie wollten nur Compliance, also die Bestätigung der Erfüllung butterweicher Kriterien nach irgendeinem Standard, damit sie mit irgendwelchen Zertifikaten werben konnten. Sicherheit musste nur auf dem Papier attestiert werden, aber nicht tatsächlich vorhanden sein. Hubert musste an die jüngst in der Presse berichteten Hacks von Webshops denken, bei denen sich die Angreifer auch nicht von Siegeln für sicheres Onlineshopping und vertrauenswürdige Verkäufer hatten abhalten lassen.

Das Thema Geld ließ Hubert nicht los. Vielleicht könnte er seinen Chef von einer Gehaltserhöhung überzeugen. Die letzten Projekte waren sehr gut gelaufen und Hubert war immer dazu bereit, Überstunden zu machen und die Kunden zur vollsten Zufriedenheit zu bedienen. Insgeheim hoffte er ja auch immer noch auf die vakante Stelle des Geschäftsbereichsleiters. Vielleicht könnte er auch nebenbei etwas als Freiberufler machen, wie früher schon einmal. Aber selbst wenn er mehr verdienen würde – die Hälfte davon würde direkt an Karina gehen. Eigentlich müsste er eine Möglichkeit finden, Geld zu verdienen, an das Karina nicht herankommen konnte. Auch wenn es nach dem Trennungsjahr wirklich zur Scheidung kommen sollte, würde sicherlich noch einmal viel verloren gehen. Es musste also ein anderer Plan her.

Es war eine gefährliche Mischung aus Frust, Wut und der Sorge um die finanzielle Zukunft, die da in Hubert brodelte. Er musste immer noch an den Kunden denken. Der war nicht bereit für Security zu zahlen. Eines Tages würde sich ein Angreifer in das Unternehmen hacken und damit wahrscheinlich sehr viel mehr Schaden anrichten, als Hubert zur Absicherung der IT des Kunden gebraucht hätte. Mit Sicherheit ließ sich nicht das große Geld verdienen, aber vielleicht mit der Unsicherheit. Oft genug fanden sich in den Fachmedien der IT Artikel dazu, wie Hackerbanden mit Botnetzen oder Ransomware viel Geld machten. Ransomware, welche die Daten auf den PCs der betroffenen Nutzer verschlüsselte und vorgab diese nach Zahlung eines Lösegelds wieder zu entschlüsseln, hatte es in letzter Zeit sehr häufig gegeben. Durch die öffentliche Berichterstattung war davon auszugehen, dass immer weniger Betroffene die geforderte Summe bezahlen würden. Schließlich war zwischenzeitlich auch bei nicht IT-affinen Menschen bekannt, dass selbst nach der Zahlung an die Kriminellen nicht wirklich die Entschlüsselung der Daten erfolgen würde. Auch für Botnetze gab es einen Markt. An einschlägigen Stellen im Internet konnte man ganze Legionen befallener Rechner – die sogenannten Bots – mieten, um darüber Spam und Viren zu verteilen oder durch das Überfluten mit Datenpaketen Internetdienste außer Betrieb zu nehmen. Letztere Denial of Service Angriffe – so etwas wie der virtuelle Sitzstreik – wurde häufig zur Erpressung der Diensteanbieter genutzt. Die Konkurrenz war groß. Solche Angriffe konnte man mittlerweile stundenweise im Internet für 20 Dollar mieten. Ein Unternehmen mittels eines Denial of Service Angriffs zu erpressen wäre zudem moralisch besonders bedenklich, bestrafte man damit doch das Opfer für das Fehlen von Maßnahmen, die nicht nur bei diesem, sondern vielmehr bei den Providern etabliert sein müssten.

Selbst ein Botnetz zu betreiben und dessen Kapazitäten zu vermieten war beispielsweise in der ehemaligen Sowjetunion sehr viel einfacher als in Deutschland, wenn man nicht die nächsten Jahre hinter Gittern verbringen wollte. Vor einigen Jahren konnte man auch noch Geld damit verdienen, mittels Trojanern gestohlene Kreditkartendaten im Internet zu verkaufen. Mittlerweile wurden diese zu Cent-Beträgen angeboten und waren nahezu wertlos. Die Kriminellen, die solche Angebote offerierten, warben mittlerweile ja sogar auf Plattformen wie Youtube für ihr Portfolio. Neulich hatte Hubert sogar von einem Nutzer gehört, der sich ein Video von Händlern gestohlener Kreditkarteninformationen angeschaut hatte. Die Werbung, die von Youtube vor dem Start des Videos eingeblendet worden war, war die eines weltweit renommierten Kreditkarteninstituts gewesen. Die Kriminellen bewegten sich auf einem hohen Niveau und es würde, wenn dies überhaupt mehr als nur ein kurzes Gedankenspiel sein sollte, andere Methoden brauchen, um mit derartigen Methoden Geld zu verdienen.

Solche Angriffe aus technischer Sicht durchzuführen war eine Sache – eigentlich gar nicht so kompliziert. Auch das Verwischen der eigenen Spuren war machbar. Aber wie sollte man damit Geld verdienen? Und zwar so, dass es sich lohnte und man nicht ertappt werden würde?

Hubert kam ins Grübeln. Das deutsche Rechtssystem und die Rahmenbedingungen in Deutschland waren nicht die Besten, aber Geld verdienen mit Hacking war dennoch risikoreich, wenn man selbst aus Deutschland heraus agierte und sich somit innerhalb der Reichweite der Strafverfolger befand. Schlimmer als die Trennung von Frau und Kind wäre, durch so eine blöde Idee noch den Job zu verlieren oder sogar ins Gefängnis zu müssen. Im Kopf spielte Hubert weitere Angriffsszenarien durch. Es lief jedoch immer darauf hinaus, dass wegen dem typischen Ansatz der Strafverfolger, dem Prinzip „Follow the money“, wohl die Wahrscheinlichkeit ertappt zu werden zu hoch war.

Hubert trank sein Bier aus. Er legte sich auf die Couch, und während er noch das eine oder andere Gedankenspiel durchlief, fielen ihm schließlich die Augen zu.

Mittwoch, 09:12, Bonn

»Schönen guten Morgen Frau Jansen. Ihr Sohn Janus, richtig?«

Karina nahm im Büro ihres Anwalts platz. Es war ein edel eingerichtetes Büro mit einem rustikalen Schreibtisch aus geöltem Eichenholz.

»Guten Morgen, Herr Fritsch.«

»Was kann ich heute für Sie tun?«

»Sie sagten ja, ich solle mit Blick auf die Scheidung etwas Geduld haben.«

»Ja, dazu kann ich nur dringend raten. Ich verstehe ja den Wunsch nach einer schnellen Trennung. Sie wollen mit der Situation abschließen und nach vorne schauen.«

»Genau deswegen bin ich hier.«

»Jetzt sind sie ja schon mal von Tisch und Bett getrennt. Das ist die wichtigste Voraussetzung zur Einleitung des Trennungsjahres.«

»Für mich gibt es keinen Weg mehr zurück. Versöhnung ist keine Option. Darüber brauchen wir nicht zu reden.«

»In Ordnung. Warum sind sie denn nun heute konkret hier? Gibt es Probleme mit Ihrem Mann?«

»Jede Menge. Ich sage es Ihnen ganz offen. Ich will für mich und mein Kind alles aus der Scheidung herausholen, was möglich ist.«

»Das wird maßgeblich im Verfahren um die Scheidung geregelt. Gibt es denn konkret etwas, was ich jetzt für Sie tun kann?«

»Das sollen Sie mir ja sagen. Eines will ich auf jeden Fall.«

»Und das wäre?«

»Ich hause mit Janus in einer kleinen Wohnung in Bonn Tannenbusch – kein Vergleich zum dem, wie ich bisher gelebt habe. Und Hubert? Der hockt in unserem Haus mit allen damit verbundenen Annehmlichkeiten.«

Der Anwalt nahm aus der Akte vor ihm die Trennungsvereinbarung, die Hubert und Karina abgeschlossen hatten.

»Beide Parteien treiben die zügige Veräußerung der gemeinsamen Immobilie in 53175 Bonn voran. So steht es in Ihrer Trennungsvereinbarung. Verzögert Ihr Mann das denn?«

»Nein, eigentlich nicht. Aber ich will dass ich keinen Tag länger als nötig in der jetzigen Wohnung bleiben muss. Ich will meinen Anteil vom Haus.«

»Nun, Frau Jansen, was ich tun kann ist ein Schreiben zu verfassen, um nach dem aktuellen Stand zu fragen. Das baut Druck auf.«

»Das reicht mir nicht. Da muss es doch noch andere Möglichkeiten geben.«

»Ist schon ein Makler beauftragt, der das Haus verkaufen soll?«

»Ja, mein Mann hat CityImmobilien beauftragt. Über diesen Makler haben wir das Haus auch gekauft.«

»Ach, der Herr Schmal. Den kenne ich gut. Lassen Sie mich mal mit ihm reden. Dann melde ich mich bei Ihnen. Ich kann das ganze sicherlich auf diese Art etwas beschleunigen.«

»In Ordnung. Aber ich will ehrlich zu Ihnen sein. Ich will, dass Sie alles tun, was meine Position verbessert und worunter Hubert zu leiden hat.«

»Frau Jansen, das verstehe ich. Eine Trennung ist eine schwierige Phase. Aber im Interesse von Ihnen und Ihrem Kind sollten Sie nicht zum Äußersten gehen.«

»Hören Sie, Herr Fritsch. Ich weiß Ihre besonnene Art zu schätzen. Aber ich weiß was ich will und... sagen wir es mal so. Der Anwalt, der an meiner Scheidung mitverdient, wird der Anwalt sein, der bis zum Äußersten geht.«

»Gut, Frau Jansen. Ich kümmere mich erst einmal um den Hausverkauf und melde mich morgen bei Ihnen.«

Karina verließ das Büro. Zurück blieb ein mit sich und seiner Auffassung des eigenen Berufs hadernder Jurist. Früher noch hätte er möglicherweise das Mandat niedergelegt. Doch in den vergangenen Jahren war die Gangart in Scheidungsfällen immer härter geworden. Damit hatte er sich nicht in Gänze abgefunden – doch das gehörte scheinbar nun mal zum Beruf dazu. Karina Jansen war nicht der Typ Frau, der man in einem Scheidungsverfahren gegenüber sitzen wollte.

Mittwoch, 09:48, Berlin

Heute musste Hubert einen Vortrag auf einer Konferenz der Allianz für Cyber-Sicherheit halten. Früh war er in Berlin aus dem Flieger gestiegen und mit dem Taxi zum Konferenzort gefahren. Jetzt hatte er noch etwas Zeit bis zu seinem eigenen Vortrag. Über die Möglichkeiten zum Schutz vor Cyber-Angriffen sollte es bei dieser Veranstaltung gehen. Hier war Hubert schließlich Spezialist. Solche Vorträge zu halten und dabei im Vergleich zu den anderen Rednern herauszustechen, war wichtig, um neue Kunden zu akquirieren. Eigentlich mochte Hubert diese Konferenzen nicht besonders. Zu oft hatte er Veranstaltungen besuchen müssen, bei denen die Marketingmenschen versuchten, über IT-Sicherheit zu reden und wo zwar die richtigen Unternehmen unter den Zuhörern waren, aber die falschen Mitarbeiter. Die Idee der Allianz hingegen mochte Hubert, denn hier bot der Staat eine Plattform zum Austausch der Unternehmen untereinander, bei der Marketing und Umsatzgenerierung nicht im Vordergrund standen.

Der erste Vortrag wurde von einem Berater eines Mitbewerbers gehalten. Als eine der ersten Folien präsentierte er Screenshots der Webseite shodanhq.com. Der Referent erzählte gerade, dass man mit dieser Suchmaschine Industrieanlagen hacken könne.

Mit Shodan konnte man tatsächlich über das Internet erreichbare Dienste und Geräte auffinden. Suchte man beispielsweise nach „IIS“, so fand man weltweit viele Instanzen des Webservers aus dem Hause Microsoft. Das Gleiche funktionierte für Heizungen, wie gerade erst ein deutscher Hersteller leidvoll hatte erfahren müssen, für Solaranlagen, Gebäudesteuerungen, große Straßenbaumaschinen, vieles mehr und eben auch für Industrieanlagen. Eigentlich machte diese Suchmaschine nichts anderes, als das Internet sukzessive zu scannen, die vom jeweiligen System zurückgemeldeten Informationen in einer Datenbank zu speichern und diesen Datenbestand über eine Webseite mit Suchfunktion anzubieten. Das nahm einem Angreifer zumindest den Aufwand ab, das Internet selbst zu scannen. Wenn die dort verzeichneten Systeme nicht vor unbefugtem Zugriff geschützt waren oder ausnutzbare Schwachstellen aufwiesen, dann konnte man das für einen Angriff missbrauchen. Und solche Systeme gab es massenweise – nicht tausend- sondern millionenfach.

»Mit dieser Webseite kann jeder ohne technische Fähigkeiten Industrieanlagen hacken«, so der Vortragende.

»So ein Quatsch«, dachte sich Hubert. Finden konnte man Systeme mit der Suchmaschine, aber die unberechtigte Benutzung einer ungeschützten Webschnittstelle gleich Hacken zu nennen war etwas weit hergeholt. Hacken war doch meist etwas anspruchsvoller, aber ein Berater, der IT Sicherheit nur aus Büchern kannte, wusste es eben nicht besser. Vermutlich war das wieder einmal einer der Berater, die mit viel Gerede viel Geld verdienten, aber nicht einmal eine E-Mail mit PGP verschlüsseln konnten.

Ach ja, Gott und die Welt redete derzeit über Shodan. Manchmal schafften es Neuheiten, in aller Munde zu sein, auch wenn sich dahinter eigentlich nichts Besonderes verbarg. Das erinnerte Hubert irgendwie an die Kopfhörer, die er eben noch bei einem jüngeren Konferenzbesucher gesehen hatte. Gegründet von einem ehemaligen Rapper stellte die Firma Kopfhörer her, die technisch und vor allem qualitativ deutlich hinter der Konkurrenz zurückblieben, aber aufgrund einer allgemein akzeptierten Coolness und einem gut gewählten Namen einen riesigen kommerziellen Erfolg hatten. Schon in der Zeit vor iPod, iPhone und iPad hatte Hubert das immer den Apple-Effekt genannt. Benutzer dieser Kopfhörer waren einfach vom Produkt überzeugt und die wenigsten hinterfragten dessen Qualität. So stellte wohl auch niemand den Sinn dieser Suchmaschine in Frage oder ob die Benutzung einer solchen als Hacken zu bezeichnen war oder nicht.

Bevor Hubert sich noch weiter über die Ausführungen des Beraters aufregte, nutzte er das auf der Konferenz kostenlos verfügbare WLAN, um selbst noch einmal mit Shodan zu experimentieren. Gestern Abend hatte er sich noch den Kopf über Geschäftsmodelle zerbrochen. Ob sich wohl in Zusammenhang mit Shodan eine solche Möglichkeit zum Nebenverdienst ergeben könnte? Schließlich wollte sich Hubert nicht aufgrund seiner bisherigen Meinung über Shodan eine potenzielle Geschäftsidee entgehen lassen. Immerhin konnte man auch mit durchschnittlichen Kopfhörern im coolen Design Geld verdienen.

Um mit dieser Suchmaschine Geld zu verdienen, brauchte es zwei Dinge. Einmal die Opfer, deren Systeme sabotiert oder von denen Daten gestohlen werden konnten. Zum anderen jemanden, der für die Sabotage bzw. die gestohlenen Daten zahlen würde.

»Wie war das... mit dieser Suchmaschine solle man Industrieanlagen hacken können? Das wäre natürlich ein interessantes Ziel.«, dachte sich Hubert.

Die Opfer wären hilflos. Schließlich waren mit industriellen Anlagen ehemals auf sogenannten sicheren Inseln betriebene kritische Anlagen irgendwann vernetzt und an die TCP/IP-basierten Netze und schließlich das Internet angebunden worden. Aufgrund der Charakteristika wie hohen Anforderungen bezüglich Echtzeitverhalten und Anlagenverfügbarkeit waren aus der klassischen IT bekannte Sicherheitsmechanismen wie Virenschutz oder das zeitnahe Schließen von Sicherheitslücken durch Einspielen von Updates und Patches dort nicht anwendbar. Wer also so blöd war, eine Industriesteuerung direkt mit dem Internet zu verbinden und so in Shodan gefunden werden konnte, der verdiente eine gewisse Bestrafung. Als Anlagenbetreiber in Shodan aufzutauchen war quasi der Darwin-Award der IT. Verlockend also, aber Hubert hatte Bauchschmerzen bei dem Gedanken, Systeme anzugreifen, bei denen ohne triftigen Grund ein massiver Schaden an Maschinen oder gar Menschen oder der Umwelt zu befürchten war.

Hubert fütterte die Suchmaschine mit weiteren Suchaufträgen. Gewinnbringend waren Fileserver und Datenbanken – hier lagen oft die Daten, die man am besten zu Geld machen konnte. Sozusagen die Kronjuwelen der Unternehmen, vor deren Verlust Hubert seine Kunden stets warnte. Aber Datenbanken und interne Dateiablagen würde ja niemand nach außen an das Internet anbinden, oder?

Durch die Suche nach 'mysql' wurde Hubert eines besseren belehrt. Shodan kannte 41.671 Anwärter auf den Darwin-Award der IT, die eine Datenbank auf diese Art exponierten. Nicht jeder dieser Treffer war vermutlich kritisch. Es gab sicherlich Dopplungen und false positives, also Systeme die fälschlicherweise als Datenbank vermutet wurden, aber es dürften genügend Datenbanksysteme übrig bleiben, um damit ein Geschäftsmodell zu befüttern.

Datenbanken waren klassische IT, aber was gab es sonst noch, z.B. an Embedded Geräten, also eben Steuerungskomponenten, Ampelanlagen, Windräder und sonstigem? Doch halt, in diese Richtung wollte Hubert ja gerade nicht gehen. Wie viele Drucker konnte man wohl über diese Suchmaschine finden? Hubert probierte einfach mal „Hewlett Packard“ als Suchbegriff, schließlich war dies einer der größten Hersteller.

»Wow, was sagte diese Suchmaschine? Allein in Deutschland mehrere tausend Drucker einer Modellreihe direkt mit dem Internet verbunden?«

Hubert rief im Browser die IP-Adresse auf, die für den ersten Eintrag in den Suchergebnissen angezeigt wurde. Ohne Login oder andere Sicherheitsmechanismen hatte er Zugriff auf die Administrationsoberfläche des Druckers. So etwas hatte sich Hubert noch nie bewusst angeschaut, da er Drucker bislang nur aus der reinen Nutzersicht betrachtet hatte. Er prüfte die auf der Weboberfläche verfügbaren Funktionen. Dort fand sich auch eine Möglichkeit, um Dokumente zu Drucken und die zuletzt gedruckten bzw. gescannten Dokumente herunterzuladen. Das klang für Hubert sehr vielversprechend. Drucken, das erledigte Hubert lieber zu Hause auf dem eigenen Drucker, aber von anderen gedruckte Dokumente würde er sich gerne näher anschauen. Die nächsten beiden Einträge waren ebenfalls Treffer. Hubert konnte es kaum glauben. Es war immer wieder erdrückend, wenn man feststellt, dass die Menschen, von denen man annahm, dass sie sehr dumm waren, in Wirklichkeit noch viel dümmer waren.

Hubert juckte es in den Fingern, mehr mit Shodan auszuprobieren. Das sollte er aber besser vertagen. Ein freies WLAN war nicht der richtige Weg, um dies zu tun. Zu groß war die Gefahr, dass im offenen Netz der Konferenz der Datenverkehr mitgelesen würde. Schließlich war der Saal gefüllt mit Menschen, die nicht nur eine Affinität zu IT allgemein, sondern speziell zu IT-Sicherheit hatten. Hubert wusste nur zu genau, welche Risiken diesbezüglich bestanden. Zudem war natürlich das Risiko eines sogenannten Shoulder Surfers gegeben, also dem Umstand, dass ihm jemand über die Schulter schauen und dabei sein Tun entdecken könnte. Hubert hatte zwar eine Blickschutzfolie, welche den Blickwinkel auf sein Display beschränkte und so weitgehend vor neugierigen Blicken schützte, aber ein Restrisiko verblieb. Bei diesem Gedanken lies Hubert seinen Blick durch die Reihen vor ihm schweifen. Nur etwa jeder Zehnte hatte eine solche Blickschutzfolie. Für Menschen aus dem Bereich der IT-Sicherheit war dies eine miserable Quote. Wenn schon bei den Fachleuten die Sensibilisierung derart schlecht war, konnte man sich ausmalen, wie dies um den Querschnitt in der gesamten Bevölkerung bestellt war.

Langsam wurde es Zeit für Hubert, sein Notebook vorzubereiten. Der nächste Vortrag würde von Lukas Gerber, Security Consultant von Netopsec, gehalten werden. In den letzten Monaten hatte Hubert eine besondere Abneigung gegen diesen Konkurrenten entwickelt.

Gerber war in der Branche bekannt für seine spektakulären Live Hacks. Egal ob Mobilkommunikation, Webserver oder Industrieanlage – Gerber hatte zu jedem Thema ein regelrechtes Feuerwerk von Hackervorführungen parat. Der Knackpunkt daran war jedoch, dass ein Großteil von Gerbers Shows eben genau das war, nämlich Show. Viele Dinge waren in der Praxis überhaupt nicht möglich oder zumindest nicht so, wie er es demonstrierte. Vor einigen Monaten hatte Gerber eine solche Show zum Mobilfunk abgezogen. Dabei erwähnte er, dass er eine Basisstation, wie sie von den Netzbetreibern überall auf der Welt betrieben werden, nachgebaut hatte. Diese Station stand hinter ihm auf der Bühne, war aber von Gerber mit Verweis auf die rechtliche Brisanz nicht wirklich demonstriert worden. Hätte er diese eingeschaltet, sollten sämtliche Mobiltelefone eines Providers sich nicht mit der echten Basisstation verbinden, sondern mit Gerbers Imitat. Technisch war dies durchaus möglich. Eine Gruppe junger Forscher hatte das auch vor einiger Zeit tatsächlich bewiesen und die zugehörigen Softwarekomponenten frei zugänglich gemacht. Und für fremde Nachrichtendienste gehörten solche Methoden ohnehin zum Standardrepertoire. Nach dem Vortrag von Gerber war Hubert einer der vielen Zuhörer gewesen, die sich in Richtung Podium begeben hatten. Als Hubert die Basisstation angefasst hatte, war Gerber nervös geworden. Doch Hubert hatte schon bemerkt, dass es sich nur um ein leeres Gehäuse mit zwei Antennen handelte. Es war ein Schwindel. Und Hubert hatte Gerber auffliegen lassen, was auch die anwesenden Journalisten mitbekommen hatten. Gerber war außer sich gewesen und hatte mit Hubert im Nachgang noch eine hitzige Diskussion geführt, in deren Verlauf er sich stark im Ton vergriffen hatte. Lange hatte sich Hubert überlegt, wie er Gerber dafür eine Lektion erteilen konnte. Über mehrere Wochen hatte er sich vorbereitet auf genau diesen Moment.

Neben seinen USB-Stick für den WLAN-Zugriff steckte Hubert eines seiner Lieblingswerkzeuge der letzten Tage, den rfcat-Dongle, in einen der freien USB-Ports und öffnete ein neues Terminalfenster. Er wusste, dass das Skript, an welchem er in den letzten Tagen geschrieben hatte, funktionieren würde. Die letzten Unbekannten, die ihm einen Strich durch die Rechnung hätten machen können, waren die Frequenz und die Modulation, welche die Mikrofonanlage der Konferenz verwendete. Bei dem Techniktest, den Hubert vor dem offiziellen Start der Veranstaltung für seine eigene Live Demo durchgeführt hatte, hatte er diese letzten Werte verifizieren können. Der Techniker hatte den merkwürdigen Tönen, die aus den Lautsprechern zu hören gewesen waren, wenig Beachtung geschenkt. Schließlich konnte es beim Einrichten der Technik vor Ort immer mal wieder zu Schwankungen kommen. Hubert hatte die korrekte Frequenz aber mit seinem Handy verifizieren können. Dazu genügte ihm sein DVB-T Stick, der eigentlich zum Fernsehen auf dem Computer per USB angeschlossen werden konnte. Mit einigen technischen Kniffen war es bei diesem Modell aber möglich, den darin eingebauten Realtek-Chip RTL2832U dazu zu bringen, statt des Fernsehprogramms beliebige Signale in ähnlichen Frequenzbereichen zu empfangen und mit einer geeigneten Software zu decodieren. Im Zuge seiner Hackversuche an Gegenständen des täglichen Lebens war es Hubert damit sogar schon einmal gelungen, das Babyphone von Janus zu belauschen. Seither war Karina immer darauf bedacht gewesen, das Babyphone auszuschalten, wenn es nicht gebraucht wurde. Es gab eben doch Fälle, wo Sensibilisierung etwas bewegte.

Lukas Gerber begann mit seinem Vortrag. Wie üblich verwendete er erst einmal einige Minuten dafür, sich selbst inklusive seiner Hobbies vorzustellen. In Huberts Augen eine Frechheit, denn dafür waren die Konferenzteilnehmer nicht angereist. Es fiel Hubert schwer, sich so lange zu gedulden, bis Gerber auf das Thema Sicherheit zu sprechen kam. Kaum hatte er endlich mit seiner Live Demonstration begonnen, begann Hubert zu tippen.

Hubert führte das erste seiner vorbereiteten Skripte aus.

./pa_hack.sh -f 8330055 -m am -i greeting.wav.coded

Nachdem er die Eingabetaste betätigt hatte lehnte sich Hubert zurück und versuchte, sich jedes Zeichen von Schadenfreude zu verkneifen. Gleichzeitig war er doch nervös aus Sorge, dass ihm jetzt ein Fehler unterlaufen könnte.

»Meine Damen und Herren, bitte bewahren Sie Ruhe während der nun folgenden Cyber-Attacke.«, sagte eine maschinenartige Stimme aus den Lautsprechern auf der Bühne. Die Zuhörer waren etwas verwirrt, denn offensichtlich war es nicht Gerber, der da gesprochen hatte.

Der Moderator der Konferenz blickte erst zum Vortragenden am Rednerpult, danach zu dem Techniker, der die Audioanlage betreute. Beide hatten nur mit den Schultern gezuckt, hatten aber keine Erklärung für das, was gerade geschehen war.

Die meisten der Zuhörer dachten an eine kreative Live-Demonstration, die Gerber nun zum Besten geben würde. Als die Zuhörer die Ratlosigkeit von Gerber bemerkten, begannen die Ersten zu lachen.

Hubert tippte erneut einen Befehl auf seinem Notebook.

Auf dem vom Beamer projizierten Bild von Gerbers Desktop wurde die Powerpoint-Präsentation von einem großen Warnfenster überlagert.

»Herr Gerber, Ihr System ist schlecht geschützt. Wie bin ich wohl reingekommen? Welche Daten habe ich gestohlen? Welche Malware hinterlegt? Können Sie wenigstens eine dieser Fragen beantworten?«

Das Gelächter im Plenum war deutlich stärker als es sich Hubert je ausgemalt hatte.

Lukas Gerber war sprachlos. Hektisch tippte er auf der Tastatur seines Notebooks herum, ohne dass jedoch die angezeigte Nachricht verschwand.

»Vorführeffekt, was?«, rief einer der Zuhörer, was das Gelächter der anderen nur noch mehr befeuerte.

Ein zweites Fenster wurde geöffnet, welches eine weitere Nachricht enthielt:

»Herr Gerber, sagen Sie auf Wiedersehen zu Ihren gespeicherten Dokumenten.«

Währenddessen machte Hubert ein Photo mit seinem Smartphone, auf dem Gerber die absolute Verzweiflung sehr gut anzusehen war.

Wenige Augenblicke nachdem dieser Text zu Lesen gewesen war, wurde der Rechner heruntergefahren. Offensichtlich war es aber nicht Lukas Gerber gewesen, der dafür verantwortlich war.

Ein letztes Mal tippte Hubert einen Befehl in das Terminalfenster ein.

./pa_hack.sh -f 8330055 -m am -i goodbye.wav.coded

»Wie sieh sehen benötigt ein Angreifer nur wenige Minuten, um ein unzureichend geschütztes System zu kompromittieren. Überlegen Sie, wen Sie mit dem Schutz Ihrer IT beauftragen.«, klang erneut die mechanische Stimme aus den Lautsprechern.

Hubert klappte sein Notebook zu. Alle Augen waren auf die Bühne und den armen Herrn Gerber gerichtet gewesen. Niemand hatte Hubert tippen sehen.