Das Netz 2016/2017 E-Book

Erhalten Sie Zugang zu diesem und mehr als 300000 Büchern ab EUR 5,99 monatlich.

- Herausgeber: iRights Media

- Kategorie: Geisteswissenschaft

- Sprache: Deutsch

Verstehen, was passiert: Wissenschaftler, Politiker, Experten und Unternehmer betrachten in Das Netz die wichtigsten Entwicklungen rund um unser digitales Leben. In mehr als 50 Interviews, Einschätzungen, Analysen und flammende Plädoyers geht es um die digitale Transformation von Gesellschaft und Unternehmen, das Internet der Dinge, Künstliche Intelligenz, Algorithmenethik und Verantwortung, Social Media und digitalen Wahlkampf sowie die Digitalisierung in China und den USA. Pflichtlektüre für alle, die sich für die Digitalisierung interessieren.

Sie lesen das E-Book in den Legimi-Apps auf:

Seitenzahl: 402

Veröffentlichungsjahr: 2016

Das E-Book (TTS) können Sie hören im Abo „Legimi Premium” in Legimi-Apps auf:

Ähnliche

Das Netz 2016/2017

Jahresrückblick Digitalisierung und Gesellschaft

Herausgegeben von iRights.Media, Philipp Otto

Editorial: Wir lagen vor Madagaskar ...

Wow, wir sind digital! Nichts geht mehr ohne Digitalisierung, smartes Vorgehen und digitales Management überall. Wer will nochmal, wer hat noch nicht? Alle, und wirklich alle wissen jetzt, dass die Digitalisierung in ihrem Leben, in ihrem Unternehmen, in ihrem Maßnahmenpapier eine Rolle spielen wird. Im Ansatz ist das schon einmal gut. Buzzwords alleine aber machen keine intelligente Strategie. Und die Zweitverwertung der Automatisierung, deklariert als Digitalisierung, auch nicht. Gleichwohl ist es natürlich zu begrüßen, dass überall versucht wird, die Zukunft digital zu gestalten. Allein, es muss schon etwas mehr und etwas konsequenter sein.

Auch China hat Digitalisierung. Hier ein neues Tool, da eine neue Idee, und das ungefähr zehnmal so schnell und so umgreifend wie in Deutschland und Europa. Wie steuert man eine Gesellschaft und wie steuert man seine Ökonomie? Wie denkt man nicht in individuellen Produktreichweiten, sondern in übergreifenden digitalen Ökosystemen? Wenn Sie Anregungen brauchen, schauen Sie auf der Weltkarte nach rechts und danach erst nach links Richtung USA. In dieser Ausgabe bekommen Sie schon einen Vorgeschmack darauf.

Deutschland ist hierfür noch nicht ausreichend vorbereitet. Die Bundesregierung benötigt zügig eine effektive Koordinierung zwischen Ministerien und Ländern. Mit Klein-Klein konnten wir uns bis 2016 gerade so noch durchwurschteln. Ab 2017 werden wir springen müssen. Und wir sollten dabei nicht vergessen, dass wir nicht nur nach innen schauen dürfen. Ich erwarte von einer digitalen Koordinierung und einem Update der digitalen Agenda 2017–2021 auch den Blick über den Tellerrand. Deutschland als digitale Exportnation für Konzepte, Modelle, Geschäftsideen, Infrastruktur und Grundwerte. Es geht nicht nur um monetäre Aspekte oder um eine Fortschreibung der guten Außenhandelsbilanz. Es geht darum, die Digitalisierung mit Werten aufzuladen und diese zu exportieren. Um dies möglich zu machen, muss die Bundesregierung auch eine digitale Ideen- und Strategiefabrik werden und den Diskurs an sich reißen, ausgleichen zwischen allen gesellschaftlichen Mitspielern. Deutschland unterschätzt sich selbst und seine Rolle bislang.

Doch nicht nur der Staat, sondern alle Bürgerinnen und Bürger stehen in der Verantwortung sich zu äußern. Geht es um die Definition und Ausgestaltung von Werten im digitalen Bereich, so sitzen wir nahezu alle vor dem berühmten weißen Blatt Papier. Zu definieren, was wir wollen und was nicht, wo die Grenzen zwischen gesellschaftlich erwünscht und unerwünscht liegen, ist eine der Aufgaben unserer Generation. Es geht dabei auch um eine Weiterentwicklung unserer Wertmaßstäbe. Mit manchen altvertrauten Prinzipien werden wir brechen müssen, neue Parameter werden wir begründen. Spannender geht es nicht. Werden Sie also politisch und bringen Sie sich ein. Zu Hause am Küchentisch oder auf einer Bierkiste vor dem Brandenburger Tor. Was zählt, ist, dass Sie es tun.

Im Namen der Redaktion

Philipp Otto

Herausgeber

Foto: Bettina Volke

Philipp Otto ist Gründer des Think Tanks iRights.Lab und des Verlages iRights.Media. Er ist Herausgeber von iRights.info.Er entwickelt Strategien und Konzepte zur Bewältigung der Digitalisierung. Hierbei arbeitet er mit und für Regierungen, Parlamente, Unternehmen und Vertreter der Zivilgesellschaft.

Rätselhaftes Internet

Chewbacca Mom

Screenshot: facebook video

Ihre Freude über eine Spielzeug-Maske des Wookies Chewbacca aus der Filmreihe „Star Wars“ hielt Candace Payne in einem Video fest und teilte es auf Facebook. Wenige Tage später war die Maske überall ausverkauft und „Chewbacca Mom“ Gast in unzähligen Talkshows. Über 160 Millionen User haben sich die Aufnahme inzwischen angesehen und jeden hat ihr Lachen angesteckt.

Microsoft Chatbot

Screenshot: twitter

Bei Microsoft beschäftigt man sich schon länger mit künstlicher Intelligenz. Um zu lernen, wie junge Menschen miteinander kommunizieren, entwickelte man den Chatbot Tay und ließ ihn auf Twitter los. Es begann ganz harmlos, doch innerhalb weniger Stunden hatte sich Tay zu einer rassistischen, antisemitischen und frauenfeindlichen Gesprächspartnerin entwickelt. Nach 96.000 Tweets zog Microsoft den Stecker. Die Frage ist: War das Experiment nun erfolgreich oder nicht?

#DicksOutForHarambe

Screenshot: youtube.com

Im Mai wurde der Gorilla Harambe erschossen, nachdem ein Vierjähriger in sein Zoogehege fiel. Ein Video des Vorfalls wurde innerhalb weniger Stunden mehrere Millionen Mal geklickt. Unzählige Memes überschwemmten die sozialen Netzwerke und die Hashtags #JusticeforHarambe und #RIPHarambe machten die Runde. Der Comedian Brandon Wardell forderte schließlich „ Dicks Out For Harambe“. Diesem Aufruf schloss sich eine wachsende Zahl an Menschen an – und manche setzten ihn gar in die Tat um. Bei der Wahl zum US-Präsidentenamt im November konnte Harambe sogar 11.000 Stimmen für sich gewinnen.

Homewrecking penguin

Screenshot: National Geographic

National Geographic teilte bei Twitter eine herzzerreißende und äußerst dramatische Filmaufnahme. Sie zeigt ein Pinguinmännchen, das zu seinem Nest zurückkehrt und an der Seite seines Weibchens ein anderes Männchen erblickt. Der Pinguin greift den Eindringling an, verliert jedoch am Ende den blutigen Kampf. Das Weibchen entscheidet sich gegen ihn und die Internetgemeinde trauert (oder ist verstört wegen der blutigen Bilder).

Social Media Party

Screenshot: schleckysilberstein.com

Bento veröffentlichte den Artikel „Die 15 seltsamsten Magazin-Cover des Frühjahrs“, Spiegel Online teilte ihn auf Facebook mit dem Hinweis „Bei Cover 5 mussten wir weinen!“ und Vice kommentierte „Doch bei Cover 2 passierte etwas Unerwartetes und dann mussten wir weinen“. Etwas Unerwartetes passierte in der Tat: Es fand ein großes Klassentreffen aller deutschen Social-Media-Redaktionen statt.

Tom Hanks oder Bill Murray

Foto: Laura DiMichele-Ross

Das Foto ist eigentlich schon etwas älter, feierte dieses Jahr aber sein Revival. Millionen Internet-User zerbrachen sich den Kopf, über wessen Besuch sich das Kind hier so gar nicht freute: War das nun Tom Hanks oder doch Bill Murray?

Hydraulikpressen

Screenshot: youtube.com

Die Zerstörungswut kannte in diesem Jahr keine Grenzen: Langsam, stetig und mit ungeheurer Kraft haben Hydraulikpressen in unzähligen Videos alles zerquetscht, was ihnen in den Weg gelegt wurde, von einer Bowlingkugel über einen Safe bis hin zum eigentlich als unzerstörbar geltenden Mobiltelefon Nokia 3310.

Chihuahua or Muffin Puppy or Bagel Labradoodle or Fried Chicken ...

Fotos (3): Karen Zack

„Chihuahua oder Muffin?“ „Hundebaby oder Bagel?“ „Labradoodle oder Chicken Nuggets?“ Vor diese und noch weitere Fragen stellte uns die US-Amerikanerin Karen Zack in diesem Frühjahr. Teilweise gar nicht so leicht zu beantworten ...

ALLTAG

Predictive Healthcare: Medizin im Datenrausch

von Lydia Heller

Apps und Algorithmen helfen, Krankheiten vorherzusagen. Viele dieser Anwendungen fallen in die Kategorie Lifestyle und Wellness, aber sie stehen für einen Trend, der die Medizin verändern wird: Mit Big Data wird sie personalisierter, präventiver, proaktiver.

Smartphone-Anwendungen mit Gesundheitsbezug boomen. Etwa 100.000 dieser Apps gibt es mittlerweile – sie sollen beim Abnehmen helfen und Depressionen lindern, die fruchtbaren Tage berechnen oder Achtsamkeit trainieren. Gleichzeitig werden immer neue Sensoren entwickelt: Fitness-Armbänder und Smart Watches zählen Schritte und überwachen Schlaf, Puls und Herzfrequenz. Kameras, Fingerringe, Pflaster und implantierbare Sensoren messen Hautleitfähigkeit, Schweißentwicklung und Blutwerte. Google, Apple, Microsoft, Samsung – alle großen IT-Player drängen in den letzten Jahren mit Gesundheitsanwendungen für den Heimgebrauch auf den Markt.

Denn um Lifestyle-, Fitness- und Gesundheitsdaten entwickelt sich seit einigen Jahren ein riesiger Markt. Sie sind das Puzzleteil, das bisher fehlte, um die großen Versprechungen einzulösen, die vor mehr als zehn Jahren unter der Überschrift „personalisierte Medizin“ gemacht wurden. Gerade war das menschliche Erbgut entschlüsselt worden. Auf der Basis der genetischen Codes sollte es künftig möglich sein, endlich wirksame Therapien für Herz-Kreislauf-Krankheiten, Krebs oder Alzheimer zu finden. Aber der Erfolg blieb aus. Direkte Kausalitäten zwischen Genen und Krankheiten ließen sich kaum finden. Unser Genom, so weiß man heute, funktioniert komplexer als angenommen.

Es liegen ungeheure digitale Datenmengen vor

Inzwischen aber sind nicht nur die Kosten für die Gen-Sequenzierung enorm gesunken und die Rechnerleistungen für die Daten-Auswertung gestiegen, sondern es liegen auch ungeheure Datenmengen in digitaler Form vor: aus Krankenakten, Studien und nicht zuletzt aus der Unmenge an Gesundheits-, Lifestyle- und Fitness-Apps. Und je mehr Daten jeder Einzelne über sich sammelt, je mehr Möglichkeiten es gibt, in diesen Daten Abhängigkeiten und Muster zu finden, desto präziser tritt jeder mit seinen individuellen biologischen Merkmalen hervor.

„Wie seinerzeit das Mikroskop Dinge sichtbar machte, die für das menschliche Auge viel zu klein sind“, schrieb schon vor einigen Jahren der amerikanische Ökonom Erik Brynjolfsson, „so macht die Analyse großer Datenmengen durch Algorithmen Zusammenhänge sichtbar, die für den menschlichen Verstand bisher viel zu groß und komplex waren.“ Zwar dürfen Lifestyle-Daten oder persönliche Daten mit Gesundheitsbezug, wie sie zahlreiche Fitness-Apps sammeln, nicht einfach weitergegeben und verknüpft werden. Jedenfalls nicht alle und: noch nicht. Denn Forscher weltweit arbeiten bereits an Programmen, die die komplexen Abhängigkeiten zwischen Körperfunktionen, Umwelt und Verhalten sichtbar machen, die simulieren, wie Patienten auf Therapien reagieren – und die daraus individualisierte Behandlungswege ableiten sollen.

An der Klinik für pädiatrische Onkologie in Homburg arbeitet Norbert Graf zusammen mit Mathematikern, Molekularbiologen und Bio-Informatikern an einem Computer-Modell des Wilms-Tumors. Bei diesen kindlichen Nierentumoren, erklärt der Professor, müssten Ärzte häufig entscheiden, ob sie das Kind sofort operieren oder den Tumor zunächst mit einer Chemotherapie behandeln sollen, so dass er schrumpft und später leichter operierbar ist. Aber nicht alle Kinder sprächen gleich gut auf eine Chemotherapie an.

Aus Daten zur bisherigen Tumor-Entwicklung, zu Medikamenten und ihren Wirkstoffen und möglichst umfangreichen klinischen Angaben über die Kinder versucht das Programm deshalb, eine Prognose zu erstellen: „Wir wollen wissen, wie der Tumor auf die Vorbehandlung reagieren wird. Letztlich soll das System sagen: ‚Der Tumor wird nicht kleiner, operiere sofort.’“ Je größer die Datenmenge, auf die das Modell zurückgreifen kann, und je häufiger seine Vorhersagen mit der Realität verglichen und an diese angepasst werden, desto präziser werden die Prognosen im Laufe der Zeit.

Von Anfang an die optimale Therapie verordnen

Könnten medizinische Daten aus Krankenakten einfacher mit anderen persönlichen Daten verknüpft werden, außerdem mit Ergebnissen von Gentests und Studien zur Medikamentenwirksamkeit, dann – meint Norbert Graf und viele seiner Kollegen – wäre das für Ärzte enorm nützlich. „Damit könnten wir den Patienten von Anfang an die optimale Therapie geben und ihnen Nebenwirkungen ersparen.“ Seit 2011 arbeiten Kliniken in mehreren Ländern Europas bereits daran, ihre Datenbestände zu vernetzen und Angaben, unter anderem über krankheitsrelevante Gene und Biomarker aus Blut- und Gewebeproben von Patienten in der Biobanking und Biomolecular Resources Research Infrastructur (BBMRI) zu speichern.

In den USA stellte der scheidende US-Präsident Barack Obama dieses Jahr rund 215 Millionen Dollar für die erst Anfang des Jahres von ihm angestoßene Precision Medicine Initiative bereit, in deren Rahmen derzeit unter anderem Gen- und Gesundheitsdaten von einer Million Amerikanern erhoben und verknüpft werden. Auf ihrer Grundlage sollen Tests entwickelt werden, die Voraussagen über die Wirkung von Medikamenten ermöglichen. Die Analyse der Datenbestände soll künftig aber nicht nur Aussagen darüber liefern, wie eine Therapie aussehen muss, damit sie eine akute Krankheit heilt. Die Daten seien gerade in Verknüpfung mit Lifestyle-Daten für die Medizin auch deshalb „ein unheimlicher Schatz“, so Norbert Graf, weil ihre Auswertung Aussagen darüber liefern könnte, wie wahrscheinlich Rückfälle sind.

„Nach einer erfolgreichen Krebsbehandlung kommt immer der Wunsch, einen Rückfall zu verhindern. ‚Muss ich etwas Besonderes essen?‘, ist dann so eine typische Frage oder ‚Muss ich mehr Sport treiben?‘. Und hätte ich jetzt von solchen Gesundheitstrackern Daten zum Beispiel über sportliche Aktivität und die Ernährung der Patienten und langfristig auch Wissen darüber, wer von ihnen einen Rückfall bekommen hat oder nicht – dann könnte ich ihnen irgendwann sagen: ‚Wenn du das machst oder jenes isst, kannst du den Rückfall mehr oder weniger vermeiden.‘ Das geht heute allerdings noch nicht.“

Ein Albtraum für Datenschützer

Für Datenschützer ist diese Entwicklung ein Albtraum. Zum einen genügt die Qualität der von Wearables und Trackern erfassten Daten derzeit oft keineswegs medizinischen Standards. Nicht selten liefern sie – wie Studien gezeigt haben – sogar falsche Ergebnisse. Zum anderen fürchten Kritiker, dass die gespeicherten Gesundheitsdaten nicht so geschützt werden können, dass die Anonymität der Datenlieferanten gewährleistet ist. Dass diese diskriminiert oder bei Bewerbungen benachteiligt werden könnten, wenn das Wissen um Krankheiten oder die Veranlagung dafür in die Hände der Arbeitgeber gelangt. Und dass es künftig Pflicht sein könnte, per Tracker oder App Daten über seine Körperfunktionen zu sammeln und sie Ärzten oder Krankenkassen zur Verfügung zu stellen.

Schon jetzt schließlich locken Versicherer wie die AOK oder die Schweizer Generali Versicherung mit Prämien und Rabatten, wenn Mitglieder via App einen gesunden Lebensstil nachweisen. „Im Moment ist das alles freiwillig“, sagt Mediziner und E-Health-Experte Tobias Neisecke. „Noch wird derjenige, der sich um seine Werte kümmert, der etwas tut, belohnt. Aber dass sich das umkehrt, ist wahrscheinlich. Irgendwann ist der Faktor: Wie ist mein App-Score.“

Krankenkassen versichern, dass es keinen Malus geben werde für Mitglieder, die sich dem „Health Sensing“ verweigern. Und – auch wenn Zweifel daran angebracht sind – das größere Geschäft dürfte tatsächlich mit den Daten selbst zu machen sein. Sie sind der Rohstoff für Prognosemodelle, die Krankheitsrisiken berechnen, auf deren Basis nicht nur zielgruppengerechte Therapien, sondern auch präventive Interventionen entwickelt werden können.

Risiko-Patienten gezielt und früh ansprechen

Carolinas HealthCare System, ein Medizin-Netzwerk im US-Bundesstaat North Carolina, lässt seit 2014 Konsumentendaten mit Gesundheitsdaten auf Korrelationen prüfen, mit dem Ziel, Risikopatienten für Krankheiten zu identifizieren. In Deutschland arbeitet der Thinktank Elsevier Health Analytics an Algorithmen, die in anonymisierten Krankenkassendaten nach Mustern suchen und dann Gruppen von Kassenmitgliedern identifizieren, die mit einer bestimmten Wahrscheinlichkeit eine Krankheit entwickeln werden. Ärzte sollen Patientendateien mit diesem Filter abgleichen und Risikopatienten gezielt und früh ansprechen.

Und auch die AOK entwickele einen „Herz-Kreislauf-Risiko-Schätzer“, sagt Kai Kolpatzik vom AOK Bundesverband in Berlin. Er soll vorhersagen, „wie mein Risiko innerhalb von zehn Jahren ist, einen Schlaganfall oder Herzinfarkt zu erleiden. Aufgrund meines Alters und Blutdrucks, ob ich rauche, wie meine Familien-Anamnese ist. Und das Spannende ist, dass auch gesagt werden kann: Was bringt es, wenn ich ein Medikament nehme? Was bringt Lebensstil-Änderung?“

Analysten rechnen auf dem Markt für personalisierte Medizin derzeit mit zweistelligen Wachstumsraten jährlich, bis 2023 erwarten sie einen Umsatz von fast 90 Milliarden Dollar weltweit. Geld, das eigentlich den Datenspendern gehören sollte, sagt Ernst Hafen von der ETH Zürich. Zusammen mit Kollegen initiierte er deshalb das MiData-Projekt: eine Kooperative, in der die Mitglieder – sowohl Patienten als auch gesunde Personen – seit diesem Jahr Erbgut- und andere medizinische Daten auf einen Server laden können, aber selbst entscheiden, wer sie für welche Zwecke verwerten darf. Firmen, die die Daten nutzen, müssen dafür bezahlen. Mit den Gewinnen sollen Forschungsprojekte finanziert werden, die für privatwirtschaftliche Unternehmen als unrentabel gelten.

Unabhängig aber davon, wer in Zukunft mit Gesundheitsdaten forscht und wer daran verdient – die vorausschauende Analyse dieser Daten verändert die Medizin: Statt eine akute Krankheit zu diagnostizieren, geht es mehr und mehr darum, die Wahrscheinlichkeit vorherzusagen, mit der sie ausbrechen wird. „Wir sind nicht mehr krank oder gesund“, gibt Medizinethiker Peter Dabrock zu bedenken, „sondern Träger eines bestimmten Risikoprofils. Und dann wird es ethisch und ökonomisch und rechtlich interessant, denn da stellt sich dann eine ganz neue Frage in Bezug auf die Konsequenzen, die das für Krankenversicherte hat. Heute sagen wir: Träger einer bestimmten Genmutation, zum Beispiel, haben Anspruch auf eine Behandlung, die zahlen wir. Bald könnte es heißen: 70 Prozent Aussicht auf eine erfolgreiche Behandlung zahlen wir. Aber was ist mit 65 Prozent? Auch noch?“

Foto: Privat

Lydia Heller ist freie Autorin, Reporterin und Moderatorin, vor allem für Deutschlandradio Kultur, Deutschlandfunk und die Deutsche Welle. Seit 2008 schreibt sie – nicht nur, aber am liebsten – Radiofeatures über Umwelt, Technik und Forschung.

Angriff der Kühlschränke

von Jessica Binsch

Die Vernetzung von Alltagsgegenständen schreitet voran. Von der Zahnbürste bis zum Babyfon sind alle möglichen Geräte mit dem Internet verbunden. Doch das „Internet der Dinge“ kann gehackt werden und Botnetze aus Toastern übernehmen unsere Geräte.

Wer ein neues Haushaltsgerät sucht, denkt dabei wahrscheinlich selten über Hackerangriffe nach. Doch beim nächsten Kauf sollte man vielleicht Andrew McGills Toaster im Kopf behalten. McGill ist Programmierer und Journalist, er arbeitet bei dem US-Magazin The Atlantic und sein Toaster wurde kürzlich gehackt.

Glücklicherweise handelt es sich dabei nicht um McGills echten Toaster. Bedenklich ist der Fall trotzdem. McGill hat nämlich für ein Experiment einen Toaster simuliert – und zwar einen, der mit dem Internet verbunden ist. Er wollte herausfinden, wie schnell so ein Gerät zum Ziel von Hackern werden würde. „Ich habe fest damit gerechnet, dass ich Tage oder Wochen auf einen Hacking-Versuch warten müsste“, schreibt McGill später in seinem Bericht auf The Atlantic. Es dauerte weniger als eine Stunde. Innerhalb der ersten zwölf Stunden zählte er an die 300 weitere Hacking-Versuche.

McGills Experiment ist nicht nur eine lustige Anekdote. Immer mehr Alltagsgegenstände sind mit dem Internet verbunden. Vom Babyfon bis zur Zahnbürste – alle erdenklichen Geräte werden „smart“. Marktforscher erwarten einen Milliardenmarkt für vernetzte Geräte. Kein Wunder, dass immer mehr Unternehmen ein Stück vom Kuchen abhaben wollen. Die Internetriesen Google und Amazon haben ihre eigenen Schaltzentralen für das vernetzte Zuhause auf den Markt gebracht. Googles Home und Amazons Echo reagieren auf gesprochene Anweisungen ihrer Benutzer, es sind Mikrofone mit angeschlossenen Software-Assistenten.

Selbst deutsche Mittelständler gehen davon aus, dass es schon in wenigen Jahren praktisch keine Haushaltsgeräte mehr geben wird, die nicht zumindest die Möglichkeit zur Vernetzung bieten. Das kann man sich ähnlich vorstellen wie bei Fernsehern: Es gibt kaum noch Geräte zu kaufen, die nicht smart sind.

Bei dem Run aufs Geschäft fällt die Sicherheit schon mal flach. Dass eine Gefahr von unsicheren vernetzten Geräten ausgeht, wird allerdings erst nach und nach deutlich. 2016 könnte ein Wendepunkt sein. In diesem Jahr wurde der erste massive Angriff auf das Internet öffentlich, in dem vernetzte Geräte eine wesentliche Rolle spielten.

An einem Freitag im Oktober hatten Internetnutzer in den USA mit massiven Netzausfällen zu kämpfen. Große Webdienste wie Netflix und Spotify waren nicht erreichbar, ebenso Seiten wie Reddit, die New York Times oder Wired.

Schuld daran waren unter anderem unsichere Webcams. Hacker hatten Millionen Geräte zu einem Botnetz zusammengeschlossen. Dieses Botnetz richteten sie gegen den DNS-Anbieter Dyn. Unternehmen wie Dyn sind dafür zuständig, die eingetippten Namen von Webseiten in deren IP-Adressen zu übersetzen. Nur so kann ein Browser die gewünschte Seite aufrufen. Dyn ist das Telefonbuch des Internet – und damit eine Schwachstelle in der weltweiten Infrastruktur.

Dieses Unternehmen wurde nun von einer massiven Welle sinnloser Anfragen überrollt. Eine klassische DDoS-Attacke, mit der Dienste durch Überlastung in die Knie gezwungen werden. Angreifer benutzen für solche Attacken Botnetze aus Geräten, die sie unter ihre Kontrolle gebracht haben. Nur waren das bisher in der Regel Computer und Laptops, nicht Videorekorder und Webcams.

Fachleute warnen schon seit einiger Zeit davor, dass vernetzte Geräte für Angriffe genutzt werden könnten. Der IT-Journalist Brian Krebs musste das sogar am eigenen Leib erfahren, als seine Webseite von einem Botnetz aus Überwachungskameras und digitalen Videorekordern angegriffen wurde. Die Software, die dafür genutzt wurde, war amateurhaft einfach, die Wirkung dagegen durchschlagend.

Die Warnungen werden nun drängender. „Wir müssen das Internet vor dem Internet der Dinge retten“ , fordert IT-Sicherheitsexperte Bruce Schneier im Technologie-Magazin Motherboard. Seine Forderung veröffentlichte Schneier nur wenige Wochen vor den massiven Angriffen Ende Oktober. Im Nachhinein wirkt sie fast prophetisch.

Das Problem dabei sind die vernetzten Geräte selbst. Oder besser gesagt: ihre Hersteller. Die Unternehmen machten sich oft wenig Gedanken über die Sicherheit und Wartung der Produkte, sagt Michelle Thorne. Thorne arbeitet bei der Mozilla Foundation, der Stiftung hinter dem Internetbrowser Firefox. Sie hat ein Buch über das Internet der Dinge verfasst: „Understanding the Connected Home“ heißt das Werk von Thorne und Peter Bihr.

„Es kann sein, dass Leute das kaufen und dann müssen sie plötzlich ihren Kühlschrank aktualisieren“, sagt Thorne. „Die Tech-Firmen sind nicht bereit, das zu unterstützen und über langfristige Wartung nachzudenken.“

Oft sind Updates nicht einmal möglich. Standard-Passwörter können teilweise nicht geändert werden. Für den Angriff auf Dyn im Oktober benutzten Hacker massenhaft Überwachungskameras eines chinesischen Herstellers, die mit einem Standard-Passwort liefen. Und nicht alle Unternehmen kennen sich mit IT-Sicherheit ausreichend aus, um ihre neuerdings vernetzten Geräte ausreichend abzusichern. Niemand weiß, wie viele billige Überwachungskameras oder Videorekorder so unsicher mit dem Internet verbunden sind.

Somit könnte der Angriff auf die Netz-Infrastruktur zumindest eine positive Auswirkung haben. Die Probleme sind nun bekannt, die weitreichenden Auswirkungen der Sicherheitsmängel wurden gründlich demonstriert. Das hat unter anderem staatliche Aufsichtsbehörden auf den Plan gerufen. Die deutsche Behörde für IT-Sicherheit, das Bundesamt für Sicherheit in der Informationstechnik (BSI), mahnte die Hersteller bereits zur Besserung.

Die meisten mit dem Internet verbundenen Haushaltsgeräte „sind im Auslieferungszustand unzureichend gegen Cyber-Angriffe geschützt und können somit von Angreifern leicht übernommen und für Straftaten missbraucht werden“, warnte das BSI. „Wir fordern daher die Hersteller von Netzwerkgeräten auf, die Sicherheit ihrer Produkte zu verbessern und schon bei der Entwicklung neuer Produkte das Augenmerk nicht nur auf funktionale und preisliche Aspekte zu richten, sondern auch notwendige Sicherheitsaspekte einzubeziehen.“ Hersteller sollten die Kommunikation über das Netz verschlüsseln und Updates bereitstellen.

Experten brachten auch die Idee eines IT-Gütesiegels ins Gespräch. An einem solchen Siegel könnten Kunden erkennen, dass Produkte festgelegte Sicherheitsstandards erfüllen. Ob strengere Regeln eingeführt werden, ist noch offen. Und selbst wenn es sie geben sollte, dürfte es bis dahin noch einige Zeit dauern.

Es könnte aber durchaus sein, dass Sicherheit bei vernetzten Geräten zum Verkaufsargument wird. Das mag ein optimistisches Szenario sein, unmöglich ist es allerdings nicht. Eine ähnliche Entwicklung haben Messenger-Apps hingelegt. Noch vor wenigen Jahren war Sicherheit bei den Chatdiensten ein Nischenthema, dem sich nur einige kleine Anbieter widmeten. Mittlerweile verschlüsselt selbst der Riese Whatsapp die Nachrichten seiner Nutzer. Einen wesentlichen Anstoß dafür lieferten die Enthüllungen von Edward Snowden über die massenhafte Überwachung der digitalen Kommunikation.

Es könnte sein, dass derart große DDoS-Angriffe Verbraucher beim Kauf vorsichtiger machen. Hersteller würden so stärker unter Druck gesetzt, ihre vernetzten Produkte sicherer zu machen. Allerdings ist der Markt sehr vielfältig, nicht alle Unternehmen, die vernetzte Geräte anbieten, kennen sich zwangsläufig auch mit IT-Sicherheit aus. Wahrscheinlich wird der Vorfall vom Oktober also nicht die letzte Attacke sein, an der Haushaltsgeräte mit Internetverbindung beteiligt sind.

Foto: Privat

Jessica Binsch arbeitet als freie Journalistin in Berlin und berichtet über Digitalisierung und Gesellschaft. Sie interessiert sich besonders für Netzpolitik, Netzaktivismus und die gesellschaftlichen Auswirkungen technologischer Entwicklungen.

Künstliche Intelligenz: Träumen ist ein Algorithmus

Von Christoph Drösser

Manches Wissen wächst in verdammt hoch gelegenen Gebieten. Trotzdem sollte man sich hin und wieder dorthin aufmachen – auch wenn es richtig anstrengend wird. Willkommen auf dem Pfad des maschinellen Lernens.

Basislager

Gehen Sie erst los, wenn Sie die folgenden Grundlagen in Ihren Rucksack gepackt haben

Ein Computer, so heißt es oft, kann nicht mehr als der Programmierer, der ihm die Anweisungen gegeben hat. Er tut nur das, was man ihm befohlen hat. Das stimmt zwar, wenn man die unterste Maschinenebene betrachtet: Die Software arbeitet Zeile für Zeile die Befehle ab, die der Programmierer aufgeschrieben hat. Aber heißt das, dass ein Computer nichts lernen kann? Dieser Schluss ist ebenso falsch wie der, dass ein Schüler niemals klüger sein kann als sein Lehrer. So wie ein guter Lehrer seinen Schülern nicht nur Fakten eintrichtert, sondern ihnen zeigt, wie sie sich weiterentwickeln können – so kann auch ein Computer derart programmiert werden, dass er eine Aufgabe immer besser erfüllt, je öfter er sie angeht. Willkommen in der Disziplin des Maschinellen Lernens.

Das erste selbstlernende Programm, das Furore machte, entwickelte der IBM-Forscher Arthur Samuel 1956. Die Software spielte Dame auf achtbarem Amateurniveau. Am Anfang kannte der Computer nur die Regeln des Spiels sowie ein paar Faustregeln, die ihm Samuel mitgegeben hatte. Mit jedem Spiel aber lernte die Maschine dazu. Nach acht bis zehn Stunden Trainingszeit war sie besser als ihr Schöpfer. Im Damespiel haben Menschen heute gegen Computer keine Chance mehr. Im Schach ist uns der Rechner zumindest ebenbürtig, und seit Googles Programm AlphaGo den Europameister im Go schlug, ist der Mensch in keinem Brettspiel mehr unbesiegbar.

Maschinelles Lernen ist ein Teilgebiet der Künstlichen Intelligenz. Heute fällt eine Vielzahl von Softwaretechniken unter diesen Begriff: Computer lernen, Menschen auf Fotos zu identifizieren. Sie steuern fahrerlose Autos durch den Stadtverkehr, nachdem sie einige Tausend Stunden trainiert haben. Sie finden Muster in riesigen Datensätzen (Big Data).

Bei vielen dieser Lerntechniken ist der Mensch noch immer der Lehrer: Er gibt ein Ziel vor und bewertet die Leistungen des Computers, der daraufhin sein Verhalten variiert und anpasst, um immer bessere Noten zu bekommen. Inzwischen gibt es aber auch das sogenannte unbeaufsichtigte Lernen: Der Computer muss sich auf einen Haufen von Daten selbst einen Reim machen. So fütterte Google ein Computernetz mit Millionen von Fotos, und das Programm bildete selbsttätig Kategorien wie „Katze“ oder „Mensch“. Das ähnelt schon sehr dem Lernen eines Kleinkinds, das ebenfalls Kategorien bildet, bevor es sie benennen kann.

Erster Anstieg

Los geht’s! Auf leichten Anhöhen begegnen Sie Erkenntnissen, die Sie ins Schwitzen bringen können.

Als erste Kletterübung wollen wir uns mit einem Spiel beschäftigen, das eigentlich schon für Fünfjährige zu simpel ist: Tic-Tac-Toe. Das Spielfeld bilden dreimal drei Kästchen. Zwei Spieler setzen abwechselnd ihre Spielsteine. Wem es gelingt, drei seiner Steine in eine waagerechte, senkrechte oder diagonale Reihe zu setzen, der hat gewonnen. Es gibt 255.169 verschiedene mögliche Verläufe des Spiels. In 131.185 gewinnt der erste Spieler, in 77.904 der zweite. 46.080 Varianten enden unentschieden. Wichtiger als diese Zahlen ist die Information, dass ein „kluger“ Spieler kein Spiel verlieren wird: Egal ob er als Erster oder Zweiter spielt, er kann seine Steine (oder Kreuze beziehungsweise Kreise, wenn man mit Stift und Papier spielt) so setzen, dass das Spiel zumindest unentschieden ausgeht.

Wie findet man in einer gegebenen Situation den besten Zug? Bei Tic-Tac-Toe lassen sich alle möglichen Züge im Voraus berechnen. Das führt zu einem Entscheidungsbaum: Man betrachtet alle Züge, die man selbst in der momentanen Stellung machen könnte, dann jeweils alle möglichen Antwortzüge des Gegners und so weiter. Bei Schach führt das zu einer Explosion der Zahl möglicher Konfigurationen, bei Tic-Tac-Toe bleibt die Sache übersichtlich – spätestens nach neun Zügen ist das Spielfeld besetzt und weist eine von 138 möglichen Endpositionen auf. Jeder Ast endet mit dem Sieg eines Spielers oder einem Remis.

Um jeder möglichen Spielposition einen Wert zuzuordnen, bewertet man jedes Blatt an diesem Baum: Ein eigener Sieg bekommt den Wert +1, eine Niederlage den Wert –1 und ein Remis den Wert 0. Es folgt ein Schritt zurück im Spiel. Bei jeder Astgabel des Entscheidungsbaums bekommt eine Spielstellung wiederum einen Wert, und zwar den höchsten der nachfolgenden Werte, wenn man selbst am Zug ist, und den niedrigsten der nachfolgenden Werte, wenn der Gegner dran ist. Am Ende haben alle Stellungen die Bewertung 1, 0 oder minus 1. Auf den Ästen mit einer 1 handelt es sich um eine Strategie, mit der man nur gewinnen kann.

Atmen Sie tief durch

Ein Beispiel: Angenommen, unser Gegner beginnt und platziert sein Kreuz in der Mitte des Spielfelds (das ist der beste Anfangszug). Wir setzen nun unseren Kreis entweder in ein Eckfeld oder in ein Feld in der Mitte einer Seite. Welcher dieser Züge ist der bessere? Betrachten wir die Variante, in der wir das mittlere Feld der linken Spalte wählen. Dann gibt es vier grundsätzlich verschiedene Möglichkeiten für den Gegner, darauf zu antworten. Angenommen, er setzt sein Kreuz direkt über unseren Kreis. Dann haben wir im nächsten Zug keine Wahl: Wir müssen mit einem Kreis unten rechts verhindern, dass er die Diagonale besetzt. Anschließend kann der Gegner uns mit einem Kreuz in der Mitte der oberen Zeile vernichtend schlagen.

Schon der erste Zug war verhängnisvoll. Er führt im Entscheidungsbaum zu einer –1, und man sollte ihn vermeiden. Hätten wir im zweiten Zug den Kreis in eine Ecke gesetzt, hätte es auch gegen den schlauesten Gegner immer eine Remis-Möglichkeit gegeben. Diese Stellung hat den Wert 0.

Wie können wir einem Computerprogramm beibringen, mit dieser Strategie zu spielen? Erste Möglichkeit: Man listet alle Werte des Entscheidungsbaums in einer Tabelle auf. Der Computer schaut bei jedem Zug in seiner Tabelle nach und wählt den Zug mit dem höchsten Wert aus. Er spielt vom ersten Spiel an perfekt und muss keinen Augenblick „nachdenken“. Zweite Möglichkeit: Der Computer beginnt völlig „dumm“. In jeder Situation belegt er die möglichen Stellungen zufällig mit den Werten –1, 0 und 1. Sobald ein Spiel beendet ist, ändert er diese Belegungen rückwirkend entsprechend dem Spielausgang. So wird seine Einschätzung der Spielsituation immer besser.

Lassen wir nun diesen Computer gegen sich selbst antreten, passiert etwas Interessantes: Obwohl beide Parteien (die ja eigentlich nur eine sind) keine Ahnung vom Spiel haben, führt ihr gutes Gedächtnis dazu, dass sie die möglichen Spiele ausloten und lernen, welches Verhalten gut für die eigene Stellung ist und welches schlecht. Und aus dem vollkommen unwissenden Programm wird eines, das kein Spiel mehr verliert.

Am Steilhang

Atmen Sie tief durch! Es ist alles ganz anders, als Sie dachten – aber Sie schaffen das.

Brettspiele sind übersichtliche Welten mit klaren Regeln und eindeutigen Situationen. Menschen mögen vor ihrer Komplexität schnell kapitulieren, für Computer sind sie wie geschaffen. Dagegen sind Denkleistungen in der schmutzigen Wirklichkeit, die uns Menschen leichtfallen, für Computer äußerst schwer. Zum Beispiel eine Übung, die die meisten nicht einmal als Denken bezeichnen würden: das Klassifizieren. Ist auf dem Foto ein Hund oder eine Katze zu sehen? Ist das die Stimme der Mutter oder einer Unbekannten? Ist das Ding auf der Straße eine Plastiktüte oder ein Felsbrocken? Wir finden die richtigen Antworten meist ohne großes Nachdenken und mit einer erstaunlichen Trefferquote. Aber wie wir das machen, wissen wir selber nicht.

In den siebziger und achtziger Jahren hat man versucht, Computern das Klassifizieren beizubringen, indem Experten Regeln aufstellten: Eine Katze ist ein Tier mit spitzen Ohren und Schnurrhaaren, eine Maus ist grau und hat einen langen Schwanz. Die Methode funktionierte äußerst schlecht. In den vergangenen Jahren hat man dagegen große Erfolge mit sogenannten neuronalen Netzen erzielt, die in ihrer Struktur das menschliche Gehirn nachahmen. In Verbindung mit riesigen Datenmengen leisten sie Erstaunliches.

Eigentlich wurden neuronale Netze schon in den fünfziger Jahren erfunden, aber erst mit der Rechenleistung moderner Computer laufen sie – unter dem Etikett „Deep Learning“ – zu großer Form auf. Ein sehr einfaches Beispiel haben William Jones und Josiah Hoskins 1987 im Magazin Byte beschrieben. Das neuronale Netz soll Rotkäppchen dabei helfen, im dunklen Wald zu überleben. Insbesondere soll es verhindern, dass das Kind dem Wolf zum Opfer fällt. In der Geschichte kommen auch noch die Großmutter und ein guter Holzfäller vor, der Rotkäppchen rettet.

Große Ohren, große Augen und große Zähne

Das Programm kennt keine Personen. Es sieht nur gewisse körperliche Eigenschaften und soll aus denen ein bestimmtes Verhalten ableiten: Der Wolf hat große Ohren, große Augen und große Zähne. Wenn Rotkäppchen auf ihn trifft, soll sie weglaufen, schreien und nach dem Holzfäller suchen. Die Großmutter hat große Augen, Falten und ist freundlich. Erspäht Rotkäppchen sie, dann soll sie sich ihr nähern, sie auf die Wange küssen und ihr das mitgebrachte Essen anbieten. Der Holzfäller hat große Ohren, ist freundlich und attraktiv. Das erwünschte Verhalten: Rotkäppchen soll sich ihm nähern, ihm Essen anbieten und flirten (der Artikel ist, wie gesagt, fast 30 Jahre alt).

Man sieht sofort, dass der Zusammenhang zwischen Sinneseindruck und gewünschtem Verhalten gar nicht so einfach ist: Ein Wesen mit großen Ohren könnte der Wolf sein, aber auch der Holzfäller, erfordert also sehr unterschiedliche Reaktionen, je nachdem.

Das neuronale Netz besteht aus zwei „Schichten“ von Zellen: Es hat sechs Eingabezellen, die den möglichen Merkmalen der handelnden Personen entsprechen (große Ohren, große Augen ...), und sieben Ausgabezellen, die Rotkäppchens Verhaltensrepertoire entsprechen (weglaufen, schreien, Holzfäller suchen ...).

Jede Eingangszelle ist mit jeder Ausgabezelle verbunden, und zu Beginn bekommt jede dieser Verbindungen ein gewisses „Gewicht“ – eine Zahl, die ihre Stärke beschreibt. Man beginnt mit relativ kleinen, zufällig ausgewählten Gewichten. Dann beginnt das Training des Netzes. Dafür wird es nacheinander mit den Eingangswerten für Wolf, Großmutter und Holzfäller gespeist (die erste Ziffer steht für „große Ohren“, die letzte für „attraktiv“):

Wolf: (1, 1, 1, 0, 0, 0)

Großmutter: (0, 1, 0, 1, 1, 0)

Holzfäller: (1, 0, 0, 1, 0, 1)

Der jeweilige Eingangswert wird von den Eingangszellen an alle Ausgangszellen (von „weglaufen“ bis „flirten“) weitergegeben und dabei mit dem Gewicht der jeweiligen Verbindung multipliziert. Bei jedem der sieben Ausgabeneuronen (von „weglaufen“ bis „flirten“) kommen sechs Zahlenwerte an, die aufsummiert werden. Wenn die Summe eine Schwelle überschreitet (zum Beispiel 2,5), dann „feuert“ das Neuron – und die Ausgangszelle nimmt den Wert 1 an.

Zu Beginn verhält sich das Netz zufällig, weil die Gewichte der Verbindungen zufällig gewählt sind. Damit es etwas lernt, müssen wir das Ergebnis mit dem gewünschten Verhalten Rotkäppchens vergleichen:

Reaktion auf den Wolf: (1, 1, 1, 0, 0, 0, 0)

Reaktion auf die Großmutter: (0, 0, 0, 1, 1, 1, 0)

Reaktion auf den Holzfäller: (0, 0, 0, 0, 1, 1, 1)

und daraufhin die Stärke der Verbindungen verändern. Nach etwa 15 Durchläufen wird das Netz weitgehend stabil. Es bilden sich die unten links gezeigten Verbindungen heraus.

Warum veranstalten wir dieses komplizierte Trainingsprogramm überhaupt, wenn wir doch alle Regeln schon kennen? In der Praxis wendet man die Netze in Situationen an, in denen man nur für ein begrenztes Repertoire an Trainingsbeispielen den gewünschten Output kennt. Wenn das Netz etwa Fotos von Tieren (als digitale Menge von Pixeln) analysieren und dabei lernen soll, das jeweilige Tier zu benennen. Wir sagen ihm also nicht, dass eine Katze spitze Ohren hat. Das Netz kann auch nachher, wenn es die Tiere korrekt identifiziert, nicht formulieren, warum es bei einem bestimmten Bild „Katze“ gerufen hat. Aber es kann das Gelernte auf neue Bilder anwenden und auch dort Katzen erkennen.

Ein starker Drang zum Flirten

Wir haben das Rotkäppchen-Netz nur an drei Beispielen trainiert. Es gibt aber insgesamt 64 mögliche Inputs für das Netz, von (0, 0, 0, 0, 0, 0) bis (1, 1, 1, 1, 1, 1). Und für jeden dieser Inputs wird das Netz einen Output produzieren. Ist dieser plausibel?

Zum Beispiel könnten wir überlegen, was passiert, wenn der Wolf sich eine Sonnenbrille aufsetzt und sich sehr freundlich verhält. Das entspricht den Eingangswerten (1, 0, 1, 1, 0, 0). Der Output des hier trainierten Netzes: eine gewisse Tendenz zur richtigen Reaktion auf den Wolf (also weglaufen, schreien, Holzfäller suchen), aber auch ein starker Drang zum Flirten. Offenbar verwirrt der sich verstellende Wolf das Mädchen, was aber auch verständlich ist. Ambivalenter Input führt zu ambivalentem Verhalten.

Dieses Beispiel zeigt, wie ein neuronales Netz lernt. Die obere Grafik zeigt das Netz nach 15 Trainingsschritten. Die Verbindungen zwischen IN und OUT haben positives oder negatives Gewicht angenommen, so dass Rotkäppchen korrekt auf die Merkmale des Gegenübers reagiert. In der unten gezeigten Simulation wurden drei zusätzliche Neuronen eingefügt. Sie spezialisieren sich auf die Erkennung von Wolf (W), Großmutter (G) und Holzfäller (H).

Grafik: DIE ZEIT

Auf zum Gipfel

Jetzt wird es zugig: Diese Theorie müssen Sie meistern, um auf der Höhe der Zeit anzukommen.

Um neuronale Netze noch leistungsfähiger zu machen, haben sich die Entwickler einen Trick ausgedacht: Sie fügen zwischen Eingabe- und Ausgabezellen mindestens eine „verborgene“ Schicht von Neuronen ein. Wenn das Netz richtig trainiert wird, dann entwickeln diese Neuronen gewisse Spezialfähigkeiten. In unserem Beispiel können wir zum Beispiel drei Zellen einfügen in der Hoffnung, dass diese sich auf das Erkennen der Großmutter, des Wolfs und des Holzfällers spezialisieren (W, G und H in der rechten Grafik). Im Experiment tun sie das ganz ohne unser Zutun. Die Zelle W zum Beispiel reagiert vor allem auf Inputs, die den Eigenschaften des Wolfs entsprechen, und löst dann die angemessene Reaktion aus. Die Erfindung dieser verborgenen Schichten und ihres Berechnungsverfahrens im Jahr 1986 (der sogenannten Backpropagation) waren der Durchbruch.

Man kann sich diese Schichten als immer höhere Abstraktionen des Sinnes-Inputs vorstellen: Ein Netz, das Bilder erkennen soll, sieht auf der Eingangsebene nur zusammenhanglose Bildpunkte. Die erste verborgene Ebene von Neuronen erkennt vielleicht Kanten mit starkem Kontrast. Das ist die Grundlage, um auf der nächsten Ebene zum Beispiel Kreise oder Quadrate zu identifizieren. Schließlich bilden sich tief im Netz Neuronen heraus, die beispielsweise Augen erkennen oder sogar den Kopf einer Katze.

Manchmal liefern die Netze auch Ergebnisse, die ihren Schöpfern zu Recht sehr peinlich sind. Etwa eine automatische Bilderkennung, die der Fotodienst Flickr einsetzte – sie kategorisierte Männer mit schwarzer Hautfarbe als „Affen“. Das Tor des Konzentrationslagers Dachau bekam das Label „Klettergerüst“. Die neuronalen Netze haben kein Vorwissen und nicht das geringste Taktgefühl. Die Software-Ingenieure mussten ihren Algorithmen mehr Feingefühl antrainieren.

Deep Learning bringt jetzt die Erfolge, die uns jahrzehntelang von der Künstlichen Intelligenz versprochen wurden: Die Netze erkennen menschliche Gesichter mit großer Sicherheit auf Fotos. Sie können gesprochene Sprache sehr gut verstehen. Skype kann Videotelefonate zwischen unterschiedlichen Muttersprachlern in Echtzeit dolmetschen.

Bei den bisher erwähnten lernenden Programmen war immer noch der Mensch der Lehrer der Maschine, er gab ihr im Training die korrekten Antworten vor. Aber zunehmend lernen die Netze selbstständig. Man speist eine große Menge Daten ein, und sie machen sich ihren eigenen Reim darauf. Google-Ingenieure erregten im vergangenen Jahr Aufmerksamkeit, als sie neuronale Netze gleichsam unter Drogen setzten: Wenn man das Netz zwingt, auch in unscheinbaren Mustern, etwa einem Wolkenhimmel, Objekte zu erkennen, dann halluziniert es drauflos und sieht zum Beispiel fantastische Fische am Himmel, wo eigentlich keine sind. Die Maschinen haben das Träumen gelernt.

Artikel erschienen in ZEIT Wissen Nr. 5/2016, 16. August 2016. Abdruck mit freundlicher Genehmigung des Zeit Verlages.

Foto: Liesa Johannssen

Christoph Drösser hat diesen Artikel sowie sein neues Buch „Total berechenbar. Wie Algorithmen für uns entscheiden“ mithilfe eines Computers geschrieben. Trotz aller Fortschritte im Deep Learning ist er skeptisch, dass ein Computer solche Texte jemals ganz allein schreiben kann.

Was war los im Netz? Januar 2016

04.01. Die CDU-Politikerin Andrea Voßhoff leitet nun als Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) eine eigenständige oberste Bundesbehörde. Zwar übt die Bundesregierung fortan keine Rechts- und Dienstaufsicht mehr aus, Sanktionsmöglichkeiten fehlen jedoch weiterhin.

06.01. Der Verbraucherzentrale Bundesverband (vzbv) mahnt Google wegen seiner neuen Datenschutzerklärung ab, weil sich der Konzern damit unter anderem das Recht einräumen lässt, die E-Mails seiner Nutzer zu analysieren, um personalisierte Werbung anzeigen zu können.

07.01. Das Landgericht Berlin urteilt, dass ein Facebook-Konto vererbt werden kann. Facebook muss den Eltern eines verstorbenen Mädchens Zugang gewähren.

11.01. Der BND hat die Zusammenarbeit mit der NSA in der Abhöranlage Bad Aibling wieder aufgenommen. Der amerikanische Geheimdienst liefert nun wieder Suchbegriffe (Selektoren), dieses Mal jedoch mit einer Begründung. Bisher wurden keine Anfrage abgelehnt.

13.01. Nach einem Urteil des Europäischen Gerichtshofs für Menschenrechte (EGMR) verstößt das ungarische Überwachungsgesetz gegen die Menschenrechtskonvention. Es sieht unter anderem vor, die elektronische Kommunikation jeder Person in Ungarn heimlich zu überwachen.

14.01. Ernst Uhrlau, ehemaliger Chef des BND, äußert vor dem NSA-Untersuchungsausschuss Zweifel an der Aussage des damaligen Kanzleramtschefs Thomas de Maizière (CDU), er sei nicht über das Aus der BND-NSA-Kooperation „Eikonal“ informiert gewesen.

15.01. Mit dem Satz „This is the new Wikipedia“ läutete Chefredakteur Larry Sanger vor 15 Jahren die Erfolgsstory Wikipedia ein. Wikipedia enthält heute weltweit mehr als 36 Millionen Artikel.

15.01. Der Europarat verabschiedet umstrittene Leitlinien zur Netzneutralität. Er fordert seine 47 Mitglieder einerseits auf, das Prinzip des offenen Internets aufrechtzuerhalten, erklärt jedoch gleichzeitig, dass Provider unter Umständen die Mobilität von Daten einschränken und sie priorisieren dürfen.

15.01. Facebook hat damit begonnen, Seiten von Ausländer- und Islamfeinden in Deutschland und Tschechien zu löschen. Zudem will man in Zukunft direkt von Deutschland aus gegen Hasskommentare vorgehen.

20.01. Die Handykommunikation wurde von den deutschen Ermittlungsbehörden im vergangen Halbjahr stärker überwacht als je zuvor. Allein das Bundeskriminalamt hat fünfmal so viele sogenannte stille SMS versandt wie noch im Halbjahr zuvor. Stille SMS werden den Empfängern nicht angezeigt, erzeugen aber auswertbare Verbindungsdaten.

22.01. Papst Franziskus fordert eine Kommunikation der „Barmherzigkeit“ und ruft alle Gläubigen in der Welt dazu auf, bedachtsam mit digitalen Kommunikationsmitteln umzugehen. Anlass seiner Forderung ist der 50. Welttag der sozialen Kommunikationsmittel.

26.01. Ein Eilantrag gegen die Vorratsdatenspeicherung ist vor dem Bundesverfassungsgericht gescheitert. Die Richterinnen und Richter sahen es nicht als erforderlich an, die Speicherfrist für Provider vorübergehend auszusetzen.

28.01. Eine von Google entwickelte künstliche Intelligenz hat erstmals ohne Handicap (also ohne Einräumung von Vorteilen) einen menschlichen Gegenspieler in Go, dem schwierigsten Brettspiel der Welt, geschlagen.

29.01. Der Bundesrat stimmt einem Gesetz zu, das Verbraucherverbänden und Kammern ermöglicht, künftig Datenschutzverstöße von Unternehmen abzumahnen und gerichtlich dagegen vorzugehen.

30.01. Der Hackerangriff auf den Bundestag vergangenes Jahr ging von einem russischen Nachrichtendienst aus. Zu diesem abschließenden Ergebnis sind deutsche Sicherheitsbehörden gelangt. Es wird weiterhin wegen geheimdienstlicher Agententätigkeit gegen unbekannt ermittelt.

Digitale Dopingjagd

von Martin Einsiedler

Die Olympischen Spiele in Rio haben den Glauben an einen sauberen Sport erschüttert. Doch neue Methoden des Journalismus könnten bei der Jagd nach Betrügern helfen.

Die Renaissance des Kalten Krieges im Sport findet am 9. August 2016 in der olympischen Wassersport-Arena in Rio de Janeiro statt. Die Russin Julija Jefimowa schwimmt über 100 Meter Brust um Gold, ihre ärgste Gegnerin ist die US-Amerikanerin Lilly King. Jefimowa kämpft aber auch gegen das Publikum an, das sie gnadenlos auspfeift. Groß ist schließlich der Jubel, als King als Erste anschlägt. Auch in der deutschen Berichterstattung freut man sich. „Jaaaaaa“, brüllt ARD-Reporter Tom Bartels ins Mikrofon. Dann sagt er: „Das war ein Sieg für den Sport. Gegen eine Dopingsünderin, die frech der Konkurrenz ins Gesicht lacht.“

Jefimowa war im März 2016 wegen der verbotenen Substanz Meldonium provisorisch gesperrt worden, im Mai wurde die Sperre vom Schwimm-Weltverband aufgehoben. Die 26-Jährige verglich ihre Strafe mit einem Knöllchen im Straßenverkehr. Fortan stand sie für viele Zuschauer und Medien stellvertretend für den Betrug am Sport und – natürlich auch – für den Betrug Russlands.

Die Olympischen Spiele 2016 in Rio hinterlassen eine bittere Erkenntnis. Die Spiele haben wie selten zuvor offenbart, dass der Leistungssport ein betrügerisches Gebilde ist und dass die Sportorganisationen nicht in der Lage sind, dieses Gebilde zum Einsturz zu bringen. Schlimmer noch: Die Sportorganisationen sind Teil dessen. Dieses Fazit mag unbefriedigend und ernüchternd sein, es blendet vieles aus, mitunter herausragende sportliche Leistungen oder begeisternde Zuschauer. Und doch ist es der vorherrschende Eindruck, der von den Sommerspielen in Rio de Janeiro bleibt.

Für den Sport aber könnten die Spiele von Rio, eben weil der Betrug so sehr an die Oberfläche schwappte, von heilsamer Wirkung sein. Sie könnten helfen, den Sport wieder sauberer zu machen. Und besonders die Möglichkeiten des digitalen Journalismus könnten hierbei einen wichtigen Beitrag leisten. Aber der Reihe nach.

Im Dezember 2014 sendete die ARD eine Dokumentation des Journalisten Hajo Seppelt mit dem Titel „Geheimsache Doping: Wie Russland seine Sieger macht“. Seppelt konnte in Zusammenarbeit mit Whistleblowern wie der russischen Mittelstreckenläuferin Julija Stepanowa nachweisen, dass der russische Spitzensport systematisches Doping betreibt. Das Echo auf die Dokumentation war immens, die Sportorganisationen mussten schnell reagieren. Die Welt-Anti-Doping-Agentur Wada rief eine unabhängige Kommission ins Leben, die gegen den russischen Sport ermitteln sollten.

Seppelt hatte einen Stein ins Rollen gebracht, der immer mehr Tempo aufnahm. Drei Wochen vor Beginn der Olympischen Spiele, am 18. Juli, veröffentlichte die Wada ihren Untersuchungsbericht zu den Vorgängen im russischen Sport. Das Ergebnis bestätigte die Informationen, die Seppelt in seiner Dokumentation geliefert hatte. Sogar eine Beteiligung des russischen Inlands-Geheimdienstes FSB wurde nachgewiesen.

Der russische Betrug war damit nicht nur aufgeflogen, sondern von hochoffizieller Stelle bestätigt. Ein Ausschluss Russlands wäre in den Augen vieler Beobachter die logische Konsequenz gewesen. Doch der Ausrichter der Olympischen Spiele, das Internationale Olympische Komitee, wagte es nicht, Russland von den Spielen zu verbannen. Russische Athleten, die nachweisen konnten, nicht in das Staatsdopingsystem involviert gewesen zu sein, durften in Rio an den Start gehen. Ausgenommen waren die russischen Leichtathleten, die allesamt nicht teilnehmen durften.

Ein vollständiger Ausschluss Russlands scheiterte wohl auch daran, dass das Riesenreich zu sehr verwoben ist mit den führenden Organisationen des Sports – schon allein deshalb, weil immer weniger Länder bereit sind, sich mit sportlichen Großveranstaltungen zu schmücken.

2014 fanden die Olympischen Winterspiele im russischen Sotschi statt, 2018 wird Russland die Fußball-Weltmeisterschaft austragen. Russland ist einer der größten Player im Sport, ein Land, das bereit ist, große Mittel für die Durchführung solcher Spiele aufzuwenden und die mitunter fragwürdigen Bedingungen der Sportorganisationen klaglos hinzunehmen.

Der Fall Russland zeigt, dass der Kampf gegen Doping auch deswegen so schwer ist, weil er nicht nur gegen die unsauberen Sportler, sondern gegen ganze Systeme geführt werden muss. Hautnah erfahren hat dies Hajo Seppelt, der im Zuge seiner Rechercheergebnisse mehrfach bedroht wurde und zwischenzeitlich unter Personenschutz stand.

Doch es gibt neue Instrumente, die Dopingjägern wie Seppelt künftig bei ihrer Arbeit nützlich sein könnten. „Die Möglichkeiten im digitalen Bereich helfen uns, Informationen zu akquirieren“, sagt Seppelt. Der Journalist ist Mitbegründer eines Webportal namens sportsleaks.com, das im Juni 2016 gestartet ist. Über die Seite können Whistleblower Betrugsfälle im Sport melden, sie können belastende Datensätze, Dokumente oder Ton- und Videoaufnahmen an sportsleaks.com weitergeben. Das Portal gibt an, für die Wahrung der Anonymität der Informationen zu garantieren.

Offenbar läuft das Projekt gut an. „Wir haben bereits etliche Zuschriften bekommen“, sagt Seppelt. Die Schwierigkeit für ihn und sein Team besteht darin, die vielen Informationen zu filtern und zu prüfen. Seppelt will ein großes Netzwerk an Investigativjournalisten gewinnen, die sportsleaks.com helfen, den Verdachtsfällen nachzugehen. „Angenommen bei sportsleaks.com meldet sich jemand und berichtet von einem gedopten Pferd in Argentinien“, erzählt er. „Dann würde nicht ich mich darum kümmern, sondern wir würden einen Journalisten in Argentinien damit beauftragen.“ Seppelt ist überzeugt, „dass die Digitalisierung unsere Arbeit einfacher macht“.

Doch die Möglichkeiten von Leaks nutzen auch andere. Das wurde im September dieses Jahres deutlich, als eine mutmaßlich russische Hackergruppe namens „Fancy Bear“ in die Systeme der Welt-Anti-Doping-Agentur Wada eindrang und riesige Datensätze mit Informationen über Sportler klaute.

Nach und nach veröffentlichte Fancy Bear medizinische Berichte von Spitzensportlern – vorwiegend von US-amerikanischen Athleten – und bezichtigte sie des Dopings. Dabei hatten die vermeintlichen Dopingsünder allesamt Ausnahmeregelungen für die Medikamente, die auf der Verbotsliste der Wada stehen. „Das war eine einfältige Propaganda der Russen“, sagt Seppelt. „Kein einziger russischer Sportler mit einer medizinischen Ausnahmegenehmigung wurde nämlich von den Hackern geleakt. Das war alles sehr durchsichtig.“

Der Datenklau von Fancy Bear offenbarte, dass der Sport auf die neuen Herausforderungen noch nicht vorbereitet ist, dass es keine effektiven Schutzmaßnahmen gegen Cyberattacken gibt. Viele Sportler reagierten schockiert auf die Veröffentlichung der medizinischen Berichte. Kein Wunder, handelte es sich dabei um sensible persönliche Informationen, von denen einige offenbar noch von Fancy Bear verändert wurden. Das zumindest behauptete die Wada, ohne dies konkreter zu belegen.

Dennoch: Die Digitalisierung könnte auf Dauer der Glaubwürdigkeit des Sports helfen. Davon ist auch der Mainzer Dopingforscher Perikles Simon überzeugt. „Es gibt mehr positive Aspekte als Risiken. Die Digitalisierung könnte einen Beitrag zu mehr Transparenz leisten“, sagt er.

Die Bedenken der Sportler gegen möglichen Missbrauch der Daten kann Simon gut nachvollziehen. Die Athleten befürchten, die über sie gesammelten Informationen könnten sie zu „gläsernen Personen“ machen und ihr Recht auf Privatsphäre verletzen. Der Wissenschaftler sagt aber auch: „Das Leben eines Spitzensportlers ist in dieser Hinsicht schon jetzt kein Zuckerschlecken. Ob der Athlet während einer Dopingprobe beim Pinkeln beobachtet wird oder ob die Wada umfangreich seine medizinischen Daten hortet, macht für ihn womöglich auch keinen Unterschied mehr.“

Das Entscheidende sei, sagt Simon, dass die Wada nicht weiter Datenmüll veröffentliche. Daten von Dopingtests beispielsweise brächten letztlich keinen Aufschluss darüber, ob im Kontrollsystem korrekt mit den Dopingproben der Athleten verfahren würde. Simon glaubt, dass digitaler Journalismus helfen kann, relevante Daten herauszufinden. „Er kann mehr Licht ins Dunkel bringen“, sagt er. Das Erbe der Olympischen Spiele in Rio könnte also auch sein, dass die dunkle Seite des Sports bald besser ausgeleuchtet wird.

Foto: Frederike Borchert

Martin Einsiedler, geboren 1978 in Leutkirch, arbeitet seit 2008 als Sportjournalist. Sein Fachgebiet ist die Sportpolitik. Seine Dissertation zum Thema Vereinigungsprozesse des deutschen Sports in den Jahren 1989/90 wurde 2011 im Meyer & Meyer Verlag veröffentlicht. Einsiedler schreibt unter anderem für den Tagesspiegel und Zeit Online.

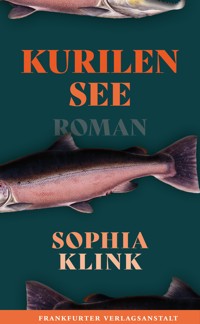

#scanallfishes

Der Hashtag für Fischliebhaber

Adam Summers mag Fische. Der Professor von der University of Washington wird deswegen liebevoll „fish guy“ genannt, als „fabulous fish guy“ erscheint er auch in den Credits des Pixar-Animationsfilms „Findet Nemo“. Über 25.000 Arten von Fischen leben auf der Welt und Summers möchte sie alle per Computertomografie scannen. Wie ein echter Wissenschaftler stellt er seine Arbeit kostenlos zur Verfügung, damit alle etwas davon haben. Wissenschaftler, Lehrer, Studierende und Hobbyforscher können frei auf die Scans zugreifen und sie sogar in 3D nachdrucken, wenn sie die entsprechende Hardware haben. Bisher hat Summers mehr als 500 Fische gescannt, zahlreiche stehen schon online. Neben der wissenschaftlichen Bedeutung sind die Scans aber auch noch etwas ganz Unwissenschaftliches: nämlich schön. Und so kann man auch als Nicht-Fischexperte den kubistischen Schädel der Scheibenbäuche (Liparidae) aus der Gruppe der Groppenverwandten (Cottales) bewundern. Wir zeigen eine kleine Auswahl auf den folgenden Seiten.

(kb, vdj)

Digitale Herausforderungen für Hochschulen

von Ada Pellert

Im Zeitalter der Digitalisierung steht unsere Bildungslandschaft an einem entscheidenden Wendepunkt – welche Rolle werden Lehrende und Lernende in Zukunft an den Hochschulen einnehmen?