Erhalten Sie Zugang zu diesem und mehr als 300000 Büchern ab EUR 5,99 monatlich.

- Herausgeber: epubli

- Kategorie: Fachliteratur

- Sprache: Deutsch

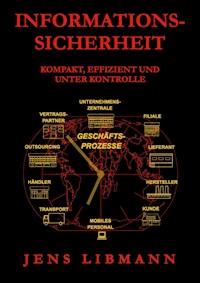

In der Lektüre "INFORMATIONSSICHERHEIT - kompakt, effizient und unter Kontrolle" sind alle wesentlichen Aspekte der Standardliteratur extrahiert, zusammengefasst und leicht verständlich formuliert. Unnötiger Overhead an Inhalten wird vermieden. Aufwendige Prozeduren sind weitgehend vereinfacht, wodurch sie - Zeit und Kosten sparend, aber dennoch – wirksam umgesetzt werden können. Sämtliche aufgezählten Maßnahmen sind universell umsetzbar. Durch den umfassenden und kompakten Aufbau des Buchs ist es für den Leser möglich, rasch einen ausgiebigen Überblick über die gesamte Materie zu erlangen. Jens Libmann hat Wert darauf gelegt, eine praxisgerechte und realistische Einschätzung von Bedrohungen, Risiken und Kosten zu vermitteln. Wer weiss, wo wirklich Gefahren lauern und welche Mittel dagegen existieren, kann gezielt und angemessen agieren. Unternehmen, egal welcher Größe und Branche, haben die Möglichkeit, anhand beschriebener Prinzipien leicht zu erkennen, was zu beachten ist, damit sie rasch, wirksam und kostengünstig ein hohes Maß an Sicherheit erreichen. Ein besonderes "Add-On" stellt ein Abschnitt über Security-Controlling dar. Mit Hilfe ausgewählter Steuerungsmechanismen ist es möglich, das Sicherheitsgeschehen aktiv zu gestalten und somit optimale Wertschöpfung zu lukrieren.

Sie lesen das E-Book in den Legimi-Apps auf:

Seitenzahl: 431

Veröffentlichungsjahr: 2016

Das E-Book (TTS) können Sie hören im Abo „Legimi Premium” in Legimi-Apps auf:

Ähnliche

Autorenprofil – Jens Libmann

Studium der Betriebswirtschaft und Informatik.

Berufspraxis als Security Manager und Geschäftsführer für große internationale IT- und Telekomunternehmen.

Senior Security Consultant und Auditor in verschiedenen Informationssicherheitsprojekten für KMU, Verwaltungen und Industrie.

Außerordentliche Lehrtätigkeit an verschiedenen Hochschulen.

Sein Wissen fasst er nun in mehreren Büchern zu den Themen Informationssicherheit, Controlling sowie der Erstellung von Business Plänen zusammen.

Kurzbeschreibung

Seit vielen Jahren beschäftigt sich Jens Libmann beruflich mit Security-Management und dessen Umsetzung im Betrieb.

Im Zuge seiner Tätigkeit hat er die Erfahrung gewonnen, dass trotz verschiedenster Strategien, Branchen, Unternehmen, Nationalitäten und involvierter Menschen im Grund genommen immer gleichartige Anforderungen an die Informationssicherheit bestehen. Schenkt man diesen fundamentalen Ansprüchen genügend Aufmerksamkeit und hält sich dabei an einige grundsätzliche Prinzipien, lassen sich relativ schnell, einfach und kostengünstig gute Fortschritte erzielen.

In der vorliegenden Lektüre "INFORMATIONSSICHERHEIT - kompakt, effizient und unter Kontrolle" hat Jens Libmann alle wesentlichen Aspekte der Standardliteratur extrahiert, zusammengefasst und leicht verständlich formuliert. Unnötiger Overhead an Inhalten wird vermieden. Aufwendige Prozeduren sind weitgehend vereinfacht, wodurch sie - Zeit und Kosten sparend, aber dennoch – wirksam umgesetzt werden können. Sämtliche aufgezählten Maßnahmen sind universell umsetzbar.

Durch den umfassenden und kompakten Aufbau des Buchs ist es für den Leser möglich, rasch einen ausgiebigen Überblick über die gesamte Materie zu erlangen. Jens Libmann hat Wert darauf gelegt, eine praxisgerechte und realistische Einschätzung von Bedrohungen, Risiken und Kosten zu vermitteln. Wer weiss, wo wirklich Gefahren lauern und welche Mittel dagegen existieren, kann gezielt und angemessen agieren. Unternehmen, egal welcher Größe und Branche, haben die Möglichkeit, anhand beschriebener Prinzipien leicht zu erkennen, was zu beachten ist, damit sie rasch, wirksam und kostengünstig ein hohes Maß an Sicherheit erreichen.

Ein besonderes „Add-On“ stellt ein Abschnitt über Security-Controlling. Mit Hilfe ausgewählter Steuerungsmechanismen ist es möglich, das Sicherheitsgeschehen aktiv zu gestalten und somit optimale Wertschöpfung zu lukrieren.

INFORMATIONS-

SICHERHEIT

–

kompakt, effizient und unter kontrolle

Praxisorientierte Prinzipien

FÜR ein profitableS und effizienteS

Security-Management und -controlling

für Unternehmen

von

Jens LIBMANN

Impressum

©2016 Jens Libmann

http://on.fb.me/1PECGl0

http://bit.ly/1Tq50eA

http://bit.ly/1R7ukmm

Erste Auflage 2016

Umschlaggestaltung und Illustration: Daque Kurt www.daque.eu https://www.facebook.com/kurt.daque

Lektorat und Korrektorat: Mischa Roffeis http://bit.ly/1TnAcK1

Druck und Verlag: epubli GmbH, Berlin, www.epubli.de

ISBN 978-3-7375-9258-1

Printed in Germany

Bibliografische Information der Deutschen Nationalbibliothek:

Die Deutsche Nationalbibliothek verzeichnet diese Publikation in der Deutschen Nationalbibliografie; detaillierte bibliographische Daten sind im Internet über http://dnb.d-nb.de abrufbar.

Das Werk, einschließlich seiner Teile, ist urheberrechtlich geschützt. Jede Verwertung ist ohne Zustimmung des Autors unzulässig. Dies gilt insbesondere für die elektronische oder sonstige Vervielfältigung, Übersetzung, Verbreitung und öffentliche Zugänglichmachung.

1.Vorwort

Seit vielen Jahren beschäftige ich mich beruflich mit Security-Management und dessen Umsetzung im Betrieb. Der Weg dazu ist mehr oder weniger standardisiert, wird in diverser Literatur (siehe auch „Weiterführende Literatur“) ausgiebig beschrieben und bei mittlerweile vermehrt angebotenen Aus- und Weiterbildungsveranstaltungen vorgetragen. Der Gedanke liegt nahe, es brauchen nur entsprechende Kurse besucht, die dazugehörigen Handbücher gekauft zu werden und schon kann es losgehen. Doch: Weit gefehlt!

Die Wirklichkeit sieht anders aus: Häufig tun sich gerade dort nahezu unüberwindbare und fundamentale Hindernisse auf, wo die Theorie diese gar nicht als solche dargestellt hat. Ich musste erkennen, dass derzeit existierende Standardwerke nur bedingt für meine informationsorientierte Praxis geeignet sind. Die Ansätze dieser Bücher sind unterschiedlich, wobei sie allesamt einige Nachteile aufweisen: Jene Publikationen decken in vielen Fällen nur einzelne Bereiche eines Unternehmens ab. Zudem sind die Werke oftmals teuer, komplex und umfangreich, außerdem unflexibel, unvollständig, vergangenheitsbezogen und mitunter praxisfremd. Die Inhalte zielen auf ein Fachpublikum, Verständnis und Realisierung erfordern Expertenwissen.

All diese Mankos führen dazu, dass die Verwirklichung der beschriebenen Erkenntnisse sehr oft unnötig aufwendig, langwierig und teuer wird. Dies schreckt viele Betriebe ab. Tatsächlich wird im Sicherheitsbereich teilweise sehr verhalten vorgegangen1.

Meint es dennoch eine Firma ernst mit dem Thema Informationssicherheit (in Folge InfSec genannt), erschreckt oft, wie stümperhaft agiert wird2. Zurzeit erlebt die Sicherheitsbranche einen Boom. Viele einschlägige Firmen schießen förmlich aus dem Boden3. Teure und aufwendige Produkte versprechen wahre Wunder. Die Medien übertreffen sich gegenseitig mit Horrormeldungen4 hinsichtlich Sicherheitsverletzungen5. Spätestens seit bekannt wurde, dass die NSA flächendeckend elektronische Kommunikation6 überwacht und diese Tätigkeit möglicherweise auch Wirtschaftsspionage7 dient8, wurden viele Betroffene hellhörig9. Das Bekanntwerden von fundamentalen Sicherheitslücken10, welche die Grundfesten des Internets erschüttern11 tun ihr Übriges, um auch den letzten Skeptiker von der Notwendigkeit ausreichender InfSec zu überzeugen12.

Im Dezember 2015 einigte sich die EU auf das erste europäische Gesetz zur Cybersicherheit13. Demnach werden Firmen verpflichtet, bestimmte Sicherheitsmaßnahmen umzusetzen und Angriffe auf ihre Systeme zu melden.

Damit stellt sich für viele Unternehmen die Frage: Was tun? Aus Unkenntnis der tatsächlichen Bedrohungssituation14 erliegen viele Entscheidungsträger dynamischen Marketingstrategien diverser Anbieter. Viele Unternehmen geben unnötig eine Menge Geld aus, ohne im Endeffekt wirklich an Sicherheit zu gewinnen15. Das Ergebnis spiegelt sich nicht selten in mancher Hinsicht skurrilen Situationen, wie:

Eine Firma gibt Millionen für eine Alarmanlage aus. Nach einiger Zeit wird sie nicht mehr eingeschaltet, weil einige Fehlalarme aufgetreten sind. Hauptproblem ist fehlendes Personal, das zu jeder Zeit Ursachen der Meldung nachgeht. Weiters stellt sich heraus, dass Schnittstellen mit bereits vorhandenen Systemen nicht kompatibel sind. Deshalb wäre eine Neuanschaffung in zusätzlicher Millionenhöhe nötig, um volle Funktionalität aller vorhandenen Möglichkeiten zu erhalten.Eine neue, sündteuere Zutrittsanlage wird angeschafft. Die Administration der Berechtigungskarten funktioniert aber nicht. Nicht mehr benötigte Berechtigungen bleiben aufrecht. Auf der einen Seite werden Ausweise von Leuten, die nicht mehr für das Unternehmen arbeiten, nicht eingezogen. Andererseits erhalten Besucher Zutrittskarten, obwohl sie gar nicht für diesen Betrieb arbeiten. Einfachheitshalber überlässt man sie der eigenen Verantwortung.Hinzu kommt, dass zwar der Vordereingang gesichert ist, der Lieferantenzugang hingegen nicht überwacht wird. Bei Anlieferung hält ein Keil die Tür offen. Nicht gerade billige Softwaretools sichern das Firmennetz gegen Hackerangriffe ab, doch innerhalb des Netzes herrscht vollständiges Chaos. Eine Vergabe für Zugriffsberechtigungen ist nicht geregelt, Benutzerkennzeichen ausgeschiedener Mitarbeiter bleiben ewig lange gültig, ein Berechtigungskonzept fehlt vollkommen. Nahezu jeder kann Daten, die gar nicht für ihn bestimmt sind, einsehen und manipulieren. Missbrauch ist Tür und Tor geöffnet.Solche unnötigen Fehler passieren. Hohe Kosten entstehen, Gelder werden verschleudert, aber der Nutzen lässt zu wünschen übrig. Das muss nicht sein! Im Zuge meiner Tätigkeit habe ich die Erfahrung gewonnen, dass trotz verschiedenster Strategien, Branchen, Unternehmen, Nationalitäten und involvierter Menschen im Grund genommen immer gleichartige Anforderungen an die InfSec bestehen. Schenkt man diesen fundamentalen Ansprüchen genügend Aufmerksamkeit und hält sich dabei an einige grundsätzliche Prinzipien, lassen sich relativ schnell, einfach und kostengünstig gute Fortschritte erzielen.

In meiner Lektüre sind alle wesentlichen Aspekte der Standardliteratur extrahiert, zusammengefasst und leicht verständlich formuliert. Unnötiger Overhead an Inhalten wird vermieden. Aufwendige Prozeduren sind weitgehend vereinfacht, wodurch sie - Zeit und Kosten sparend, aber dennoch – wirksam umgesetzt werden können. Sämtliche aufgezählten Maßnahmen sind universell umsetzbar. Durch den umfassenden und kompakten Aufbau des Buchs ist es für den Leser möglich, rasch einen ausgiebigen Überblick über die gesamte Materie zu erlangen. Ich habe Wert darauf gelegt, eine praxisgerechte und realistische Einschätzung von Bedrohungen, Risiken und Kosten zu vermitteln. Wer weiss, wo wirklich Gefahren lauern und welche Mittel dagegen existieren, kann gezielt und angemessen agieren. Unternehmen, egal welcher Größe und Branche, haben die Möglichkeit, anhand beschriebener Prinzipien leicht zu erkennen, was zu beachten ist, damit sie rasch, wirksam und kostengünstig ein hohes Maß an Sicherheit erreichen.

Ein besonderes „Add-On“ stellt ein Abschnitt über Security-Controlling (siehe „Prozessoptimierung/Controlling“) dar. Dieses Thema ist in keiner mir bekannten Publikation zu finden. Mit Hilfe ausgewählter Steuerungsmechanismen ist es möglich, das Sicherheitsgeschehen aktiv zu gestalten und somit optimale Wertschöpfung zu lukrieren.

Zielpublikum

Leiter von Firmen (jeder Größe und Branche): Primär ist dieses Werk an Chef eines Unternehmens adressiert. Der Grund dafür liegt darin, dass der erste und wichtigste Schritt für weiteren Erfolg sein muss, die Geschäftsverantwortlichen für den Sicherheitsgedanken zu gewinnen. Die wohl größte Barriere für gelungen umgesetzte InfSec ist mangelndes Bewusstsein der Führungsebene16. Die Gunst des „Chief-Executive Officers“ (CEO) erlangt man allerdings nur dann, wenn er genau über die Kosten und den Nutzen von Security Bescheid weiß. Ist es ihm möglich, festzustellen, was ihm Risikomanagement bringt, und wie er mit wenig Aufwand einen effektiven Zustand erreicht, wird der die Unverzichtbarkeit von InfSec erkennen und diese vorantreiben.Chief Information Officer (CIO) / Leiter Informationstechnologie (IT-Leiter, IT-Verantwortlicher): Die Hauptaufgabe eines CIOs ist die Sicherstellung des reibungslosen Betriebs der IT-Infrastruktur. Dazu zählen die Kernbereich der InfSec: Verfügbarkeit, Integrität, Vertraulichkeit. Damit liegt auf der Hand, dass ausreichendes Wissen bezüglich InfSec für einen CIO unumgänglich ist.Sonstige Entscheidungsträger (Abteilungsleiter): Einige Unternehmen haben bereits Sicherheitsmaßnahmen etabliert und dafür Personal beschäftigt. In diesem Fall will jeder Entscheidungsträger wissen, wie effizient seine Mitarbeiter und die eingesetzten Methoden arbeiten. Bestehen eventuell Möglichkeiten, Kostensenkungen zu erzielen? Mittel und Wege, die diese Frage beantworten, sind in diesem Buch zu finden.Sicherheitsbeauftragte: In den meisten Fällen ist davon auszugehen, dass der Topmanager die Sicherheitsaufgaben delegiert. Die Bezeichnung „Sicherheitsbeauftragter“ dient hier als Sammelbegriff für alle Tätigkeiten, die im Zusammenhang mit Aufbau und Aufrechterhaltung von InfSec stehen. In großen Unternehmen existieren spezielle Abteilungen wie „Revision“, „Security-Management“ oder „Datenschutzbeauftragter“, die sich mit Sicherheitsfragen beschäftigen. In kleineren Firmen werden diese Aufgaben oft von bereits bestehenden Stellen, wie z.B. der Computerabteilung mit erledigt. Für alle diese Personen hält dieses Buch universelle Inhalte bereit, die als Hilfe und Anregung, als Leitfaden, oder zur Nachschlagemöglichkeit dienen. Speziell für die Steigerung der Effizienz ihres Aufgabenbereiches finden sich eine Menge Tipps.Konkrete Zahlen dienen einer besseren Argumentation gegenüber einerseits der Unternehmensleitung, die überzeugt werden muss, und andererseits alle sonstigen von InfSec berührten Personen, deren Kooperation ebenfalls zu gewinnen ist. Die beschriebenen Ausführungen sollen dem „Sicherheitsbeauftragten“ helfen, sein Leben zu erleichtern und sowohl seinen eigenen als auch den Erfolg der gesamten Firma zu sichern.

Consulting-Firmen: Die Beratungsbranche setzt große Hoffnungen in das Thema InfSec. Tatsächlich ist Outsourcing ein wichtiges Thema für Sicherheitsaufgaben. Beispiele hierfür wären Risikoanalyse oder Zertifizierung. Für Anbieter von InfSec-Diensten kann dieses Werk wertvolle Erkenntnisse liefern.Sonstige: Natürlich sind auch alle sonstigen zu einem Unternehmen gehörige Stakeholder zumindest indirekt von Sicherheitsauswirkungen betroffen. Dazu zählen im weitesten Sinne Mitarbeiter, Kunden, Geschäftspartner, öffentliche Institutionen und Investoren. Informationstechnologie (IT) nimmt immer mehr Raum im Leben eines Jeden von uns ein. Privat- und Berufswelt verschmelzen zunehmend. Teleworking, mobile Dienste, Soziale Netzwerke oder Online-Geschäftsabwicklungen bieten hierfür gute Beispiele. Leider fehlen einer großen Zahl von Menschen Bewusstsein und Verständnis für Gefährdungsmöglichkeiten,17 die mit dieser Entwicklung verbunden sind. Unbedachte Handhabung neuer Technologien stellt eine große Gefahr für die Wirtschaft und letztendlich auch für jeden einzelnen Beschäftigten dar. Es darf nicht vergessen werden: Menschen zu überzeugen kommt billiger und effektiver, als Tools zu kaufen, die zur Überzeugung nötigen.Auf der anderen Seite legen viele Internetbenutzer in puncto Websicherheit vor allem auf verstärkte Aufklärung wert18. Die Ausführungen dieses Buchs können helfen, auch diesem Personenkreis neue Perspektiven zu vermitteln.

Für das Verständnis des Buchinhaltes ist kein spezielles Vorwissen notwendig. Aus diesem Grund bietet diese Publikation Jedem, der sich für InfSec interessiert und effektive Orientierung sucht, die Möglichkeit, einen guten Überblick zu erlangen.

Grundsätzliches

Ursprünglich, als ich begonnen habe, dieses Buch zu schreiben, war es überwiegend für Fachleute ausgerichtet. Ich habe es damals als Checkliste für mich und meine Mitarbeiter konzipiert. Im Zuge des Schreibens habe ich zunehmend realisiert, nicht die Technik stellt das Problem dar, sondern das Verständnis des Managements und der Betroffenen. Um deren Gespür für InfSec zu wecken, habe ich versucht, das Thema allgemein, umfassend und etwas philosophisch zu behandeln.

Weitgehend wird darauf Wert gelegt, eine möglichst klare, einfache und verständliche Sprache, wenige Fremdwörter, Fachausdrücke oder Abkürzungen zu verwenden. Viele „neudeutsche“ Wörter und Wortkonstruktionen haben sich aber bereits in unserer Sprache eingebürgert. Vor allem im Wirtschaftsleben ist es nahezu unmöglich, Anglizismen zu ignorieren. Ein wenig „Fachchinesisch“ hat sich letztendlich zwangsweise doch eingeschlichen. In technisch-wirtschaftlichen Themen kommt es immer wieder vor, dass Wortzusammensetzungen Verwendung finden, die mitunter eine beachtliche Anzahl an Buchstaben vereinen. In solchen Fällen habe ich versucht den Lesefluss durch Verwendung von Abkürzungen dynamisch zu halten. Häufig vorkommende „Wortmonster“ sind durch eine Buchstabenkombination verkürzt. Beim ersten Vorkommen des jeweiligen Ausdrucks im Text steht in Klammer die gebrauchte Verknappung, die ab jener Stelle benützt wird. Um Unklarheiten auszuräumen, ist im Anhang ein „Abkürzungsverzeichnis“ angeführt.

Zu verwendeten Begriffen wäre noch zu sagen, dass die Fachliteratur häufig unterschiedliche Definitionen für ein und dasselbe Wort verwendet. Auf Begriffsbestimmungen habe ich größtenteils verzichtet. Verschiedene Vokabel sind in derselben umgangssprachlichen Bedeutung angewendet. Beispielsweise werden „Daten“, „Wissen“, „Angaben“, „Nachrichten“, oder „Botschaften“ allesamt als Oberbegriff „Informationen“ verstanden. Nur wenn es explizit erforderlich ist – etwa, um Mehrdeutigkeiten zu vermeiden – sind Wortbedeutungen für den dargestellten Zusammenhang definiert.

Wichtig scheint mir zu betonen, dass aufgrund der permanenten Weiterentwicklung der IT-Branche sich zwar die Bezeichnungen der eingesetzten Werkzeuge und Namen ändert, aber die dafür zugrunde liegenden Sicherheits-Prinzipien weitgehend gleich bleiben. Dazu drei Beispiele:1. Die Businesswelt spricht momentan vom Zukunftsmarkt „Big Data“. Unter diesem Oberbegriff fallen einige bereits seit Jahren gebräuchliche Anwendungen mit Namen wie: Server-Farmen, IT-Dienstleister, Data-Mining, Data-Warehouse, Webanwendungen oder Cloud-Computing.2. Der Einsatz „mobiler Geräte“ nahm eine Entwicklung von Laptops, Notebooks, Palmtops, Handhelds, Personal Assistants (PDA), Handy, Smartphone, Tablet oder Phablet.3. „Informationsträger“ reichen von Diskette, CD, USB-Sticks über SD-Cards, etc., aber auch „mobile Geräte“.

Aber egal, wie die zeitgemäßen Titel der momentan gängigen Anwendungen oder Geräte lauten, die Anforderungen an die InfSec bleiben weitgehend immer dieselben. Aus diesem Grund habe ich versucht, möglichst zeitlose Benennungen zu verwenden, welche die beschriebenen Instrumente charakteristisch beschreiben. Fällt beispielsweise ein Name aus der zeitgemäßen Verwendung, wie „Phablet“, dann gelten dafür natürlich jene InfSec-Kriterien wie für die „mobilen Geräte“.

Noch ein Wort zum Thema Statistiken: Viele Publikationen zitieren alle Arten von Zahlensammlungen, um Ausführungen Glaubwürdigkeit und Nachdruck zu verleihen. Dies habe ich in diesem Buch bewusst vermieden. Ein befreundeter Wirtschaftsprüfer zitierte bei der Arbeit oftmals einen Spruch, der Winston Churchillzugeschrieben wird: „Ich glaube keiner Statistik, die ich nicht selbst verfälscht habe“. Dazu möchte ich nichts mehr hinzufügen.

Hinsichtlich Links erkläre ich hiermit ausdrücklich, dass zum Zeitpunkt der Linksetzung keine illegalen Inhalte auf den verlinkten Seiten erkennbar waren. Auf die aktuelle und zukünftige Gestaltung, Inhalte, Urheberschaft und Erreichbarkeit habe ich keinerlei Einfluss. Deshalb distanziere ich mich hiermit ausdrücklich von Inhalten aller Linkangaben, die nach der Linksetzung verändert oder nicht mehr erreichbar sind.

Abschließend möchte ich noch betonen, dass jedes Ding mehrere Seiten hat. Genauso verhält es sich mit dem zweifellos sehr komplexen Thema InfSec. Auch hier gibt es verschiedene Betrachtungsweisen und unterschiedliche Standpunkte. Diese Lektüre spiegelt meine persönliche Einstellung und Erfahrung wider. Es bleibt Jedem selbst überlassen, sich darüber seine eigene Meinung zu bilden.

Zuletzt noch eine Entschuldigung: Ich bin mir bewusst, dass unter den Lesern dieses Buchs auch zahlreiche Frauen sind. Dennoch ist im Text von „dem Benutzer“, „dem Anwender“, oder „dem Verantwortlichem“ die Rede, wenn ich keine geschlechtsneutrale Formulierung gefunden habe. Dafür bitte ich alle Leserinnen ausdrücklich um Entschuldigung. Ich kenne die Problematik, empfinde aber die ständigen Doppelkonstruktionen, wie „der/die Benutzer/in“, oder „BenutzerIn“ einfach sprachlich zu mühsam, sowohl zum Schreiben, als auch beim Lesen.

Jens Libmann 2016

2.Zusammenfassung

Der Untertitel dieses Buchs lautet: „Praxisorientierte Prinzipien zu allen Fragen eines profitablen und effizienten Security-Managements für Unternehmen“. Drei Teile liefern hierzu die Antworten:

1. Teil 1 - Strategische Planung, Entwicklung und UmsetzungDieser Part behandelt die fundamentalen Säulen der Informationssicherheit (Bewusstseinsbildung, Ressourcen und Prozesse) und deren Zusammenwirken. Essentielle Themen sind:

Warum Security-Management? Der Leser erfährt, wieso ausreichende Schutzmaßnahmen unverzichtbare Bedeutung für jedes Unternehmen haben. Er wird darauf hingewiesen, das höchste Gefahrenpotenzial liegt nicht im Bereich der Technik, sondern bei den Menschen. Daher ist es unerlässlich, das Bewusstsein hinsichtlich Sicherheitsdenken aller an Geschäftsprozessen teilhabenden Personen zu fördern. Die Betroffenen müssen über den Wert von Informationen und sicheren Umgang damit Bescheid wissen und dementsprechend handeln.Wie beginnen? Sicherheit ist zu einem hohen Grad subjektiv, schwer quantifizierbar und von individuellen Anforderungen abhängig. In welcher Art und Weise Voraussetzungen geschaffen werden, um eine praktikable Sicherheitspolitik festzusetzen, ist weiterer Bestandteil des Kapitels „Säule 1 - Bewusstseinsbildung“.Mit welchem Aufwand ist zu rechnen? Was bedarf es an Aufbietungen finanzieller und personeller Natur?Können bereits vorhandene Strukturen effizient genutzt und ausgebaut werden, um ein gutes und kostengünstiges Maß an Schutz zu erzielen? Praktikablen Einsatz von Personal und Geldmitteln demonstriert das Kapitel „Säule 2 - Ressourcen“.Welche Bedrohungen existieren? Sind wahrscheinliche Risiken vorhanden? Wie lassen sich mögliche Schadenskosten ermitteln und Gefahrenlagen übersichtlich darstellen? Mittels Vereinfachungen der Analyseprozesse und Fokussierung auf wesentliche Gefährdungen wird schnell, einfach und kostengünstig ein hoher Wirkungsgrad erreicht.Wie weiter vorgehen? Aufgrund der Analyseergebnisse werden ein Aktionsplan festgelegt und Maßnahmen durchgeführt. Nach Etablierung des gewünschten Sicherheitslevels ist ständige Anpassung an Änderungen oder Weiterentwicklungen der Technologien, Infrastrukturen und Umwelt unerlässlich. Das Kapitel „Säule 3 - Prozesse“ beschreibt alle Elemente zur Schaffung und Weiterführung effektiven Security-Managements.Wie gut wird geschützt? Wie wirtschaftlich arbeitet dieser Bereich? Wo kann optimiert werden? Wie erziele ich höchste Effektivität und Effizienz? Hier setzt der Abschnitt „Prozessoptimierung/Controlling“ an. Viele Firmen zwingt die momentane Wirtschaftslage, kurzfristigen Return-on-Investment (ROI) zu suchen. Die Kunst ist, einen betriebswirtschaftlich idealen Einsatz von Sicherheitsmitteln zu finden. Zuviel ist Geldverschwendung, zu wenig kann die Existenz der Firma gefährden.Direkter kausaler Bezug zwischen Security-Investitionen und dem daraus resultierenden unternehmerischen Erfolg ist naturgemäß schwer möglich. Der Beitrag von Sicherheitsmaßnahmen zur Gewinnsteigerung resultiert nicht geradlinig. Vielmehr erfolgt er über den Umweg als Hilfsmittel zur Prozessoptimierung und zur Unterstützung strategischer Zielsetzungen. Diese Ungewissheit verlangt Urteilskraft. Verschiedene flexible, bewährte und elementare Werkzeuge werden vorgestellt, die sich beliebig abwandeln und kombinieren lassen. Sie liefern alle benötigten Informationen und helfen der Entscheidungsfindung. Für jede Methode erfolgt eine kurze Charakteristik verbunden mit einer Aufstellung der Vor- und Nachteile. Auf Basis dieser Beschreibungen kann sich der Leser ein Bild von Arbeitsweise und Einsatzmöglichkeit des InfSec-Controllings bilden.

2. Teil 2 - Operativer BereichDer zweite Teil ist auf den Sicherheitsbeauftragten fokussiert. Hier geht es um konkrete Aktionen, um alltägliche Realität. Folgende Fragen werden behandelt:

Welche Maßnahmen decken den Sicherheitsbedarf eines Unternehmens in hohem Maß kostengünstig ab? Eine Reihe von universellen Aktionen sind imstande, diese Aufgabe zu lösen.Ist es überhaupt notwendig, ein sündteures System zu kaufen, oder kann das gleiche Geld - anderweitig eingesetzt - viel mehr Schutz zuwege bringen? In der Praxis wird leider sehr oft mit Kanonen auf Spatzen geschossen. Hilfe liefert die Anwendung eines wirtschaftlichen Grundprinzips. Es erlaubt, mit nur 20 % Einsatz der Mittel 80 % an möglicher Sicherheit zu erreichen. Beschriebene Lösungen sind vielseitig verwendbar und müssen nicht unbedingt teuer sein.Wie sieht das Tagesgeschäft des Security-Managements aus? Im Abschnitt „Fallbeispiele“ sind fiktive sicherheitskritische Situationen dargestellt, die jederzeit in jedem Unternehmen durchaus auftreten können. Verschiedene Lösungsoptionen, alle den vorangehenden Abschnitten entnommen, werden offeriert. Auf diese Weise erlangt der Leser ein realistisches Bild über die Anwendung des Geschriebenen.3. Teil 3 – ZukunftsperspektivenWie sieht die Zukunft des Themas InfSec aus? Abschließend erfolgt ein kurzer Ausblick, denn jeder erfolgreiche Manager weiß: Ein profitables Unternehmen ist dem Markt immer einen Schritt voraus.

3.Einleitung

Zentrales Thema dieses Buchs stellt die Sicherheit von betrieblichen Informationen dar. Die Grundlage allen menschlichen Handelns liegt darin, Informationen zu gewinnen und zu verarbeiten. In allen Bereichen unseres Lebens repräsentiert Know-how einen hohen Wert („Wissen ist Macht“). Mittlerweile werden auch schon Bücher veröffentlicht, welche den Wert von Daten thematisieren19. Wie jedes wertvolle Gut braucht es Schutz20.

Wir befinden uns in einer umfassenden globalen Entwicklung hin zur allgegenwärtigen Informationsgesellschaft. Die Ausrichtung strategischen Managements erfolgreicher Unternehmen im neuen Jahrtausend basiert nicht mehr auf Technologie allein, sondern zunehmend auf Lernen und Wissen, letztendlich also auf dem Umgang mit Informationen. Welchen Stellenwert dieses Faktum repräsentiert, ist daran erkennbar, dass sich die Arbeit der Nobelpreisträger der Wirtschaftswissenschaften von 2001 (Georg A. Akerlof, Michael Spence und Joseph Eugene Stiglitz)21 mit dieser Materie auseinandersetzt. Die US-Wissenschafter hatten untersucht, wie Teilnehmer auf einem Markt operieren, denen ungleiche Angaben vorliegen. Selbst minimale Informationsdefizite können tiefgreifende und nachhaltige Auswirkungen auf das Verhalten der Ökonomie haben.

Zweckbezogenes Wissen, das ein Unternehmen zur Durchführung seiner Tätigkeit in Hinblick auf gesetzte Ziele benötigt, bezeichnen wir hier als Informationen. Beispiele hierfür sind Know-how, Patente, Work-Flows, sowie kommerzielle-, technische Angaben, oder einfach die Daten der Nutzer. Dabei ist zu beachten, dass die Medien von Speicherung, Verarbeitung und Übertragung unterschiedlich sein können. Sicherungswürdiges Wissen kann etwa auf USB-Stick oder auf Papier vorliegen, von Menschen oder Maschinen gelesen und per Satellit oder auch durch ein Gespräch übertragen werden.

Im Zuge der Geschäftsprozesse werden Daten erstellt, gesammelt, gespeichert, verarbeitet und übermittelt. An allen beteiligten Stationen drohen verschiedenste Gefahren. Nur der gelungene Umgang mit dem allgegenwärtigen Risiko macht es für den Geschäftstreibenden möglich, einen Wettbewerbsvorteil zu erlangen. Damit ist bereits klar: Wer zu den Gewinnern zählen will, für den ist InfSec kein Luxus, sondern eine absolute Notwendigkeit! Sie umschließt alle Aufgaben, die sich mit Information und Kommunikation befassen. Inkludiert sind alle Elemente des betrieblichen Informationssystems, wie Personen, Werkzeuge, und Infrastruktur. Zusätzlich werden die Sicherung der Produktionssysteme, inklusive Werk-, Objekt- und Katastrophenschutz integriert. Diese weitläufige Betrachtungsweise liegt daran, dass Schäden an peripheren Unternehmensbereichen, wie beispielsweise ein Wassereinbruch, letztendlich Spuren an der Informationsverarbeitung hinterlassen können. Somit stellt InfSec sich als typische betriebliche Querschnittsfunktion dar, die alle Funktionsbereiche durchdringt.

In dieser Publikation nicht angesprochen wird Arbeitssicherheit, die im wesentlichen Schutz des Lebens und der Gesundheit des Arbeitnehmers zum Ziel hat. Obwohl alle Beschäftigten Teil des Informationssystems sind und ein Ausfall eines Mitarbeiters zu Konsequenzen für dieses führt, wird in den meisten Ländern der Bereich Arbeitnehmerschutz auf speziell ausgebildete Sicherheitsfachkräfte übertragen.

Üblicherweise denken die meisten Menschen bei dem Begriff „Security“ automatisch an die Informations- und Kommunikationstechnologie (IKT). Das ist durchaus naheliegend. Schließlich basieren nahezu alle Schlüsseltechnologien unseres Lebens auf IKT-Systemen, also der Kombination von Hard- und Software. Keine Frage, dadurch gewinnt dieser Bereich die überwiegende Bedeutung hinsichtlich des Schutzbedarfs. Die Technik bleibt dennoch lediglich ein Mittel zum Zweck. Besonders deutlich wird dieser Umstand bei all der Kommunikation, ohne die das Leben einfach nicht möglich wäre. Dabei ist ganz egal, welcher Art beteiligte Sender und Empfänger sind. Untereinander Beziehungen aufzubauen und Informationen via E-Mail, Briefen, Telefonaten, Unterredungen und dergleichen auszutauschen vermögen sowohl Menschen, als auch Maschinen. Zeit und Ort können genauso variabel sein, wie die Beschaffenheit der Inhalte. Aber: Eine vertrauliche Mitteilung bleibt genauso vertraulich, wenn sie am Wochenende in der Privatsauna zum Besten gegeben, auf einer Social-Media-Seite gepostet wird22, oder als Verschlussstück innerhalb der Geschäftszeit im Büro kursiert.

Folgerichtig stellt IKT-Security lediglich eine Untermenge der InfSec dar. Für optimale Sicherheit bedarf es nicht nur EDV-spezifischer, sondern auch darüber hinausreichender Maßnahmen. Zudem ist die Sicherheitsproblematik nicht mehr auf das betroffene Unternehmen allein beschränkt. Die Globalisierung verlangt nach globalen, aber dennoch spezifischen Lösungen! Sowohl alle an Geschäftsprozessen intern und extern beteiligten Elemente, wie Umgebung, Systeme, Abläufe, Menschen und Ressourcen, als auch die gespeicherten, verarbeiteten und übertragenen Informationen müssen einbezogen werden. Politische-, soziale-, technische- und wirtschaftliche Komponenten, innerhalb und außerhalb des Betriebs beeinflussen permanent die Gefahrenlage. Terror, Epidemien und Wirtschafts-Crashes können binnen kurzer Zeit die Bedrohungssituation verändern.

Allgemein gültige Erfolgsrezepte gibt es nicht. Sämtliche Informationsflüsse müssen die Anforderung der Kommunikationspartner erfüllen. Jedes Unternehmen ist gefordert, seine eigene Lage abzuschätzen und auf seine Bedürfnisse zugeschnittene Sicherheitsprozesse zu etablieren. Diese müssen seine Situation rund um die Uhr und rund um den Globus berücksichtigen. Die nachstehende Grafik verdeutlicht dies:

Die Vorteile der Webnutzung sind unübersehbar: Schnelligkeit, Bequemlichkeit, relative Anonymität, Expansionsmöglichkeiten, Gelegenheit zur Kostenersparnis, weltumspannender Handelsplatz und vieles mehr. Allerdings sind es die Angst der Menschen und die offensichtliche Unsicherheit des World Wide Webs (WWW), die letzten Endes den geplanten Siegeszug des elektronischen Handels bremsen. Kernängste entstehen aus den zweischneidigen Möglichkeiten des neuen Marktplatzes. Hier gilt zwangsläufig: „Des einen Leid, des anderen Freud.“ Ein Beispiel: Während ein Kunde darauf bedacht ist, bequem Angebote in Anspruch zu nehmen und möglichst wenig über sich bekannt zu geben, möchte der Anbieter ein exaktes Profil über ihn erhalten. Andererseits bedarf es bestimmter Mindestinformationen, um die Zahlung und Lieferung abzuwickeln. Hier kann die Vortäuschung falscher Identitäten immensen Schaden verursachen. Zwei Fragen beschäftigen die potentiellen Marktteilnehmer besonders:

„Wie weiß ich mit Bestimmtheit, mit wem ich es zu tun habe?“„Wem kann ich vertrauen?“Bis diese Ungewissheiten nicht eindeutig beseitigt sind, solange wird die Wirtschaftslokomotive E-Commerce nur stotternd vorankommen. Dazu kommen noch weitere Gefahren, die speziell für virtuelle Geschäftstätigkeit ebenfalls bewältigt werden müssen:

Das weltumspannende Netzwerk wurde ursprünglich für ganz andere Zwecke konzipiert. Dieses Medium bietet vielfältige Möglichkeiten für unzählige Teilnehmer, dadurch werden die Gefährdungen unüberblick- und unberechenbar.Je exponierter ein Marktteilnehmer seine Informationen der Umwelt zur Verfügung stellt, desto größer ist die Bedrohung. Gerade hier erweist sich der Vorteil des Internets, seine globale Offenheit, als Nachteil für die individuelle Sicherheit.Der Trend zur Externalisierung von Geschäftsprozessen zwingt Auftraggeber zu mehr Transparenz. Außenstehende bekommen gezwungenermaßen Einblick in möglicherweise sensible Informationen.Missbrauch von heiklen Daten, wie etwa Kreditkartennummern23 ist mittlerweile sehr verbreitet und nimmt permanent zu.Einfache Möglichkeiten zur Anonymität24 ermöglichen relativ leicht Betrug.Auf der anderen Seite werden immer Datenspuren hinterlassen. Völlige Namenlosigkeit ist nur bedingt gegeben. Damit verbunden ist, dass viele Stellen mehr oder weniger offensichtlich mit allen Mitteln Jagd auf Informationen betreiben. Schützenswerte Angaben sollten nur jenen zugänglich sein dürfen, für die sie auch bestimmt sind.Je mehr auf IKT gesetzt wird, desto mehr steigt die Gefahr für elektronische Daten. Dies liegt besonders daran, dass diese einfach automatisiert auswert- und manipulierbar sind25.Dadurch besteht immer die Möglichkeit für den Missbrauch der technischen Möglichkeiten26.Außerdem ist die Herkunft eines Angriffes leicht zu verschleiern und somit ein Diebstahl oder Manipulation schwer beweisbar27.Neue Arbeitstechnologien – wie etwa Cloud-Computing – verlangen nach permanentem Internet-Zugang und sind deshalb besonders sicherungswürdig28.Dabei verwenden immer mehr Menschen die verschiedensten Geräte – wie Tablets, Smart-Phones, oder Ultrabooks – mit unterschiedlichen Betriebssystemen. Meist setzt ein und dieselbe Person mehrere dieser Werkzeuge ein. Hier besteht die Herausforderung an InfSec darin, den Spagat zwischen Sicherheit, Nutzen und Flexibilität zu schaffen29.Entscheidungen werden auf der Basis von Informationen getroffen. Hierbei muss sichergestellt sein, dass die Daten, die der Bewertung zugrunde liegen, nicht verfälscht worden sind.Vielfach bestehen enorme Schwierigkeiten, eine reale Situation, wie z.B. einfachen Einkauf auf die virtuelle Ebene des Internets zu projizieren. Dementsprechend schwer finden sich Individuen in Umgang mit dem Cyberspace zurecht. Neue Technologien und die Nutzung des Angebots über untypische Kanäle erschweren den Aufbau von Kundenvertrauen und -loyalität. Der Konsument braucht Transparenz, Einfachheit und Sicherheit. Seine persönliche Einkaufsumgebung muss aufgebaut werden, in der er sich sicher und geborgen fühlt30.Des Weiteren erweist sich der Mensch auch für das Marktgeschehen des E-Commerces als größte Bedrohung. Die Ursachen dafür können vielfältig sein: Überforderung, Ignoranz, Unwissen, aber natürlich auch kriminelle Absichten. Um Schaden zu verhindern, sind Anbieter gefordert, all diese Motive der Individuen zu antizipieren und deren Anwendung zu verhindern.Kommunikationskanäle, die mittlerweile Standard sind - wie Mobilfunk - werden kompromittiert31.Letzen Endes ist damit auch klar, dass nicht nur Soft-, sondern auch Hardware besonders geschützt werden muss32.Mittlerweile haben auch bereits staatliche Stellen die Sicherheitsproblematik erkannt33 und geben entsprechende Vorgaben an die Wirtschaft und die Bevölkerung aus34.Erst ausreichende InfSec ermöglicht die Beseitigung aller oben aufgezählten Gefahren und Ressentiments und macht das Internet zum ernsthaft brauchbaren Werkzeug für elektronische Geschäftsabwicklung.

Die Ziele jeden erfolgreichen Unternehmens sind, Erträge zu steigern und Risiken zu senken. Genau diese Absichten unterstützt InfSec. Sie reduziert denkbare Schäden, Verluste und Beeinträchtigungen, fördert Image, Leistung, Qualität, Geschwindigkeit, Effizienz, und Produktivität und stellt damit Wertsteigerung, Zuverlässigkeit und Vertrauenswürdigkeit her.

Jeder Wirtschaftstreibende versucht, den Wert seines Betriebs auf jeden Fall zumindest beizubehalten - und noch besser - zu steigern. Kostenreduktion und Maximierung des Shareholder-Value stehen im Vordergrund. Die Erhöhung der Sicherheit steigert umso mehr die Güte der betroffenen Objekte, desto besser sie deren Erfüllung ihrer vorgesehenen Anforderungen garantiert. Dazu gehört auch die uneingeschränkte Nutzung der Strukturen.

Die Wettbewerbsfähigkeit einer Firma steigt mit deren Begabung, größtmöglichen Profit aus seinen Ressourcen zu ziehen. Trotz zunehmend komplexer werdender Umgebung muss kontinuierlicher Geschäftsablauf garantiert sein. Bei Bedarf müssen gewünschte Informationen zeitgerecht benutzbar sein und deren Inhalt stimmen. Von allen Systemen wird erwartet, dass sie zuverlässig und klaglos funktionieren. Ausfälle oder Verzögerungen können sehr teuer werden.

Denken wir nur einmal kurz an ein Versagen von Computersystemen: Der Umsatzwegfall, die Stehzeiten des Personals und der Maschinen, sowie der immaterielle Schaden, wie Imageverlust, Kundenabwanderung und natürlich auch Regressansprüche35. Das alles kostet Geld36. Im schlimmsten Fall katapultiert ein solcher Stillstand eine Marke aus dem Marktgeschehen37. In vielen Fällen bleibt dann nur mehr der Verkauf von Kundendaten38.

Stabilität, Transparenz und Planbarkeit der unternehmerischen Abläufe tragen wesentlich zum Erfolg bei. In Abwandlung eines alten Werbespruches lässt sich sagen: „Sichern beruhigt!“. Dies gilt nicht nur für das Unternehmen selbst, sondern auch für dessen Geschäftspartner. Diese müssen Gewissheit haben, alle ihre Transaktionen und Informationen sind durch grundlegende Funktionen geschützt. Zweifellos unterstützt gute InfSec das Vertrauen aller Stakeholder.

4.Teil 1 - Strategische Planung, Entwicklung und Umsetzung

Betrachten wir InfSec bildlich als Dach, das auf drei Säulen ruht:

Der Realisierungsaufwand ist für jede einzelne Stütze zwar unterschiedlich, dennoch besitzt jeder der drei Träger für die Gesamtstatik gleich wichtige Bedeutung. Zwischen allen Pfeilern muss immer ausgewogenes Verhältnis herrschen. Nur abgestimmtes Zusammenwirken sorgt für den gewünschten gesamtheitlichen Schutzeffekt. Sobald dies nicht der Fall ist, kippt oder bricht das Bauwerk ein.

4.1.Säule 1 - Bewusstseinsbildung

Wirkungsvolle Sicherheitsvorkehrungen für den wertvollen Produktionsfaktor „Wissen“ lassen sich auf zweierlei Wegen erzielen:

Mit Hilfe von Technik.Durch Motivation, Schulung und Training der Menschen.Das gegenständliche Kapitel beschäftigt sich mit der zweiten Komponente, dem Menschen. Der Titel „Bewusstseinsbildung“ umfasst drei Kernelemente, wie nachfolgende Illustration darstellt:

Je größer die Schnittmenge aller drei Ellipsen ausfällt, desto umfangreicher ist das Verständnis und damit die Wirkung von InfSec. Um zu möglichst umfangreicher Kongruenz zu gelangen, ist eine Top-Down-Methode zielführend:

Ausgangspunkt bildet die Sensibilisierung der Führungsspitze. Zuerst muss der höchste Entscheidungsbefugte die Notwendigkeit eines Sicherheitsmanagements erkennen und fordern.Der nächste Schritt ist, die Aufmerksamkeit der gesamten Firmenbelegschaft und aller Geschäftspartner auf die Notwendigkeit eines Security-Managements zu lenken. Vor allem das mittlere Management muss verstehen, dass hierzu dessen Mitarbeit erforderlich ist.In weiterer Folge ist eine Menge Marketingarbeit, Information und Schulung bei allen sonstigen betroffenen Mitarbeitern, Kunden und Lieferanten zu leisten. Alle Beteiligten sollen einsehen, warum Sicherheitsmaßnahmen getroffen werden.Als anschließende Dokumentation eines gelungenen solidarischen Security-Verständnisses erfolgt die Festlegung der InfSec-Politik, die diesbezügliche Ziele und Strategien festlegt.4.1.1.Bewusstseinsbildung bei Entscheidungsträgern

Dieser Abschnitt soll nochmals nachhaltig alle betroffenen Führungskräfte zum Nachdenken über das Wechselspiel von Sicherheit und Gewinn anregen. Ohne Verständnis und Unterstützung der Firmenspitze ist für InfSec keine langfristige Erfolgschance möglich. Manager sind dafür verantwortlich, Firmen zu leiten und Produkte zu erzeugen, immer mit dem Ziel vor Augen, Gewinne zu erzielen. Dies geht aber nur gut, solange die Geschäftstätigkeit ungehindert ablaufen kann.

Unternehmen stehen vermehrt in einem globalen Wettbewerb um alte und neue Märkte. Das Klima wird zunehmend rauer. Der harte Kampf ist allgegenwärtig und wird definitiv mit Hilfe einer soliden Sicherheitspolitik entschieden. Gewinner werden also zweifelsohne jene Marktteilnehmer sein, die strategische Vorteile im Sicherheitsbereich aufweisen. Obwohl diese Tatsache auf den ersten Blick logisch und selbstverständlich erscheint, wird sie erstaunlicherweise in der Realität ganz anders gehandhabt39. Viel zu häufig werden bestehende Gefahren einfach sträflich ignoriert. Diese Ignoranz kann freilich schnell in die Versenkung führen. Damit dies nicht passiert, sollte jeder Betrieb folgende Grundprinzipien beachten:

InfSec ist überlebensnotwendig und muss Teil der Firmenkultur sein. Jede Art von Security steht inhaltlich in engem Zusammenhang mit der unternehmerischen Zielsetzung.Bereits im Vorfeld sämtlicher Firmenaktivitäten ist es wichtig, den Sicherheitsgedanken zu berücksichtigen. Er ist Teil der Geschäftsprozesse und begleitet diese permanent.Absolut hundertprozentig lässt sich nicht vermeiden, dass ein Unternehmen Schaden erleidet. Rechtzeitiges und proaktives Vorgehen verringert allerdings essentielle Gefahren und deren Auswirkungen.Schutzanforderungen hinsichtlich des Werts „Information“ müssen erhoben werden. Anschließend erfolgt eine Anpassung der InfSec-Elemente an die individuellen Gegebenheiten.Dieser Vorgang erfordert einen kontrollierten und permanenten Prozess. Wenn sich das Umfeld ändert - und das passiert laufend - ist jeder Betrieb gefordert, darauf so schnell als möglich zu reagieren.4.1.1.1.Sorglosigkeit der Chefs

Die in vielen Führungsetagen herrschende Sorglosigkeit ist nicht gerechtfertigt. Jeder Verantwortliche sollte sich einmal folgende Kontrollfragen stellen:

Kann eindeutig beantwortet werden, ob im vergangenen Jahr Angriffe auf das eigene Unternehmen stattgefunden haben?Wenn ja, welcher Art waren diese Attacken? Spionage, Diebstahl, Hacking ...?Ist die Firma im Internet präsent? Fanden von dort Vorstöße auf das Netzwerk statt?Wenn ja, was waren die Auswirkungen?Wurden wirklich alle Einbruchsversuche bemerkt? Kann es sein, dass etwas verborgen geblieben ist?Wo überhaupt liegen die größten Bedrohungen für das Unternehmen?Was kann man dagegen tun?Was wurde bereits dagegen getan?Was wird in Zukunft dagegen getan?Ist dann die Gefahr ausreichend abgewendet?Fragen wie diese gibt es noch viele, denn der Umfang dieses Themas ist beträchtlich. Ich bin mir aber jetzt schon sicher, dass bereits auf diese wenigen Sätze nicht immer überzeugt geantwortet werden kann. Es ist auch nicht möglich. Gerade im Bereich InfSec ist die Dunkelziffer der tatsächlichen Zwischenfälle sehr hoch. Die Gründe dafür sind einfach: Einerseits ist es kein Renommee für ein Unternehmen, zugeben zu müssen, dass ihm Informationen gestohlen, verfälscht oder zerstört wurden. Andererseits bemerken die meisten Firmen den Diebstahl oder die Manipulation ihrer Daten zu spät oder gar nicht40.

Sehr oft wird argumentiert: „Was soll uns schon passieren? Wir sind ja viel zu unbedeutend.“ Die Gefahr richtet sich in der Regel nicht nach der wirtschaftlichen Bedeutung. Informationsdiebstähle und -schädigungen können sich in jeder Firma ereignen. Dabei ist egal, wie groß, eingesessen oder bekannt der Betrieb ist. Hacker im Internet beispielsweise suchen sich als Ziel jene Computer, die ihnen den geringsten Widerstand leisten. Ganz egal, welcher Name dahinter steht.

Klarerweise wird natürlich auch die Gefährdung akuter, umso größer der ökonomische Wert eines Betriebes ist. Jede Firma besitzt wichtiges Wissen und hat genügend Konkurrenz, die möglicherweise gerne Bescheid darüber wissen möchte, was der Kontrahent so treibt. Besonders bedroht sind Branchenführer. Bei denen lässt sich nahezu sicher sagen, dass bei ihm schon spioniert wurde, oder gar gerade noch immer wird41!

Keine Strategie hinsichtlich Sicherheitsbestrebungen zu besitzen, stellt zweifellos die schlechteste Wahl unter allen Möglichkeiten dar. Wer nichts gegen vorherrschende Gefahren unternimmt, bleibt den allgegenwärtigen Bedrohungen schutzlos ausgeliefert. Als Konsequenz besteht übergroße Gefahr, enorme Werte zu verlieren, obwohl dies vermeidbar wäre. Irgendwie erinnert diese Haltung an eine Vogel-Strauß-Mentalität, die sich ja bekannterweise fatal auswirken kann.

Eine andere, gerne gebrauchte Taktik lautet: „Wenn es soweit ist, werden wir schon etwas unternehmen“. Eine solche Vorgehensweise lässt sich als defensive Strategie bezeichnen. Sie zielt darauf ab, ein billiges Ergebnis zu erreichen und erweist sich nach dem vorher beschriebenen Fehlen eines Schlachtplans als zweitschlechteste Alternative. In der Praxis ist diese Methode leider am Häufigsten anzutreffen: Die jeweilige Führungsspitze erkennt (meistens gezwungenermaßen) die Notwendigkeit zum Handeln und versucht, eine schnelle Lösung zu finden. Diese Art zur Problembewältigung zeugt von Konzeptionslosigkeit. Meistens entsteht dabei ein wirkungsloses Flickwerk, welches unter dem Strich mehr Aufwand verursacht, als es Nutzen bringt42. Die Reaktion auf einen Notfall erfordert auf den letzten Stand geschultes Personal, Ersatzteile, spezielles Werkzeug usw. Vergleichen wir es mit einem Reflex: Im Anlassfall wird automatisch mit bereits vorhandenen Mitteln reagiert. Erst nachzudenken zu müssen, was zu tun ist, kann in der freien Wildnis das Leben kosten. Das Gleiche gilt auch für einen Geschäftstreibenden im Dschungel des Wirtschaftsmarktes.

Auf der anderen Seite bedeutet die Omnipräsenz ständig wachsender Bedrohungen wiederum nicht, in Paranoia zu verfallen. Es ist kaum vorstellbar, doch es existieren tatsächlich Unternehmen, wo regelrechter Verfolgungswahn herrscht.43 Dort praktiziert man verschiedene eigenartige Verhaltensweisen, die aber allesamt nicht zielführend sind. Eine mögliche Form ist, sich den Möglichkeiten des Marktes zu verschließen, nur weil es gefährlich werden könnte. Abgesehen davon, dass es wahrscheinlich vom wirtschaftlichen Standpunkt her gar nicht durchführbar ist, bedeutet es zudem einen wenig sinnvollen und realistischen Weg. Bedrohungen wird es immer geben. Sie sind Teil des Geschäftsdaseins. Vollständigen, also hundertprozentigen Schutz gibt es, wie im gesamten sonstigen Leben, auch hier nicht. Was aber getan werden kann, ist das Maß seiner Sicherheit zu erhöhen.

Eine andere paranoide Verhaltensweise drückt sich darin aus, das Misstrauen gegenüber seinen Mitarbeitern zu übertreiben. In solchen Firmen herrscht die Aura von Bespitzelung und Geheimdienstaktivität. Letztendlich entsteht enorme Unruhe, die zu allgemeiner Unzufriedenheit und Destruktivität führt.44 Die Gefahren, die dadurch aufkommen, sind kontraproduktiv zur eigentlichen Absicht, das Bewusstsein aller Betroffenen zu fördern. Überwachung ist zweifellos ein wichtiger Teil der InfSec. Freilich muss aber das Verhältnis zu den Geschäftsabläufen stimmen. Wenn Kontrollvorgänge dominieren, sollten die Prozesse überdacht werden, denn dann läuft etwas falsch.

4.1.1.2.Offensive Strategie

Ideal ist, wenn sich InfSec nicht auf einzelne Teilaspekte beschränkt, sondern von Anfang an integraler Bestandteil des gesamten Geschäftskonzeptes ist. Sicherheit als Querschnittsfunktion ist Teil der Produkte. Sie dient nicht dem Selbstzweck, sondern wird permanent in alle Geschäftsabläufe integriert. Es nützt herzlich wenig, einfach nur bloß ein bestimmtes Erzeugnis zu kaufen und zu glauben, damit ist der Schutz erhöht. InfSec kann nicht so ohne weiteres angeschafft werden. Nur zeitgerechter und konzeptioneller Aufbau sorgen für umfassende und optimale Sicherheit Eine offensive Strategie maximiert die Chancen und sichert den Erfolg.

Jeder Mensch verfügt über ein anderes Empfinden hinsichtlich Sicherheit. Das Gefühl geschützt zu sein ist hochgradig subjektiv. Daher ergeben sich bei jeder Person individuell unterschiedliche Anforderungen an Sicherheitskriterien. Bei einem Unternehmen verhält es nicht anders. Selbst Firmen, die in derselben Branche agieren, werden unterschiedliche Schwerpunkte festlegen. Worum es aber in allen Fällen geht, ist - ausgerichtet auf die Unternehmensziele - proaktiv die richtige Ausgewogenheit zwischen Wirtschaftlichkeit, gesetzlichen Bestimmungen, Organisation, Technologie, Praxis und Akzeptanz zu finden:

4.1.1.3.Gründe für InfSec

Ich habe Unternehmensleiter bereits sagen gehört: „Klingt ja alles schön und gut, aber wieso soll ich dafür Geld ausgeben?“ Nun, es gibt eine Reihe von Gründen, wieso InfSec in jedem Unternehmen ein wichtiges Thema ist:

Gesetzliche Bestimmungen: Diverse Rechtsvorschriften schreiben dezidiert Sicherheitsaktivitäten vor. In erster Linie ist hier das Datenschutzgesetz zu nennen, das nahezu in jedem europäischen Land existiert. Aber auch andere Bestimmungen, die je nach Nation unterschiedlich sein können, wie Urheberrecht, Aktienrecht usw., verlangen nach einer funktionierenden InfSec-Struktur. Speziell zu erwähnen wären hier allgemein gültige Regelungen für internationalen Datenverkehr.Geschäftsverantwortung: Der CEO trägt Verantwortung gegenüber dem Konzern, den Aktionären, der Holding und sonstigen Auftraggeber, die ihm deren Vertrauen zur Wahrung ihrer Interessen übertragen haben. Natürlich besteht auch gegenüber eigenen Mitarbeitern die moralische Verpflichtung, deren Arbeitsplätze zu erhalten und den täglichen Geschäftsbetrieb bestmöglich zielgerecht zu führen. Dazu zählt auch die Aufgabe, für ausreichenden Schutz aller Werte zu sorgen.Vertragliche Bestimmungen: Bei Outsourcing, Konsolidierung, strategischen Allianzen und internationaler Vernetzung ist die Frage nach Verantwortlichkeit bei Schadensereignissen zunehmend ein wichtiges Thema. Vielfach werden Geschäftsbeziehungen per Service Level Agreement (SLA) geregelt. Sicherheit wird darin als Ware gesehen. Sie ist Teil der Vereinbarungen, welche die Qualität der zu erbringenden Leistung beschreiben. Darin ausgehandelte Leistungen sind zu garantieren, ansonsten drohen mitunter saftige Pönalezahlungen.Erwartungen der Geschäftsteilnehmer: Bei Kunden und Lieferanten findet bereits eine zunehmende Sensibilisierung hinsichtlich der Sicherheit ihrer Daten und des Schutzes ihrer Privatsphäre statt. Die Menschen fragen danach, wie mit ihren Daten umgegangen wird. Man will wissen, was mit ihnen passiert, wo sie gespeichert sind, wer Zugang hat und welche Missbrauchsrisiken bestehen. Schließlich wollen alle Betroffenen, dass ihre Rechte gesichert bleiben.Druck der Medien: Berichterstatter fokussieren sich zunehmend auf Zwischenfälle im InfSec-Bereich. Selbst kleine Vorfälle werden medial ausgeschlachtet und machen in Windeseile die Runde in diversen Sozialen Netzwerken. Der Image-Schaden, der dadurch entstehen kann, ist fallweise enorm.Politischer Druck: Politische Entscheidungsträger sehen den Schutz der nationalen Infrastruktur spätestens nach dem 11. September 2001 zweifellos als vorrangige Aufgabe. Ein Beispiel: Regierungsstellen mehrerer Länder haben bereits führende IKT-Unternehmen aufgefordert, die Sicherheit ihrer Produkte „dramatisch“ zu erhöhen.Technologien: Die Entwicklung neuer Technologien im IKT- und Kommunikationsbereich wird begleitet von einem ebenso schnellen Wachstum der Bedrohungspotenziale45. Betroffene Infrastrukturen sind aber Basis jeder Geschäftstätigkeit. Adäquate InfSec dient dazu, deren Funktionalität permanent aufrecht zu erhalten.Produktivität: Ordnungsgemäß etablierte InfSec sorgt für reibungslosen Betriebsablauf und dient damit einer Steigerung der Mitarbeiterproduktivität.Haftung: Je nach Gesellschaftsform haftet der verantwortliche Leiter bei Verstößen gegen bestimmte Rechtsbestimmungen mit seinem Privatvermögen. Letztendlich trägt er alle Konsequenzen der Sicherheitspolitik.Dazu ein Beispiel: Ein Hacker dringt in die Systeme der Firma A ein und benützt diese, um Firma B mit einem Angriff lahm zu legen. Firma B sieht als Verursacher des Schadens natürlich das Unternehmen, von dem die Attacke ausgegangen ist. Sie wird versuchen, sich an Firma A schadlos zu halten. Besonders leicht gelingt das, wenn diese nicht nachweisen kann, ausreichende Vorkehrungen gegen den stattgefundenen Missbrauch getroffen zu haben.4.1.2.Bewusstseinsbildung bei Stakeholdern

Angenommen, der Schritt wurde bereits vollbracht, die Unternehmensleitung über den wichtigen Stellenwert von InfSec zu überzeugen, besteht die nächste Herausforderung darin, dafür zu sorgen, das Sicherheitsbewusstsein auch bei allen Stakeholdern zu schüren. Wenn diese Gruppen ihren Einfluss auf die Wertschöpfung des Unternehmens nachvollziehen können, werden sie sich für das Unternehmen engagieren. Das Ziel ist, die Effektivität der Sicherheitsbemühungen durch bewusste, aktive Mitarbeit der Betroffenen zu erhöhen. Je motivierter die Menschen sind, desto geringer ist der spätere Aufwand! In den Individuen liegt zweifellos das größte Potenzial, Schadensfälle zu vermeiden.

4.1.2.1.Schwachstelle Mensch

Was darunter zu verstehen ist, kann leicht erklärt werden: Die größte Schwachstelle ist bei jedem Unternehmen die Gleiche: der Mensch46. Er ist als einzige Bedrohung in der Lage, bewusst zu handeln. Diese Eigenschaft prädestiniert ihn, jedes Sicherheitssystem zu unterminieren. Die Motive für derartige Taten sind vielfältig, Unwissen, Ignoranz, Faulheit, Absicht, und dergleichen mehr können letztendlich Ursachen für Sicherheitsprobleme sein.

Oftmals täuscht auch blinder Glaube in die Technik trügerische Sicherheit vor. Nahezu alle Systeme bieten grundsätzlich recht gute physische Mechanismen, um ein gewisses Maß an Sicherheit zu gewährleisten. Aber: ab dem Moment, in dem Menschen in Interaktion treten, können alle Vorkehrungen mitunter sehr leicht ad absurdum geführt werden. Mit einem Schlag werden alle Sicherheitsausgaben plötzlich obsolet und nutzlos. InfSec ist keine Frage der Technologie, sondern eine Frage der Anwendung der Technologie durch Individuen. Hardware alleine hat bestimmte, abgegrenzte Funktionalitäten. Der Mensch hingegen, ist vielseitig, lernfähig, unberechenbar und wandlungsfähig und stellt damit die größere Herausforderung an die Sicherheit!

Um Schutz und Zuverlässigkeit von Informationsinfrastrukturen zu erhalten, bedarf es des Wissens ihrer richtigen Verwendung und wirksamen Gebrauchs. Häufig ahnen Anwender nicht, wie sie ihre Hilfsmittel optimal nutzen können oder was diese überhaupt zu leisten imstande sind. Weiß jeder genau, was der Computer wirklich tut, wenn er eine Webseite aufruft, ein paar Mal auf „OK“ drückt und dann bemerkt, wie die Festplatte rattert? Für viele Personen ist ein Computer eine Black-Box, die besser gar nicht näher gereizt werden sollte.

Bedeutendes Potenzial, hier Licht in das Dunkel zu bringen, liegt in Schulung, Information und Sensibilisierung. Jedermann muss verstehen, was bei der Verwendung seines Werkzeugs - welches der PC ja letztendlich ist – abläuft. Dabei gilt es, dem Betroffenen alle Abläufe, deren Bedeutung und Zusammenhänge mit InfSec zu vermitteln. Anforderungen, Rechte, Pflichten und Möglichkeiten von Datensicherheit und Datenschutz, sowie mögliche Gefahren vor Augen zu führen, erfordern nicht nur explizite Vermittlung, sondern auch das Verstehen der Betroffenen.

Grundsätzlich sollte aber jeder Führungsperson bewusst sein: Ihr Verhalten beeinflusst natürlich alle Betroffenen sehr stark. Eine Sensibilisierung der Menschen zur tatkräftigen Unterstützung ist nur mit Hilfe der Geschäftsleitung möglich. Unabdingbar für die Akzeptanz und Glaubwürdigkeit aller InfSec-Bemühungen ist, dass der Chief-Executive (und in weiterer Folge natürlich auch die anderen Verantwortlichen) mit gutem Beispiel vorangeht. Die Stakeholder müssen erkennen, es ist das vordringliche Anliegen des Chefs, sein Unternehmen abzusichern, indem er die Umsetzung aller Maßnahmen unterstützt und verantwortet. Keinesfalls darf passieren, dass Regelungen aufgrund von Machtpositionen umgangen werden.

Wie bekommt man nun alle Mitarbeiter, Kunden und Lieferanten usw. in dasselbe Boot? Wissen über die Problematik allein genügt nicht. Selbst wenn alle Menschen über gleichen Wissensstand verfügen, bedarf es immer noch einer kritischen Masse von Teilnehmern, die bereit sind, am gleichen Strang zu ziehen. Genau diesen Punkt gilt es zu erreichen. Erst dann ist ein Quantensprung im Sicherheitsbereich möglich.

InfSec dient der Qualität und soll Vertrauen schaffen. Menschen fühlen sich gerne sicher. Sie haben ein grundlegendes Bedürfnis danach. Das Gefühl von Sicherheit und Verlässlichkeit muss ihnen vermittelt werden! Dazu zwei Beispiele:

Wenn ein Kunde sicher sein kann, dass seine Daten nicht kompromittiert werden, wird er gerne weiter „seiner“ Firma treu bleiben.Wenn ein Lieferant weiß, dass elektronische Zahlungs- und Bestellsysteme abgesichert sind und er deswegen garantiert zu seinem Geld kommt, wird er weiter gerne liefern.Bewusstseinsbildung hat in erster Linie mit Marketing, Verkauf, Vertrieb, Werbung und Öffentlichkeitsarbeit zu tun, weniger mit Technik. Tatsächlich ist das in „Teil 2 - Operativer Bereich“ beschriebene Konzept sehr marketingorientiert.

Neben grundsätzlichem Verständnis für die Problematik ist auch die Akzeptanz aller erforderlichen Security-Aktivitäten nötig. Sicherheit darf nicht als Bürokratie und zusätzliche Belastung, sondern muss als Schutzfunktion für jeden Einzelnen gesehen werden. Natürlich kommt es durch verschiedenste Sicherheitsmaßnahmen mitunter zu momentan ungewohnten Einschränkungen der Funktionsweise. Langfristig gesehen verhindern eingesetzte Vorkehrungen Missbrauch und dienen der Existenzsicherung des Unternehmens.

Wenn die Mitarbeiter wissen, ihr Arbeitgeber ist bemüht, ihren Job zu sichern, werden sie gerne für ihn arbeiten. In Zeiten der Globalisierung ist genaugenommen jeder Einzelne gefährdet. Eine langfristige Anstellung ist nicht mehr garantierbar. Im schlimmsten Fall kann nach einem Angriff die Existenz der Firma und damit der Verlust der Arbeitsplätze auf dem Spiel stehen. Aus diesem Grund trägt jeder Beschäftigte, von der Putzfrau bis zum Chef, persönliche Mitverantwortung an der InfSec! Wenn dieser Umstand und der Stellenwert sicherheitsbewussten Handelns jedem Betroffenen klar gemacht wird, ist bereits viel für den Schutz getan.

Auch Stakeholder müssen von der Sicherheitslage eines Unternehmens informiert und überzeugt werden sowie diese akzeptieren. Wenn sie sehen, ein Partner meint es mit diesem Thema ernst und ehrlich, werden sie dieses Qualitätsmerkmal gerne annehmen. Die Problematik liegt hierbei nur darin, externe Zielgruppen, wie Kunden, Lieferanten, Aktionäre usw. anzusprechen. Die in Frage kommenden Personengruppen außerhalb des Betriebs sind wesentlich heterogener als jene innerhalb.

4.1.2.2.Feedback

Zur aktiven Einbindung in das Sicherheitsgeschehen ist es erforderlich, Betroffenen Feedback über deren Sichtweise zu ermöglichen. Gute Beziehungen leben von gelungener Kommunikation. Dazu gehört, Möglichkeiten anzubieten, um Mitteilungen zu deponieren. Gibt es Verbesserungsvorschläge, Kritiken oder Hinweise auf Schwächen? Alle müssen wissen, es ist letztendlich in ihrem eigenen Interesse wichtig und notwendig, Rückmeldungen zu liefern. Derartige Gelegenheiten bestätigen, dass InfSec sich an den Wünschen der Nutzer orientiert und um permanente Verbesserung bestrebt ist.

Für die Erlangung erwünschter Informationen eignet sich die Internettechnologie sehr gut. Fragen nach Qualität oder Erhebungen mittels digitaler Fragebogen sind bewährte Feedback-Lieferanten. Voting-Systeme, Web-Umfragen oder Gewinnspiele erfordern bereits mehr Aufwand, sind aber gut geeignet, einen Status Quo abzuleiten. Dieser kann in weiterer Folge als Ausgangspunkt zu einer weiteren Entscheidungsfindung dienen.

Durchaus sinnvoll ist, vorzusehen, eine Nachricht anonym abzugeben. Erfahrungsgemäß haben doch viele Menschen Angst, sich zu ihren Aussagen direkt zu bekennen. Letztendlich dienen alle kanalisierten Rückmeldungen dazu, zu prüfen, wie die Sicherheitssituation aus Fremdsicht empfunden wird.

4.1.3.InfSec-Politik

Sobald es gelungen ist, alle Betroffenen ins selbe Boot zu bekommen, ist der Zeitpunkt erreicht, eine unternehmensweite InfSec-Politik festzulegen. Grundsätzliche Ziele, Strategien, Umfang, Verantwortlichkeiten und Vorgangsweisen aller Sicherheitsbemühungen im Betrieb bedürfen einer Festlegung. Wie in der Architektur erstellt man zuerst die Pläne, bevor die Bauphase beginnt. Themen, die als Schwerpunkte zu behandeln sind, sind jeweils vom individuellen Unternehmensleitbild abhängig. Ausgehend vom obersten Unternehmensplan werden danach alle Aufgabenkreise des Betriebs strategisch ausgerichtet. Auch alle InfSec-Ziele und -Strategien sind diesem untergeordnet und bestimmen in weiterer Folge die Sicherheitsobliegenheiten. Diese Vorgehensweise gewährleistet, dass alle weiteren Entscheidungen, Tätigkeiten und Investitionen innerhalb der gesamten Firma dazu dienen, strategische Unternehmensziele zu unterstützen.

4.1.3.1.Aufgaben der InfSec-Politik

Die Funktionen der InfSec bestehen in Wertsteigerung des Unternehmens, sowie in Schaffung und Erhaltung dessen Zuverlässigkeit und Vertrauenswürdigkeit. Dies bedeutet: Die Gewährleistung von Kontinuität und Korrektheit der Geschäftsabläufe und die Maximierung von Verfügbarkeit, Integrität, Vertraulichkeit der Informationen.

Das Streben nach ständiger Verbesserung der Qualität der Arbeitsprozesse und der damit verarbeiteten Informationen ist vermutlich bereits in jedem Leitbild integriert. Um diesen Vorsatz zu erreichen, bedarf es grundsätzlich der Sicherung und Erhaltung geistiger (Arbeitsprozesse, Know-how, ...) sowie materieller Vermögenswerte. Ein bedeutungsvoller Bestandteil dieser Bemühungen ist die geregelte Nutzung von Daten und Informationen. Hierbei stellen die wohl wichtigsten Aspekte die Vergabe der Zugangs- und Zutrittsrechte samt der Nachvollziehbarkeit dieser Vorgänge dar.

Damit InfSec überhaupt effektive Wirkung erzielt, bedarf es der Definition geeigneter organisatorischer, personeller, infrastruktureller und technischer Voraussetzungen. Den Knackpunkt hierbei stellen üblicherweise finanzielle Mittel dar. Es liegt auf der Hand, ohne Etat können Sicherheitsaufgaben kaum ernstzunehmend wahrgenommen werden. Aus diesem Grund empfiehlt sich, von Beginn an die jeweilige Finanzlage zu berücksichtigen. Die Definition und die spätere Verwaltung eines Sicherheitsbudgets wird am Besten in der InfSec-Politik festgelegt. Spätere Enttäuschungen lassen sich so vermeiden.

Um festzustellen, wo überhaupt Gefahren für das eigene Unternehmen liegen, sind dezidierte Ermittlungen und Analysen von Bedrohungen und Risiken nötig. Dazu erfolgt eine Inventur aller bestehenden Firmenwerte. In diesem Zusammenhang bietet sich eine Klassifizierung von Daten, Hardware, Software, Dokumentation und Anwender an. Dieser Vorgang dient, um zu ermitteln, welche Objekte auf welche Art geschützt werden.

Ein fundamentaler Bestandteil der InfSec-Politik sind Förderung und Pflege des Sicherheitsgedankens sowohl innerhalb des Unternehmens, als auch gegenüber Geschäftspartnern und der Öffentlichkeit. Diesem Thema wurde ja bereits genügend Raum gewidmet.

Mit der Veröffentlichung von Sicherheitsrichtlinien ist immer die Notwendigkeit deren Überprüfung verbunden. Schlussendlich muss auch untersucht werden, ob Regelungen befolgt werden. Würden sie nicht auf Einhaltung kontrolliert, wären sie ja obsolet. Eine entsprechende Ausführung zu diesem Thema ist ebenfalls Inhalt der InfSec-Politik. Unter Umständen ist es erforderlich, zu dieser Angelegenheit eine Betriebsvereinbarung abzuschließen.

In der Praxis häufig vernachlässigt ist das Controlling von Implementierung und laufendem Betrieb der ausgewählten Maßnahmen. Herrscht hier Mangel, verlaufen viele Sicherheitsprojekte im Sand und InfSec verliert an Wirksamkeit. Damit dies nicht passiert, wird angeraten, die Lenkungsaufgabe von Beginn an zu verankern.

Verlässlichkeit bezieht sich auf die Minimierung der Wahrscheinlichkeit, dass ein Schaden eintritt. Selbst im Fall der Fälle - etwa wenn bereits ein Missgeschick passiert ist - muss umgehendst reagiert werden. Ein wichtiges Hilfsmittel in Notlagen stellt ein Katastrophenplan dar. Dieser regelt die Behandlung von sicherheitsrelevanten Ereignissen. Weiters legt er Eskalationsprozeduren und Verantwortlichkeiten fest. Unumgänglich ist, festzulegen, dass dieses Dokument rechtzeitig erarbeitet und permanent aktualisiert wird.

Wie bereits erwähnt, existieren in nahezu jedem Land gesetzliche Vorschriften, die in bestimmter Weise Sicherheitsanforderungen vorschreiben47. Es ist auch Aufgabe der InfSec-Politik, für die Wahrung dieser juristischen Vorgaben zu sorgen. Ein wichtiger Aspekt ist zudem die Behandlung der Rechte Betroffener hinsichtlich Datenschutz (wie Auskunftsrecht, Recht auf Richtigstellung, Unterrichtung und Zustimmung ...)48. Auch entsprechende Regelungen für die Datenverarbeitung im Auftrag oder unter Einbeziehung Dritter sind erforderlich49.

Aus all den vorher beschriebenen Aufgaben leitet sich die Definition einer individuellen unternehmensweiten InfSec-Politik ab. Entscheidend für die dabei jeweils gehandhabte Philosophie ist der Ansatz, Regelungen anzuwenden. Prinzipiell bieten sich drei Varianten an:

Was nicht speziell erlaubt ist, wird generell verboten. Dieser Blickwinkel stellt eine einfache und billige Strategie dar. Empfehlenswert ist eine solche Taktik in erster Linie dann, wenn Neuerungen zum Einsatz kommen, von denen zu Beginn noch nicht gesagt werden kann, wie sie sich später auf die Sicherheit auswirken. Im Laufe der Zeit lässt sich in solch einem Fall - falls nötig - die ursprünglich einschränkende Bestimmung den Umständen angepasst lockern. Zu bedenken ist, ein restriktives Verfahren birgt eine große Schwäche in sich: Oftmals zeigt es sich unflexibel und kann dadurch im Anlassfall zu Verzögerungen und chaotischen Zuständen führen.Was nicht speziell verboten ist, ist grundsätzlich erlaubt. Diese Ideologie ist bereits wesentlich aufwendiger und teurer als die Vorhergehende. Aber auch sie weist einen Mangel auf: Üblicherweise impliziert sie eine Holschuld für Betroffene. Sie sind verpflichtet, sich permanent am letzten Stand der Dinge zu halten. Ebenso wie bei der ersten Variante können sich im Anlassfall Fehler oder Nachlässigkeiten produktivitätshemmend auswirken.