Erhalten Sie Zugang zu diesem und mehr als 300000 Büchern ab EUR 5,99 monatlich.

- Herausgeber: Books on Demand

- Kategorie: Geisteswissenschaft

- Sprache: Deutsch

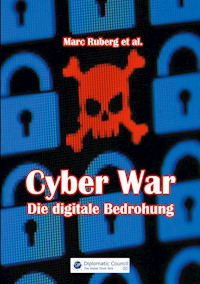

Cybercrime, also Kriminalität über das Internet, gehört zu den größten Bedrohungen unserer digitalen Gesellschaft. Unsere zivilisierte Welt wird immer stärker von Computern durchdrungen - und damit zunehmend abhängiger. Stromversorgung, Telefonsystem, Gesundheitswesen, Transportlogistik, Finanzwesen, Polizei und Feuerwehr - nichts geht mehr ohne Computer, die alle miteinander verbunden sind. Durch diese allumfassende Digitalisierung hat sich unsere zivilisierte Gesellschaft in eine gefährliche Abhängigkeit begeben. Denn die weltumspannenden Computernetze sind angreifbar. Der Krieg im Internet - der Cyber War - ist in vollem Gange. Längst kann nicht mehr die Rede von Einzelfällen sein, die nur diejenigen treffen, die im Internet Risiken eingehen. Neben einer Vielzahl von Einzeltätern hat auch die organisierte Kriminalität die Möglichkeiten des World Wide Web für sich entdeckt. Darüber hinaus haben viele Länder Internet-Söldner unter Vertrag und ganze Cyberarmeen im Einsatz, die sich als Hacker im staatlichen Auftrag betätigen. Das vorliegende Buch will wachrütteln, die Gefährdungslage beschreiben und die Verantwortlichen veranlassen, die Schutzwälle weiter hochzuziehen. Zudem wird erklärt, was jeder Einzelne tun kann, um sich gegen Cyberangriffe zu wappnen.

Sie lesen das E-Book in den Legimi-Apps auf:

Seitenzahl: 209

Veröffentlichungsjahr: 2021

Das E-Book (TTS) können Sie hören im Abo „Legimi Premium” in Legimi-Apps auf:

Ähnliche

Inhalt

Vorwort

Warnung

Identitätsdiebstahl/Phishing

Einsatz von Schadsoftware

Infizierung des Computers

Schadsoftware für mobile Endgeräte

Social Engineering

Digitale Erpressung

Massenhafte Fernsteuerung von Computern

Virtuelle Gewalt: Cybermobbing

Daten und Hacken sind ein- und dieselbe Medaille

Von „Blackout“ bis „Outbreak“

Gefahr einer IT-Pandemie

Von autonomen Autos und digitalen Identitäten

Die spektakulärsten Fälle

Unsere Daten sind nicht sicher

Drei Milliarden Konten geknackt

Der Super-GAU

50 und 533 Millionen Facebook-Konten betroffen

WannaCry – Warnung an die Digitalgesellschaft

Der Stuxnet-Angriff auf die Industrie

Die verheerendste Cyberattacke aller Zeiten

Angriffsziel Smartphone – Hackernation Israel

Immer neue Tricks

Größter Hackerangriff auf die USA in der Krise 2020

Die Cloud – das Paradies für Cyberkriminelle

Standardsoftware als Einfallstor für Verbrecher

Angriff auf die Impfstoffe

Computerpiraten greifen die Seefahrt an

Benzinnotstand 2021

Megaleak 2021

Emotet: gefährliche Freunde

Wie sicher sind unsere Daten?

Datenspeicher für die Weltbevölkerung

Elektronische Patientenakte stößt auf Skepsis

Wir geben den Firmen unsere Daten freiwillig

Ein digitales Nervensystem umspannt die Welt

Wenn sich Cloud und KI verbünden

Das Internet der Dinge umschlingt uns alle

Sicherheit von Anfang an

Die Frage ist nicht ob, sondern wann?

Kritische Infrastrukturen

Stromausfall am Deutschen Internet-Knoten DE-CIX

Cyberangriff auf die Energieversorger

Sicherheitsgesetz 2.0 – strikter als China

Wahlcomputer – der große Betrug

Gewaltigstes Überwachungssystem der Welt

Ein Leben in der Smart City

Intelligente Infrastrukturen

Der Wunschtraum von der lebenswerten Stadt

Satelliten überwachen uns

Infrastruktur für Cyberkriminelle im Weltraum

Eingebaute Sicherheit – oder nicht?

Sicherheit von Anfang an

Automobilbranche im Dilemma

Einladung an die Hacker

Die KI-Kriminellen kommen

Welt am Abgrund

Wir werden gedacht

Terror-Biometrie

Umkehrung der Beweislast

Social Media Meinungs-Hacker

Alternative Wahrheiten

Sternstunde der Storyteller

Dunning-Kruger und Social Bots

„Mit eigenen Augen gesehen“

Angriff auf Europa

Die Staaten greifen an

China versus USA

China marschiert nach vorne

Chinesische Tauben

USA rüsten zum Cyberkrieg

China greift mit Spionagechips die USA und die Welt an

Russland wird beschuldigt

Kein Hack ohne Nordkorea

Wir sind Hacker

Mit List zum staatlichen Hacking

Das deutsche Spionage-Startup ZITiS

Wie man sich schützen kann

Im privaten Bereich

Unternehmerische Sicherheit

Lexikon der Cyberkrimininalität

Nachwort

Über die Autoren

Bücher im DC Verlag

Quellenangaben und Anmerkungen

Vorwort

Cybercrime, also Kriminalität über das Internet, gehört zu den größten Bedrohungen unserer digitalen Gesellschaft. Unsere zivilisierte Welt wird immer stärker von Computern durchdrungen – und damit zunehmend abhängiger. Stromversorgung, Telefonsystem, Gesundheitswesen, Transportlogistik, Polizei und Feuerwehr – nichts geht mehr ohne Computer, die alle miteinander verbunden sind.

Durch diese allumfassende Digitalisierung hat sich unsere zivilisierte Gesellschaft in eine gefährliche Abhängigkeit begeben. Denn die weltumspannenden Computernetze sind angreifbar. Der Krieg im Internet – der Cyber War – ist in vollem Gange.

Längst kann nicht mehr die Rede von Einzelfällen sein, die ausschließlich diejenigen treffen, die im Internet Risiken eingehen. Neben einer Vielzahl von Einzeltätern hat auch die organisierte Kriminalität die Möglichkeiten des World Wide Web für sich entdeckt. Im Jahr 2020 wurden in Deutschland 108.404 Straftaten im Bereich Cyberkriminalität erfasst. Nur fünf Jahre zuvor waren es „lediglich“ 45.793 Fälle gewesen. 1 Das entspricht mehr als einer Verdoppelung in weniger als einer Dekade. Experten schätzen, dass lediglich etwa ein Zehntel aller Cybercrimedelikte zur Anzeige gebracht werden. Die Dunkelziffer wird somit auf rund 90 Prozent veranschlagt.2

Es kann jeden treffen. Jeder kann zum Opfer werden. Aus diesem Grund sollte auch jeder geeignete Schutzmaßnahmen ergreifen – Privatpersonen, Unternehmen und öffentliche Verwaltungen.

Dabei sind in zunehmendem Maße Cyber-Attacken auf Infrastrukturen zu verzeichnen. Der Angriff auf die größte Benzin-Pipeline der USA im Frühjahr 2021, der zu tagelangen dramatischen Versorgungsengpässen führte, stand exemplarisch für das Ausmaß, in dem uns der Cyber War künftig alle betreffen wird – entweder direkt durch einen Angriff auf unsere Computer oder indirekt, indem wir von den Auswirkungen einer Attacke auf Unternehmen und Infrastrukturen betroffen sind. Angesichts der Pipeline-Attacke mussten rund ein Dutzend US-Bundesstaaten den Notstand ausrufen. Es war dramatisch, und könnte dennoch erst der Anfang einer weltweiten IT-Pandemie sein, eines Generalangriffs auf die Informationstechnologie (IT) unserer digitalen Zivilisation, die uns dazu nötigt, einen globalen Notstand auszulösen.

Kaum jemand konnte sich vorstellen, dass ein biologisches Virus die ganz Welt lahmlegte – bis die Coronajahre 2020/21 kamen. Ein Computervirus, das unsere kritischen Infrastrukturen angreift, könnte ähnlich verheerende Folgen nach sich ziehen. Wenn die Stromversorgung versiegt, unsere Bankkonten gelöscht und Schreckensnachrichten über die sozialen Netzwerke verbreitet werden, ist der Zusammenbruch der Zivilisation nicht mehr weit entfernt. Hoffentlich kommt es niemals so weit. Aber es ist besser, auf diese Gefahr vorbereitet zu sein als diese potenzielle Bedrohungslage zu ignorieren und sich schlimmstenfalls von ihr überraschen zu lassen.

In diesem Sinne will das vorliegende Buch wachrütteln, die Gefährdungslage beschreiben und die Verantwortlichen veranlassen, die Schutzwälle weiter hochzuziehen. Zudem ist erklärt, was jeder Einzelne selbst tun kann, um sich gegen das Unerwartete zu wappnen. Denn wahrscheinlich befinden wir uns noch gar nicht mittendrin im Cyber War, sondern erst ganz am Anfang.

Marc Ruberg et al.

Warnung

Nachdem 2020/21 die ganze Welt im Fieber eines biologischen Virus taumelte, ist die Wahrscheinlichkeit hoch, dass die nächste Pandemie von einem Computervirus ausgelöst wird.

In einem vom Bundesnachrichtendienst (BND) als geheime Verschlusssache „VS-Geheim“ klassifizierten Planungsdokument, das durch die Enthüllungen des Whistleblowers Edward Snowden bekannt wurde, hieß es bereits 2015:3

Cyber-Angriffe stellen durch mögliche Informationsabflüsse aus Staat und Wirtschaft, Beeinflussung, Störung oder Schädigung von Informations-‚ Kommunikations- oder Steuerungssystemen im öffentlichen wie im privaten Bereich hohes Bedrohungspotenzial dar und gefährden Deutschland als führendes Hochtechnologieland und wichtigen Wirtschaftsstandort. Mit den Cyber-Aufrüstungen zahlreicher Länder, darunter China und Russland, sowie krimineller und terroristischer Akteure haben die Bedrohungen deutlich an Professionalität und Quantität zugenommen. Das unaufhaltsam wachsende „Internet der Dinge“ wirkt verstärkend. Unscheinbare Dinge des täglichen Gebrauchs, wie zum Beispiel fernsteuerbare Glühlampen oder Internet-Fernseher, können plötzlich von einem Cyber-Angreifer „übernommen“ und zu digitalen Waffen umfunktioniert werden, und dies von jedem beliebigen Winkel des Erdballs aus.

Weitsichtiger könnte man die Gefahren einer künftigen digitalen Pandemie auch in den 2020ern Jahren kaum beschreiben. Das World Economic Forum hat in seinem „Global Risk Report 2020“ Cybercrime als das zweitgrößte Sicherheitsrisiko für die Weltwirtschaft bis zum Jahr 2030 bezeichnet.4

Die Bandbreite illegaler Aktivitäten im bzw. mittels des Internet ist groß und reicht von der Verbreitung von Kinderpornografie im Internet über das „Phishing“ persönlicher Zugangsdaten, den Handel mit Waffen und Rauschgift bis hin zu Netzwerkeinbrüchen und DDoS-Attacken, der Verbreitung von Schadsoftware und Betrug. Das Bundeskriminalamt (BKA) hat eine Klassifizierung der häufigsten Cyberstraftaten vorgenommen, die der nachfolgenden Auflistung zugrunde liegt.5

Identitätsdiebstahl/Phishing

Die digitale Identität umfasst alle Arten von Daten, Accounts und zahlungsrelevanten Informationen eines Nutzers. Dazu gehören beispielsweise Zugangsdaten in den Bereichen Kommunikation (E-Mail- und Messengerdienste), E-Commerce (Onlinebanking, Onlinebrokerage, Vertriebsportale aller Art wie zum Beispiel Online-Händler, Reiseportale), berufsspezifische Informationen (beispielsweise für den Online-Zugriff auf firmeninterne technische Ressourcen), E-Government (zum Beispiel die elektronische Steuererklärung), Cloud-Computing, Kreditkartendaten und Zahlungsadressen.

Cyberkriminelle versuchen, beispielsweise durch „Phishing“, Zugriff auf derartige Daten zu erhalten, um sie hinterher gewinnbringend zu verkaufen oder zur Begehung weiterer Straftaten einzusetzen. Unter „Phishing" versteht man alle Versuche, zum Beispiel durch gefälschte Websites, E-Mails oder Kurznachrichten, an persönliche Daten zu gelangen, um damit einen Identitätsdiebstahl zu begehen.

Einsatz von Schadsoftware

Für das Phishing setzen Cyberkriminelle in der Regel Schadsoftware, auch Malware genannt, ein. Neue Schadsoftwareprogramme entstehen im Sekundentakt und sind darauf ausgelegt, Virenschutz-Programme zu umgehen und Sicherheitslücken auszunutzen.

Die Verbreitung von Schadsoftware erfolgt beispielsweise wie folgt:

Herunterladen infizierter Anhänge, die meist als Bestandteil Interesse weckender E-Mails übermittelt werden;

„Drive-by-Infection“: Cyberkriminelle präparieren Webseiten im Internet, die Schadsoftware wird durch den Aufruf einer solchen präparierten Webseite automatisch heruntergeladen;

Verteilung über soziale Netzwerke, in denen infizierte Anhänge und entsprechende Links geteilt werden, oder

„Spear-Infection“: Cyberkriminelle nehmen mittels persönlich adressierter Phishing- oder Infektionsmails gezielt zu bestimmten Personen Kontakt auf, um auf diesem Wege an Daten zu gelangen bzw. den Rechner des Opfers zu infizieren.

Infizierung des Computers

Die Infizierung des Computers erfolgt über die durch den rechtmäßigen Anwender unbemerkte Installation der Schadsoftware auf dem Rechner. Die Software kann dabei auf unterschiedlichen Wegen auf das System gelangen – durch das Öffnen von E-Mail Anhängen, durch „Drive-by-Infection“ beim Aufruf infizierter Webseiten oder durch den Download von nicht verifizierten Dateien, beispielsweise in Tauschbörsen, wo die Schadsoftware, häufig als Video- oder Sounddatei getarnt, zum Download angeboten wird.

Zunehmend werden auch soziale Netzwerke zur Verteilung der Software eingesetzt. Dabei werden den Nutzern der Netzwerke von vermeintlichen Bekannten oder Freunden Nachrichten mit infizierten Anhängen zugesandt. Wenn diese aufgrund des mutmaßlich bestehenden Freundschaftsverhältnisses gutgläubig geöffnet oder entsprechende Links aktiviert werden, führt dies zur Infektion des Computers.

Schadsoftware für mobile Endgeräte

Aufgrund der rasant zunehmenden weltweiten Nutzung mobiler Endgeräte bringen Cyberkriminelle zunehmend auch speziell für Smartphones und Tablets entwickelte Schadsoftware in Umlauf, beispielsweise zur Umgehung des Mobile-TAN-Verfahrens im Onlinebanking.

Die Infektion mobiler Endgeräte erfolgt – ebenso wie beim PC – über das Herunterladen infizierter Anhänge und das Aufrufen infizierter Links und Webseiten oder aber über die Installation infizierter Apps. Es ist wohl abzusehen, dass künftig auch Schadprogramme für Wearables, also Computeruhren bzw. Smartwatches, auftauchen werden.

Social Engineering

Schwächstes Glied in einer Sicherheitskette ist meist der Mensch selbst. Dessen sind sich auch Cyberkriminelle bewusst. Durch geschickte psychologische Manipulation verleiten sie ihre Opfer zu Handlungen, die die Sicherheit ihrer Daten kompromittieren. Sie nutzen menschliche Eigenschaften wie Neugier oder Angst aus, um Zugriff auf Daten zu erhalten oder Rechner zu infizieren. Potenzielle Opfer werden beispielsweise anhand von Angaben in sozialen Netzwerken ausgewählt und gezielt kontaktiert. Beispiele für Social Engineering-Angriffe sind:

Versand sehr persönlicher und vertrauenserweckender E-Mails mit der Aufforderung, aus bestimmten Gründen vertrauliche Informationen preiszugeben (zum Beispiel Verifizierung des Onlinebanking-Accounts);

Gezielter Versand von E-Mails mit gefährlichen Anhängen an Personen, die zuvor beispielsweise über Informationen in sozialen Netzwerken als adäquates Ziel identifiziert wurden (zum Beispiel Mitarbeiter aus Finanzabteilungen in Unternehmen, Sicherheitsberater oder ähnlich);

Angebot einer Telefonbetreuung zur Lösung eines vermeintlichen Computerproblems: führen die Opfer die vom Täter beschriebenen Maßnahmen am Rechner oder Netzwerk durch, kann verschiedenste Schadsoftware installiert werden;

Anfertigung der Kopie eines bereits vorhandenen Nutzer-Accounts in sozialen Netzwerken und Versand von vertrauenserweckenden Nachrichten an dessen Freunde, beispielsweise mit der Bitte um Kontaktaufnahme über eine separate E-Mailadresse oder Handynummer: beim Klick auf die Mailadresse wird dann in der Regel Schadcode auf dem Rechner installiert, beim Versenden einer SMS an die Handynummer muss der Absender bezahlen (Bezahl-SMS).

Digitale Erpressung

Für digitale Erpressungen setzen Cyberkriminelle häufig sogenannte Ransomware ein. Dabei werden kryptografische Verfahren verwendet, um Dateien und Dokumente auf infizierten Computern zu verschlüsseln. Für die Wiederherstellung des Zugriffs wird die Zahlung eines Lösegeldes (engl. „Ransom“) gefordert. Entsprechende Schadsoftware oder die für eine solche Erpressung nutzbaren kriminellen „Dienstleistungen“ können in einschlägigen Foren der Underground Economy erworben werden. Somit ist für die Durchführung digitaler Erpressungen kein besonderer IT-Sachverstand mehr erforderlich.

Mittlerweile gibt es einige Varianten von Ransomware, die nicht nur lokale Dateien verschlüsseln, sondern auch Netzwerkordner angreifen. Diese Varianten zielen in erster Linie auf Unternehmen ab, in denen derartige Netzwerkordner vornehmlich genutzt werden. Während die ersten Schädlinge noch auf Zahlungsmethoden wie „Paysafecard“ oder „UKash“ setzten, geht der Trend seit längerem hin zur Forderung von anonymen digitalen Zahlungsmitteln, vor allem Bitcoins. Einige der größten Angriffe auf Infrastrukturen wie etwa auf die bedeutsamste Benzin-Pipeline in den USA 2021 basieren darauf, die jeweilige Versorgung lahmzulegen und nur gegen Zahlung von Lösegeld wieder freizugeben.6 Wenn Millionen von Menschen ohne Strom oder wie in diesem Fall ohne Benzin auskommen müssen, ist die Zahlungsbereitschaft in der Regel hoch, um aus der Klemme zu kommen.

Massenhafte Fernsteuerung von Computern

„Botnet“ ist ein zusammengesetztes Wort aus den englischen Begriffen „robot“ und „network“ und bedeutet so viel wie „ein Netzwerk aus Robotern“. Man spricht von Botnetzen, wenn viele, meist mehrere Tausend Rechnersysteme mit einem Schadcode infiziert wurden und per Command & Control Server (C&C Server, Fernsteuerung) zusammengeschlossen werden, um dann von Kriminellen zur Durchführung bestimmter Aktionen genutzt zu werden.

Botnetze werden oftmals zu gezielten Angriffen auf die Verfügbarkeit von bestimmten Webseiten, sogenannte Distributed Denial of Service (DDoS)-Angriffe, oder zum massenhaften Versand von Spam-Nachrichten, also Werbemails eingesetzt. Gleichzeitig bietet der in der Regel unbemerkt für den Anwender aufgebrachte Schadcode die Möglichkeit, die kompromittierten Systeme auszuspähen, und liefert dem Kriminellen persönliche Informationen des Anwenders (zum Beispiel Zugangsdaten zum Onlinebanking, zu sozialen Netzwerken oder zu E-Mailanbietern).

Botnetze und ihre Kapazitäten sind fester Bestandteil der Infrastruktur von Cyberkriminellen und werden mittlerweile als Ware in einschlägigen Foren der Underground Economy angeboten. Für einen relativ günstigen Preis können dort selbst weniger IT-affine Täter Botnetze mieten und Cyberangriffe erfolgreich durchführen.

Virtuelle Gewalt: Cybermobbing

Neben Datendiebstahl oder Erpressung gibt es auch weniger greifbare Delikte wie zum Beispiel Cybermobbing: Die virtuelle Gewalt wird zu einem immer größeren Problem, da die digitalen Kanäle den Tätern Anonymität garantieren, die Hemmschwelle sinken lassen und eine rasend schnelle und umfassende Verbreitung ermöglichen. In der Altersgruppe der 12- bis 19-Jährigen gab 2020 jeder Dritte an, persönlich oder in seinem Umfeld bereits Erfahrungen mit Cybermobbing gemacht zu haben. Bei den älteren Teenagern unter ihnen waren es sogar knapp 40 Prozent.

Doch nicht nur unter Schülern wird gemobbt. Auch bei den Erwachsenen mehren sich die Fälle. Denn unter Mobbing fallen nicht nur Beschimpfungen und Beleidigungen oder das Verbreiten von Lügen und Gerüchten, sondern auch die Veröffentlichung peinlicher oder kompromittierender Bilder und Videos sowie Erpressung und Bedrohung. Knapp zwei Drittel der Fälle spielen sich im privaten Lebensraum ab; doch die Grenzen zum Arbeitsumfeld sind meist fließend.7

Einen Schwerpunkt bilden beim Mobbing die sozialen Netzwerke. Das hängt damit zusammen, dass immer mehr Menschen augenscheinlich mehr oder minder blind glauben, was auf Facebook, Instagram und so weiter zu lesen ist. Manche meinen sogar, dort besser informiert zu werden als über die sogenannten „Mainstream-Medien“, also etwa die Onlineportale renommierter Nachrichtenredaktionen. Tatsächlich kann jedermann über die sozialen Medien beliebige wahre aber eben auch falsche News verbreiten, völlig unkontrolliert, praktisch unzensiert (solange es keine Beleidigungen oder Hassreden sind). Das öffnet Mobbing Tür und Tor, aber auch Falschdarstellung jedweder Art.

Daten und Hacken sind ein- und dieselbe Medaille

Die schier unbändige Datensammelwut von Staat und Wirtschaft auf der einen Seite und auf der anderen Seite das unbefugte Eindringen in Computernetze, um eben diese Daten zu stehlen, zu manipulieren und zu missbrauchen, sind zwei Seiten ein- und derselben Medaille. Wenn im vorliegenden Buch das unaufhaltsame Erfassen, Speichern und Verarbeiten unserer persönlichen Daten durch Behörden und Firmen kritisiert wird, dann dient das dem Schutz unserer Privatsphäre im doppelten Sinne: erstens vor eben diesen Behörden und Firmen, und zweitens vor Cyberkriminellen, die diesen Verwaltungen und Unternehmen unsere Daten entreißen. Jedes Datensilo, das von staatlicher oder unternehmerische Seite errichtet wird - und sei es aus noch so gutem Grunde –, stellt geradezu eine Einladung an Hacker dar. Wie in diesem Buch gezeigt, ist es ein Irrglaube, dass Staat und Wirtschaft unsere Daten so gut speichern könnten, dass sie vor unbefugten Zugriffen geschützt sind. Vielmehr entstehen durch die Sammelwut immer größere Datensilos, wodurch die Verletzlichkeit unserer Privatsphäre und weit darüberhinausgehend letztlich unserer zivilisierten Gesellschaft immer mehr zunimmt. Wir steuern auf eine Computerzivilisation zu – andere sagen, wir seien schon mittendrin –, die zusammenzubrechen droht, wenn die Computernetze, die Software, die Algorithmen und die Datenberge gestört oder gar zerstört werden.

Von „Blackout“ bis „Outbreak“

Unsere zivilisationskritischen Infrastrukturen – Strom, Wasser, Gas, Polizei, Feuerwehr, Rettungsdienste, Krankenhäuser, Lebensmittelversorgung, Entsorgung, Internet und so weiter – sind heute schon nur noch mit Computerhilfe funktionsfähig. Der österreichische Erfolgsautor Marc Elsberg hat bereits in seinem 2017 erschienenen Bestseller „Blackout – Morgen ist es zu spät“ beunruhigend anschaulich beschrieben, wie unsere Zivilisation bei einem angenommenen großflächigen Stromausfall in Europa zerfällt.8 Natürlich handelte es sich dabei um eine Fiktion, aber wir sind gut beraten, es zugleich als eine Warnung zu verstehen, ähnlich dem Planungsdokument des Bundesnachrichtendienstes zwei Jahre zuvor.

Sind alle diese Überlegungen Hirngespinste, bestenfalls gut für einen spannenden Thriller? Mitnichten! Wie wahrscheinlich ist es, dass diese Szenarien eines Tages Realität werden? Mindestens so wahrscheinlich wie die Pandemie 2020/21. Ein Virus, das die ganze Welt überfällt und unsere Zivilisation zum Wanken bringt, kannte man zuvor eher aus Thrillern wie „Outbreak – Lautlose Killer“ des Regisseurs Wolfgang Petersen aus dem Jahr 1995. Und doch rief die Weltgesundheitsorganisation nur fünf Jahre nach Erscheinen des Films eine Pandemie aus; der unwahrscheinliche Fall war eingetreten.

Gefahr einer IT-Pandemie

Die Gefahr einer IT-Pandemie durch ein Computervirus, das unsere Zivilisation bedroht, ist mindestens ähnlich hoch. Und wie beim Coronavirus wird sich die Frage nach der Herkunft stellen: ein jugendlicher Hacker, eine kriminelle Cyberbande, vielleicht im Auftrag eines Staates, etwa Nordkorea, China, Russland oder gar die USA, ein digitaler Bankraub, der aus dem Ruder läuft, oder eine digitale Terrorattacke, ein Angriff auf die kritischen Infrastrukturen oder auf unsere digitalen Identitäten – wir wissen es so wenig, wie wir über den Ursprung des Coronavirus jemals Sicherheit erlangen werden. Doch die akuten Gefahrenherde, die potenziellen Folgen und die möglichen Schritte zur Eindämmung sind vorhersehbar.

Genau wie es weit vor dem Jahr 2020 zahlreiche ernstzunehmende Warnungen vor einer globalen Virusausbreitung gab, mahnen weitsichtige Experten schon lange vor einer IT-Pandemie. Doch die Warnungen und Mahnungen werden überhört, kleingeredet oder schlichtweg nicht beachtet; die heranwachsende Generation selbstfahrender Automobile steht beispielhaft dafür.

Von autonomen Autos und digitalen Identitäten

Wenn wir bei künftigen Autogenerationen von „autonomem Fahren“ sprechen, dann meinen wir eigentlich „vernetztes Fahren“. Während wir bei Flugzeugen und Eisenbahnen längst davon ausgehen, dass ein Cyberangriff auf deren Infrastrukturen das jeweilige Verkehrsmittel lahmlegt – kaum eine Weiche lässt sich noch ohne Computer stellen –, so fuhr das Auto bislang noch weitgehend ohne Anbindung an ein Computernetzwerk. Genau das wird sich mit dem selbstfahrenden Automobil ändern: eines unserer gebräuchlichsten Fortbewegungsmittel wird „ans Netz“ angeschlossen – und damit für Cyberkriminelle großflächig erreichbar. Natürlich werden uns die Autohersteller versichern, dass ihre Wagen unangreifbar sind. Aber ist das glaubwürdig? Eher nicht! Vielmehr stellt dieser Schritt ein typisches Beispiel dafür dar, wie wir durch technologischen Fortschritt in eine immer größere Abhängigkeit von Computern, Computernetzen, Software und Algorithmen geraten. Diese Entwicklung macht uns immer angreifbarer – nicht nur beim Auto, sondern auf beinahe allen Gebieten. Je stärker unsere Computerzivilisation wächst, desto größer wird ihre Achillesferse: Hacking.

Nun mag ein Auto, das während des Fahrens von Hackern auf einmal ferngesteuert wird, schon eine Horrorvision darstellen. Doch es bleibt nicht beim Wagen, die Digitalisierung ist längst bei uns Menschen unmittelbar angekommen. Unsere biometrische Vermessung hat sich beinahe unbemerkt in unseren Alltag geschlichen. Wenn wir etwa einen Personalausweis beantragen, zwingt uns der Staat, ein biometrisches Passfoto abzuliefern, also ihm unser Gesicht in einer von Computern automatisch lesbaren digitalen Form anzuvertrauen. Wenn wir unser Smartphone mit dem Finger oder der Gesichtserkennung entsperren, vertrauen wir Apple, Samsung oder wer auch immer der Hersteller ist, unseren Fingerabdruck bzw. unser Digitalgesicht an. Milliarden von Menschen sind mittlerweile biometrisch erfasst, die computerlesbaren Informationen über unsere Finger und unser Gesicht lagern in den Datensilos der Behörden und Unternehmen. Sie versprechen uns, gut darauf aufzupassen; doch dieses Versprechen ist hohl, weil es letztendlich nicht haltbar ist: Digitale Daten sind vor Hackern nicht zu schützen. Schon ein Angriff auf die Einwohnermeldeämter, um die Datensätze dort durcheinander zu wirbeln, könnte ins Chaos führen. Wieviel ist unsere digitale Identität noch wert, wenn unsere Namen, unsere Geburtsdaten und unsere Passfotos willkürlich vertauscht werden?

Die in diesem Buch beschriebenen spektakulärsten Fälle markieren lediglich den Anfang einer Angriffswelle aus dem Internet, die – wenn wir nicht aufpassen – unsere computerbasierte Zivilisation ernsthaft gefährden wird. Die galoppierende Datenerfassung in beinahe allen Lebensbereichen, angetrieben vom staatlichen Kontroll- und Steuerungsinteresse bis zur Gewinnoptimierung der Wirtschaft, sorgt dafür, dass wir uns sehenden Auges in diese Welle hinein stürzen.

Die spektakulärsten Fälle

Cyberkriminelle finden immer neue Wege, im Internet Geld zu „verdienen“. Alles ist gefährdet: Computer, Smartphones, Autos, Maschinen, Haussteuerungen, Videokameras und alle Geräte aus dem Internet der Dinge sind Angriffsziele. Die Methoden der Cyberkriminalität werden immer raffinierter, die Diebeszüge immer größer, die möglichen Folgen immer gravierender.

Unsere Daten sind nicht sicher

Diejenigen Institutionen, Behörden und Unternehmen, die uns glauben machen wollen, dass unsere persönlichen Daten bei Ihnen bestens aufgehoben sind, werden selbst ständig von Hackern angegriffen. Ihre, oder besser ausgedrückt, unsere Daten werden gestohlen, manipuliert, kompromittiert, ihre Systeme werden lahmgelegt, sie fallen regelmäßig auf digitale Erpressungen herein. Allein die Tatsache, dass sich die, wie man annehmen sollte, sicherste Behörde der Welt, die National Security Agency der USA, vom Mitarbeiter einer externen Beratungsfirma – Booz Allen Hamilton – Millionen von geheimen Dokumenten hat stehlen lassen (Stichwort: Snowden-Affäre), sagt im Grunde alles aus über den Schutz unserer Daten bei den staatlichen Behörden. Booz Allen Hamilton ist keine Hackergruppe, sondern zählt mit mehr als 24.000 Mitarbeitern zu den führenden Technologieberatungen der US-Regierung. Wer solche Freunde hat, braucht keine Feinde mehr.

Kommen die Feinde dennoch ins Spiel, wird es noch dramatischer. Anfang 2018 gelang es chinesischen Hackern, 614 Gigabyte an streng geheimen Informationen über das Rüstungsprojekt „Sea Dragon“ der US-Navy zu erbeuten. Die Angreifer drangen in das kaum gesicherte Netzwerk einer Firma ein, die für das Naval Undersea Warfare Center arbeitete.9 Dabei handelt es sich um eine militärische Organisation, die Forschung und Entwicklung für U-Boote und Unterwasserwaffen betreibt. Dem Vernehmen nach konnten die Hacker die streng geheimen Pläne der neuen Überschall-Antischiffsrakete „Sea Dragon“ erbeuten, die 2020 in Dienst gehen soll. Die Marine bescheinigt dem „Seedrachen“ eine „durchschlagende Offensivfähigkeit“. Militärexperten stufen sie als Vorreiter einer neuen Generation hochvernetzter „intelligenter“ Waffensysteme ein, die von einem „dummen Träger“ wie etwa auch einem Containerschiff aus gestartet werden könnten.

Dies ist möglich, weil die neue Rakete nicht vom startenden Schiff aus befehligt wird, sondern in ein komplexes Leitsystem integriert ist. Weiterhin gelangten „Signale und Sensordaten, U-Boot-Informationen zu Verschlüsselungssystemen und zu elektronischen Kriegsführung“ in die Hände der Cyberkriminellen. Wenn die US-Militärs ihre eigenen Projekte derart „gut“ schützen können, wie sehr liegt ihnen dann wohl der Schutz der personenbezogenen Daten ihrer Bevölkerung am Herzen?

Cyberangriffe, die bekannt werden, sind lediglich die Spitze eines Eisbergs: Die meisten Attacken inklusive Datenklau werden von den Unternehmen gar nicht gemeldet, erst recht nicht von staatlichen Einrichtungen oder gar dem Militär. Dementsprechend hoch ist auch die Dunkelziffer. Im Jahr 2015, also schon vor einiger Zeit, wurden rund 59 Millionen (!) Cyberattacken weltweit aufgedeckt. Im Jahr 2009 waren es noch lediglich 3,4 Millionen Angriffe gewesen. Man kann davon ausgehen, dass die Anzahl dieser Vergehen seitdem massiv zugenommen hat.

Schreibt man lediglich die Entwicklung der vergangenen Jahre fort, kommt man auf über eine Milliarde Cyberangriffe im Jahr 2020. Untersucht man die Art und Weise der Angriffe, so lassen sich die häufigsten Ursachen für Datenschutzverletzungen herausfinden. Es sind (in dieser Reihenfolge) Datenklau, Phishing, Manipulationen und Social Engineering sowie die unsachgemäße Verwendung von Daten. Unter dem Begriff Phishing (Neologismus von fishing, engl. für ‚Angeln‘) versteht man Versuche, über gefälschte Webseiten, E-Mails oder Kurznachrichten an persönliche Daten eines Internetbenutzers zu gelangen und damit Identitätsdiebstahl zu begehen. Ziel des Betrugs ist es, mit den erhaltenen Daten beispielsweise Kontoplünderung zu begehen und den entsprechenden Personen zu schaden. Es handelt sich dabei um eine Form des Social Engineering, bei dem die Gutgläubigkeit des Opfers ausgenutzt wird.

Drei Milliarden Konten geknackt

Drei Milliarden (!) Nutzer-Accounts wurden im Jahr 2013 beim Online-Dienst Yahoo geknackt. Unter den gestohlenen Daten seien keine Passwörter im Klartext sowie keine Kreditkarten- oder Kontoinformationen, wiegelte das Unternehmen ab. Dennoch verschafften sich die Angreifer Zugriff auf Namen, E-Mail-Adressen, Telefonnummern sowie unkenntlich gemachte Passwörter. Ein Problem ist, dass wohl auch Antworten auf Fragen bei vergessenen Passwörtern betroffen waren, die auch auf anderen Websites vorkommen könnten.

Der Yahoo-Hack gilt bis heute als der weltweit größte bekannte Datendiebstahl der Geschichte. Bei ähnlichen Vorfällen waren „nur“ 100 Millionen Datensätze (jeweils bei LinkedIn und im russischen Netzwerk Vk.com), 83 Millionen (J.P. Morgan), 80 Millionen (US-Krankenversicherung Anthem), 68,7 Millionen (Dropbox), 56 Millionen (US-Baumarktkette Home Deport), 45,6 Millionen (US-Einzelhandelskette TJX), 40 Millionen (Supermarktkette Target), 21,5 Millionen (US-Personalverwaltung), 15 Millionen (Sony Pictures) und 15 Millionen Datensätze (T-Mobile) erbeutet worden. Es kommt indes nicht nur auf die Anzahl der Betroffenen an, sondern auch darauf, welche Informationen die Datendiebe erbeuten. So gelang es Cyberkriminellen im Jahr 2017 beim Angriff auf die Wirtschaftsauskunftsdatei Equifax, die Sozialversicherungsnummern von 145,5 Millionen Amerikanern zu stehlen. Mit der Sozialversicherungsnummer kann man sich in den Vereinigten Staaten beispielsweise bei Vertragsabschlüssen identifizieren.

Die Diebe bei Yahoo kamen nicht etwa über Nacht, sondern entwendeten die personenbezogenen Daten über Monate oder gar Jahre hinweg, ohne dass es dem Unternehmen aufgefallen wäre. Yahoo wurden offenbar bereits im Jahr 2014 mindestens 500 Millionen Kundendaten gestohlen und erst als man diesem Vorfall nachging, wurde klar, dass noch 2,5 Milliarden weitere Datensätze einem Diebstahl zum Opfer gefallen waren. Über Jahre hinweg hatten also die Betroffenen nicht einmal Kenntnis davon, dass ihre Konten geknackt waren. Man könnte eigentlich annehmen, dass die Digitalkonzerne ihre Firmennetzwerke permanent und lückenlos auf ungewöhnlichen Datenverkehr und mögliche Angriffsszenarien überprüfen. Nur so können sie im Fall der Fälle Angriffe noch stoppen oder – falls es dazu zu spät ist – die betroffenen Nutzer wenigstens informieren, so dass diese beispielsweise rasch ihre Passwörter ändern können.