Erhalten Sie Zugang zu diesem und mehr als 300000 Büchern ab EUR 5,99 monatlich.

- Herausgeber: CAPITÁN SWING LIBROS

- Kategorie: Geisteswissenschaft

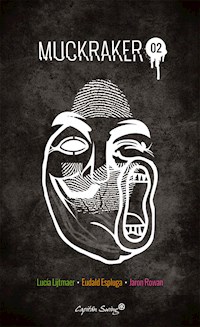

- Serie: Muckraker

- Sprache: Spanisch

Te presentamos la segunda entrega de Muckraker, la colección digital del Capitán. Los textos que la componen abordan temáticas tan diversas como el mundo de la estigmatizada Deep Web, la heterogeneidad de los movimientos secesionistas catalanes y la dimensión política de los memes en internet. En el pack Muckraker 02 encontrarás: IV. Quiero los secretos del Pentágono y los quiero ahora (Artivismos, hackers y la cara menos espectacular de la Deep Web) Por Lucía Lijtmaer Casi todos los titulares que leemos sobre la Deep Web nos invitan a permanecer lejos de ella: a su lado Mordor parece un cumpleaños. Ahora bien, ¿es realmente la Deep Web ese pozo de inmundicia del que tanto hemos oído hablar? A fin de cuentas, se parece bastante a aquel internet que conocimos en los noventa. Es decir una red no regulada por el todopoderoso Google. V. Las pasiones ponderada (O cómo el independentismo catalán se volvió emocionalmente inteligente) Por Eudald Espluga A partir de las distintas expresiones del deseo secesionista y sobre el impulso de la dialéctica pascaliana entre razón y pasión, Eudald Espluga elabora una sagaz y peculiar propuesta para entender de una vez por todas cómo se relaciona Cataluña con su independencia. La respuesta, ahora sí, se llama Independentismo Emocionalmente Inteligente. VI. Memes (Inteligencia idiota, política rara y folclore digital) Por Jaron Rowan En este libro, el investigador Jaron Rowan analiza cómo Internet ha desarrollado su propio folclore digital, desmiente las interpretaciones del meme como algo que sólo pueda entenderse bajo las tesis de Richard Dawkins, y explica por qué esa estupidez intrínseca del meme ha servido en tantas ocasiones como un imbatible ejercicio de denuncia social.

Sie lesen das E-Book in den Legimi-Apps auf:

Seitenzahl: 206

Veröffentlichungsjahr: 2015

Das E-Book (TTS) können Sie hören im Abo „Legimi Premium” in Legimi-Apps auf:

Ähnliche

Lucía Lijtmaer - Eudald Espluga - Jaron Rowan

MUCKRAKER es la colección digital de Capitán Swing dedicada a la no ficción contemporánea, en un formato que hoy puede sonar disparatado como es el reportaje largo, y con un interés especialmente orientado a escritores locales y actuales. Por eso tu apoyo a estas obras es definitivo: con él avivamos la mejor tradición de periodismo crítico e inteligente, y al mismo tiempo aupamos voces nuevas en el terreno de la no ficción. A todos los lectores y lectoras que hacéis esto posible: gracias.

© De Quiero los secretos del Pentágono y los quiero ahora: Lucía Lijtmaer

© De Las pasiones ponderadas: Eudald Espluga

© De Memes: Jaron Rowan

Edición en ebook: febrero de 2015

© De esta edición:

Capitán Swing Libros, S.L.

Rafael Finat 58, 2º4 - 28044 Madrid

Tlf: 630 022 531

www.capitanswinglibros.com

ISBN DIGITAL: 978-84-943676-9-4

© Diseño gráfico:

Filo Estudio www.filoestudio.com

Corrección ortotipográfica: Juan Marqués

Maquetación ebook: Caurina Diseño Gráfico www.caurina.com

© Queda prohibida, sin autorización escrita de los titulares del copyright, bajo las sanciones establecidas en las leyes, la reproducción total o parcial de esta obra por cualquier medio o procedimiento.

© Bajo Licencia Creative Commons Reconocimiento–CompartirIgual (by-sa): Se permite el uso comercial de la obra y de las posibles obras derivadas, la distribución de las cuales se debe hacer con una licencia igual a la que regula la obra original.

Contenido

Portadilla

Créditos

IV. Quiero los secretos del Pentágono y los quiero ahora

SINOPSIS

I

Hablas de paz, prepárate para la guerra

II

Ricardo Domínguez: La desobediencia civil electrónica

III

Y entonces robamos lo invisible: Paolo Cirio

Facebook, la sonrisa de la fiesta eterna

Cómo comerse a Google

¡Extra, extra! Esto es un atraco: Amazon Noir

IV

La venganza de Aaron

V

V. Las pasiones ponderadas

SINOPSIS

Dedicatoria

Introducción

La tradición ciega

Nuevos independentistas en el «poble killo»

¿De qué hablamos cuando hablamos de «nuevo independentismo»?

La razón vacía

«Ciutadans» de un lugar llamado mundo

El lubricante nacionalista

Ni civilización ni barbarie

El catalanismo desapasionado: ¡compra Catalunya®!

Independentismo emocionalmente inteligente

Bibliografía

La tradición ciega

La razón vacía

Ni civilización ni barbarie

VI. Memes

SINOPSIS

Dedicatoria

Introducción

Orígenes del meme: de la biología a la internáutica

Breve y promiscua historia de los memes

Diseño colectivo: ¿antidiseño?

El papel de 4chan: los affordances

Inquilinos inquietos: saltos de plataforma

Tus cualidades: soy idiota, intertextual, creo sentido por acumulación

Viral vs. memético: cerrado y abierto

El meme político, entre el enfado y las risas

Conclusiones: el meme como acumulación de objetos

Bibliografía

SINOPSIS

«Pedófilos crean un crowdfunding en la Deep Web para financiar la pornografía infantil», «Deep Web: drogas, armas, asesinos y aviones privados a la venta en la brutal red anónima», «Así compré drogas en la Darknet»...

Casi todos los titulares que leemos sobre la Deep Web nos invitan a permanecer lejos de ella: a su lado Mordor parece un cumpleaños. Ahora bien, ¿es realmente la Deep Web ese pozo de inmundicia del que tanto hemos oído hablar? Para averiguarlo, la periodista Lucía Lijtmaer bajó allí y resulta que lo primero que encontró fue... ¡sombra de ojos! A partir de ese instante empiezan las sospechas. A fin de cuentas, la Deep Web se parece bastante a aquel internet que conocimos en los noventa. Es decir una red no regulada por el todopoderoso Google.

Desde una enunciación gonzo y poco amiga del thriller (no esperen aquí a aquella Sandra Bullock de La Red, ni tampoco al FBI tumbando nuestros ordenadores), plantea un recorrido por la cara menos conocida de la Deep Web (aquella en la que NO hay drogas, ni armas, ni pedófilos) al tiempo que revisa algunos episodios emblemáticos del artivismo actual. Todo ello nos conducirá hacia una pregunta inevitable: ¿por qué tememos tanto a un internet no dominado por las grandes corporaciones?

I

El café comenzó a hacer algo de efecto a eso de las cinco de la mañana. Ahora son las seis y en medio de la oscuridad me cubro con el edredón. Estoy en la cama de mi propia casa, en camisón, y la oscuridad no es únicamente metafórica. Delante de mí fosforece el ordenador con cuatro pestañas abiertas. El resto está oscuro.

—¿Hola?

(silencio)

—¿Estás ahí?

(silencio)

Estoy hablando sola. Tanteo y palpo el teclado.

Mamá, debajo de la cama hay monstruos.

La persona que me va a conectar a la Deep Web me ha dejado sola justo cuando íbamos a acceder al Otro Lado. Tengo miedo. Me siento como en la frontera entre Francia y Alemania en 1943, con el salvoconducto en la mano. Como la niña de Poltergeist delante de la tele. Como Joaquín Almunia durante toda la campaña electoral de 2004.

Hay tantas metáforas para explicar a una analfabeta digital que podría seguir eternamente. Lo cierto es que el desamparo es total. A., mi asesor en este trance del paso al lado oscuro de la red, lleva acompañándome pacientemente durante horas vía Skype para guiar nuestro acceso. Se ve que entrar en la Deep Web, la red libre de la vigilancia que todos conocemos, no es sencillo. Normal.

He seguido las indicaciones de A. yo solita para bajarme los protocolos y las llaves que crean correos electrónicos cifrados para facilitar el trabajo y las etiquetas para la entrada a la Deep Web. Francamente, aún no sé muy bien lo que son las etiquetas ni para qué sirven. Solamente obedezco, con la misma premura de cordera con la que la gente como yo acepta las políticas empresariales de las redes sociales, entregando si hace falta mis riñones y el nombre de mi primer vástago a cambio de poder colgar fotos de gatitos en la red.

Ahora, cuando estábamos a punto de entrar, finalmente, al océano de la Deep Web, A. ha desaparecido.

—¿A.? ¿Estás ahí?

La oscuridad de mi habitación se ha transformado en Alien, el Octavo Pasajero. Yo soy el gatito. A. es la teniente Ripley en la escena que aún no hemos visto. Vamos a morir todos.

Mi miedo es ancestral, claro. Sentada sobre la colcha, solamente con la pantalla reflectante, además de revisar mentalmente todas las películas de terror con monstruos, vuelve en oleadas toda la cultura pop relacionada con puertas que te remiten al otro lado de la máquina. Aparecen, como la pista del Santo Grial, la peligrosidad y audacia del hacker de los ochenta. Soy Matthew Broderick de Juegos de Guerra. River Phoenix en Los fisgones. Sandra Bullock en La Red. En definitiva, también vamos a morir todos.

Mientras transcurren los minutos y yo sigo en el umbral de la Deep Web —sin A., ni entro ni salgo, sino todo lo contrario—, reviso cuáles son mis razones para tener miedo.

La red profunda viene a ser como las profundidades abisales de internet. No sabemos muy bien qué hay por ahí, y lo que conoce el común de los mortales es pedofilia, tráfico de armas y compra-venta de drogas. Es decir: la Deep Web, por lo que muestran los medios de comunicación, es un mercado negro peligroso si no te sabes guiar, donde lo mismo alguien te salta un ojo que te ofrece jaco turco a precio de coste.

Por otro lado, la Deep Web navega entre las turbias aguas de lo alegal. ¿Es ilegal conectarse a un sistema donde ocurren todas estas cosas? De por sí, no. La Deep Web simplemente ofrece protocolos no cifrados de navegación, sin vigilancia. Teniendo en cuenta algunas noticias recientes —tanto los desnudos de celebridades como la frivolidad con la que se revelan las fuentes secretas que antes se protegían con mucha más seguridad—,1 la privacidad se ha convertido en algo codiciado pero difícilmente aprensible: cuanto más la deseas, más fácilmente se te escapa. Así la industria tecnológica ofrece maneras para simular esa privacidad —snapchat, o cuantas maneras tenemos de mandar fotos en bolas y esperar que nadie haga una captura de pantalla—, pero no necesariamente la seguridad que esto conlleva. Mientras tanto, Tor, la red de routers a través de la que nos conectamos, ha doblado su contenido anónimo en la Deep Web durante el último año. Tal vez esa sea la regla que aprendimos a principios del siglo xxi: seguridad y privacidad no van de la mano.

Sin embargo, en algún resquicio de mi ignorancia sé que no soy simplemente una paranoica. Para hablar de ciertos temas, la persona que me ayuda en esta conexión me ha sugerido que no usemos el correo ni Twitter, sino una aplicación cifrada: Telegram. Desvalida pero informada, me hago cargo, además, de las últimas noticias: en el acceso a la Deep Web, se han encontrado fallos de seguridad. La Deep Web, que opera como contenido no indexado, podría seguir el camino de tantos otros ejemplos en la historia de la red: no ser infalible. Así se advierte en innumerables foros, donde se avisa de que algunos nodos de salida de Tor son monitorizados. Eso incluye contraseñas y direcciones de correo electrónico.

Con el sistema operativo adecuado, en plena madrugada, a punto de conectarme a la Deep Web y abandonada, temo al ojo divino de la CIA a través de la cámara de mi ordenador, conectada a Skype y sin A. del otro lado. El gobierno me está viendo y pronto me castigará. Oh, Padre, acepta mi confesión porque he pecado.

—¿A., estás ahí?

De repente se ilumina la pantalla de nuevo.

—Joder, tía, perdona. Que se me ha colgado el ordenata.

1 Un buen ejemplo de ello sería el caso de Valerie Plame en relación con las armas de destrucción masiva, cuya identidad como espía fue revelada sin más en una nota escrita en el Washington Post.

Hablas de paz, prepárate para la guerra

Lunes, 16 de octubre, 1989, oficina de la NASA en un punto cualquiera de EE.UU.

¿Qué es esto? Mary Connor acaba de examinar el correo postal mientras enciende el ordenador. Su máxima duda hasta ese momento, en ese lunes por la mañana, era si el café de la máquina era descafeinado o no. Hastío laboral. De repente: qué es esto. Lo ha dicho en voz alta, y como ha sido una de las primeras en llegar a la oficina, casi nadie le ha oído. El distintivo sonido de la máquina comenzando a arrancar se ha estancado en un punto. La luz naranja del procesador ha dejado de parpadear, como los ojos de Mary Connor. No le ha dado tiempo a introducir ningún comando. Con la boca abierta, contempla lo que puede leerse en su pantalla:

W O R M S A G A I N S T N U C L E A R K I L L E R S

You talk of times of peace for all, and then prepare for war.

You have been wanked.

A medida que avanza la mañana, una gran cantidad de ordenadores de la NASA se comportan de la misma manera. En cuanto alguien intenta operar, el sistema responde con los siguientes comandos:

deleted file <filename1>

deleted file <filename2>

deleted file <filename3>

deleted file <filename4>

deleted file <filename5>

deleted file <filename6>

Es decir, el ordenador borra los archivos. Todos. O eso parece. Tras el estupor inicial, la cosa está clara: la NASA ha sido infectada con un worm, un gusano. Al detectarlo, la organización gubernamental corre a pedir ayuda. Lo cual no es cosa fácil: estamos en el año 1989 y casi nadie sabe cómo se comporta un gusano.

John McMahon es uno de los pocos que sí. Unos meses atrás lidió con uno que fue activado el 24 de diciembre para felicitar las navidades e invadir todos los ordenadores conocidos. McMahon es llamado inmediatamente a la NASA para que le eche un vistazo al código de esta extrañeza. Es él quien alerta de que esto es diferente. McMahon alucina: nunca antes había visto nada igual. Las líneas de programación no están ordenadas, es una especie de amasijo ininteligible.

McMahon explica a los dirigentes la complicación. Resulta que un gusano es parecido a un virus: invade los sistemas informáticos e interfiere en las funciones corrientes de la computadora. El gusano viaja a través de la red de ordenadores compatibles, y en cuanto encuentra una puerta posible en el sistema de seguridad, se cuela a través de él y se propaga. A diferencia de los virus, es completamente autónomo y no permanece pegado a un programa o archivo.

A medida que avanza la mañana, la NASA echa mano de sus especialistas. Lo máximo que se conoce hasta la fecha es que IBM ha usado gusanos como manera de mejorar su sistema de protección informática, ya que un gusano funciona exactamente igual que un líquido que se cuela por todas las rendijas del sistema. Mientras tanto, la situación en las oficinas raya la histeria: los ordenadores —todos conectados a la red DECNET— se comportan de manera diferente entre sí, y en algunos aparecen mensajes extraños: «vota anarquista», «el FBI te está vigilando». El gusano sigue su curso, propagándose de un sistema al otro mediante un algoritmo que convierte el ordenador en un nodo de actividad, que corrompe y desactiva el resto de cuentas.

A medida que transcurre el día, algo comienza a llamar la atención para los que analizan la programación del gusano: este tiene prohibido atacar cualquier ordenador relacionado con el área 48 de la red DECNET. El área 48 corresponde a Nueva Zelanda. La elección parece extraña, pero no es casual. Los analistas se centran en el mensaje: WORMS AGAINST NUCLEAR KILLERS, gusanos contra los asesinos nucleares. Recientemente, Nueva Zelanda acaba de prohibir atracar en sus puertos a las embarcaciones estadounidenses con cargamento nuclear.

Bienvenidos al primer hackeo político de la historia.

Pocos días antes del lanzamiento de la nave espacial Galileo, el gusano había aparecido en la red de ordenadores que compartían el Departamento de Energía y la NASA. En los meses anteriores, un numeroso grupo de manifestantes contra el uso de energía nuclear se habían concentrado ante el Centro Espacial Kennedy para protestar por el uso del plutonio en el lanzamiento. Pese a que las autoridades habían asegurado que el riesgo de desastre nuclear era mínimo, los activistas tenían sus dudas. ¿Qué ocurriría si el lanzamiento salía mal, como había pasado con el Challenger? Pese a que grupos antinucleares habían tomado el asunto hasta los juzgados, el plan de la NASA seguía su curso los días previos al hackeo. El Galileo despegaría, y lo haría con una considerable carga de plutonio.

El mensaje del gusano comenzó a quedar claro: «Hablas de paz, prepárate para la guerra» era el lema del grupo australiano Midnight Oil, conocido por su oposición a la energía nuclear. Una segunda versión del gusano, mucho más potente y destructiva y que apareció pocos días después, contenía las iniciales por las que era conocida la banda: OILZ.

WANK es el primer gran caso de hacktivismo de la historia, y como tal contiene todas las claves para reconocerlo: su estrategia es básicamente política, no económica. Quien desarrolló WANK no obtuvo recompensa, más allá de haber colapsado el sistema en red de una gran parte de los ordenadores de la NASA. La organización del hackeo es estratégica, apenas unos días antes del lanzamiento del Galileo, por lo que su intención es el colapso logístico de las infraestructuras informáticas del sistema. Su voluntad de trascendencia es estructural, anónima, jamás personal: el hacktivista funciona en red y desde el inicio en colaboración con otros pares. Por último —aunque no siempre—, el hackeo puede contener cierta intención lúdica, humorística y juvenil. En este caso, desde las consignas «vota anarquista» al nombre del gusano «wank» («paja») pueden cumplir este precepto.

Tras destinar un millón de dólares en recursos para frenar y eliminar a WANK, el gobierno de Estados Unidos dio con el antídoto y comenzó a blindar sus redes. Hoy nadie ha reclamado la autoría de WANK ni ha aclarado las razones específicas detrás del hackeo.

II

El primer contenido que veo en la red profunda es un anuncio de sombra de ojos. Ah, sí. Otra vez, son las tantas de la mañana y la Deep Web me sirve para saber que se va a llevar el azul cobalto. Bienvenidos a la desmitificación del contenido no indexado de la red. ¿Por qué estoy viendo un anuncio de maquillaje, en vez de estar intercambiando archivos con espías rusos? Bien, punto número uno: en la Deep Web, como el internet que conocemos, lo importante no es tanto el contenido que estás buscando sino saber cómo llegar a él. Lo primero que he hecho tras conectarme finalmente a Tor es internarme en el contenido más excitante y prohibido que pueda ocurrírseme, excluyendo a niños y drogas, así que busco inmediatamente algo conspirativo. Quiero los secretos del Pentágono, y los quiero ahora.

El tema es que la Deep Web, pese a que en nuestro imaginario pueda tratarse de una cueva oscura donde se resuelven los secretos del universo, en realidad se parece bastante al internet de los noventa. Es decir: como se trata de contenido que no está ordenado según los criterios de un buscador potente, y tampoco tiene dominios como los conocemos —no vamos a encontrar www.hackers.com—, tienes que fiarte de interminables listas de enlaces que hacen el trabajo por ti. La Deep Web se parece bastante a la web antes de Google: enlaces largos, ausencia de diseño gráfico y mucho foro freak.

Esta explicación previa puede servir para contar por qué lo primero que veo es a una modelo pintándose los párpados de añil. He accedido al buscador de Tor, cuya interfaz se parece bastante a la de una cooperativa de verduras y productos de proximidad de mi barrio, y accedo a una cosa que se llama «The Intel Exchange Forum», donde se da información sobre «actividades ilegales, energías alternativas, teorías de la conspiración y hackeos». Vale. Hackers, pienso. Actividades ilegales. Venid con mamá. Pincho en un enlace que resulta ser un youtube con publicidad —he aquí la sombra de ojos— y cuando comienza a funcionar el enlace veo que es un comentario sobre cómo usar «Intel» de la manera más segura. Cae mi primer mito: la Deep Web tiene muchas movidas que la convierten en un espejo de la web que conocemos.

Pruebo otro enlace muy visitado colgado en el foro de Intel, con el título: «Beneath VT». Promete pasadizos y secretos revelados y en la realidad se trata de una web que proporciona información sobre el sistema de túneles de ventilación de la Universidad de Virginia. Se ve que a la gente le gusta pasear por ellos de noche, y en «Beneath VT» te ofrecen un mapa de las mejores rutas y excursiones. Hay incluso un diario de visitas para ir con los colegas a pasear por los túneles de ventilación. Planazo. Rebusco un poco más entre los enlaces y doy con un intercambio de archivos musicales. De repente, como si fuera mi propia madalena de Proust, vuelve hasta mí la época del P2P y La Mula y retrocedo diez años para ver si me bajo lo último en... lolicore. Tras asegurarme de que solamente se trata de música, tengo la opción de subir o descargar los mejores temas de artistas como Lolishit o Bloody Vomit Bukkake.

Música, youtubes, webs universitarias... ¿Por qué, entonces, tanta chaladura? ¿Qué nos hace pensar que adentrarnos en un terreno no monitorizado es sinónimo de pedofilia, malhechores y cárcel? ¿Tienen razón los medios cuando describen así la red?

En parte, sí. El proyecto finlandés Ahmia en favor de la transparencia de datos y los derechos humanos digitales ha indexado webs ocultas en Tor, al tiempo que ha creado software que garantice el anonimato en la red, un derecho fundamental para el proyecto. Lo que Ahmia ha encontrado no es agradable: el destino más popular es Pinkmeth, una web de revenge porn, donde los usuarios cuelgan material explícito de los sujetos sin su consentimiento. Es decir: lo más popular en la Deep Web es un servicio que humilla a las mujeres en su más clásica versión «mirad qué puta era mi ex». Aun así, los dos siguientes servicios hacen honor a un lado de la Deep Web menos conocido y posiblemente más humanizador: el foro de Anonymous, el directorio Hidden Wiki —que almacena y actualiza enlaces a otras webs ocultas, un servicio imprescindible en la Deep Web— y el foro IntelExchange.

Así que buscando insertarme en el espacio mainstream de la Deep Web me dirijo allí. Primero, a Pinkmeth. Nótese que Tor es más lento que un servidor normal, así que la anticipación me corroe. Siento estar traicionando a todas las mujeres de mi especie mientras espero. Y ahí está: una suerte de Airbnb de chicas desnudas. Veo a Katie Winsted, de Cincinnati, Ohio, sin ropa, en diversas posiciones sugerentes probablemente dedicadas a una pareja. El site también ofrece los datos de su Facebook y Twitter personales. Debajo, los comentarios: usuario 8RgvaTwY: «fea», usuario h0dhEMUM: «me la follaba», y, el más punzante: spxG8nA: «Estas son mis fotos. Ese es mi nombre. No las he posteado y me gustaría QUE LAS SACARAN». Durante una milésima de segundo me pregunto si el comentario es real o está hecho para calentar más a la audiencia. En el perfil de Shayla Campell, de Leeds, los comentaristas animan al resto a subir una foto del coño de Shayla a su perfil público. Lo más sorprendente y aterrador es que Pinkmeth estaba en el internet que conocemos hasta que empezaron a aparecer fotos de famosas. Bienvenidos a las cloacas.

Sigo con el foro de Anonymous, ese grupo de acción latente, tan difícil de aprehender. Voy a parar entonces a una página que me avisa de que para poder tener todas las ventajas del foro de la red, debo suscribirme. Lo hago. La página me avisa de que mis datos corresponden a los de un spammer muy conocido, así que no se me permite registrarme. Esta sí que es buena. Tengo nombre de spam y datos de spam. La organización anónima y sin jerarquía conocida por acoger a todo aquel que desee colaborar sin ánimo de protagonismo me repudia por mi nombre. Soy escoria en las profundidades.

Ricardo Domínguez: La desobediencia civil electrónica

«Esto es una locura, América, y tú lo sabes». El comentarista de Fox News Glenn Beck está visiblemente indignado. Dirigiéndose a la cámara, prosigue: «Esto parece Corea del Norte, o Irán. A los campos de reeducación ahora les llamamos... —y suelta la palabra con desprecio— UNIVERSIDADES».

Corre el año 2010, no es el mejor momento para la ultraconservadora cadena estadounidense. Obama sigue fuerte tras haber ganado las elecciones y los conflictos en Oriente Medio, pese a continuar abiertos, no parecen alterar el sentimiento patriótico como antes. Beck, que ha acusado a Obama de no estar muy cómodo con la «cultura blanca», tiene ahora una oportunidad de oro para asestarle una colleja a los demócratas, y esta se ha presentado bajo la figura de Ricardo Domínguez.

Ricardo Domínguez es quien exaspera realmente a Beck y a los suyos: el artista estadounidense, de origen mexicano, profesor de Artes Visuales en la Universidad de San Diego, acaba de presentar un proyecto titulado «Transborder Immigrant Tool». Básicamente el trabajo consiste en una tecnología híbrida, parecida al GPS, que se instala en móviles de fabricación muy barata, y cuyo fin es ayudar a los emigrantes en la frontera entre México y Estados Unidos a encontrar agua en sus rutas para lograr pasar la frontera.

Teniendo en cuenta que más de 6.000 personas han muerto desde los años noventa en el tránsito, la gran mayoría por deshidratación, la opción se considera, cuanto menos, humanitaria. Pero Beck y gran parte de los republicanos lo ven como una provocación: ¿por qué es eso arte? Es más, ¿por qué deben usarse fondos educativos para ello? Algunos llegan incluso a alertar del uso que los «espaldas mojadas» puedan hacer de esos dispositivos para huir de las autoridades que les detienen.

No obstante, la respuesta de Domínguez resulta acorde con su personalidad: «Nuestra conexión con ecología(s) crítica(s) tiene sus raíces en una geo-proyección de estos trascendentalismos como una perturbación ético-estética que marca la frontera entre México/Estados Unidos, y todas las fronteras quizás, con lo que Rob Nixon ha denominado la “violencia lenta” del desguace neoliberal de la bio-ciudadanía».

Ah, la jerga. Ricardo Domínguez se explica en «lenguaje de artista» en un evidente gesto provocador. Y es que Domínguez ama la polémica: él se define como performer, y su espacio de lucha es exactamente así, performático. Pero no hay que dejarse engañar por las formas. La elección por parte de Domínguez de la frontera como lugar de trabajo y activismo es de todo menos casual. Transborder Immigrant Tool es un acto contundente, y así lo demuestra el odio suscitado al sector conservador.